Обзор зон и записей dns

Содержание:

- SRV-запись

- Делегирование

- Вопрос

- Другие типы и псевдо-RR

- Зоны DNS

- Как привязать домен к хостингу автоматически

- Как работает DNSSEC

- PTR-запись

- Секция ответа

- Расширения

- Зачем проверять DNS-записи

- Multi-CDN: An advanced use case for CNAME

- 1 этап: укажите для домена хостинговые DNS

- CNAME Records

- Что такое обратный DNS (rDNS)?

- Нужен ли мне rDNS? Текущее использование обратного DNS

- Теги и метаданные

- Другие типы и записи псевдоресурсов

- Редко используемые DNS-записи

- CNAME and Redirect

- Как добавить ресурсные записи для домена

- Возможные проблемы

- Зачем в интернете нужны DNS-серверы

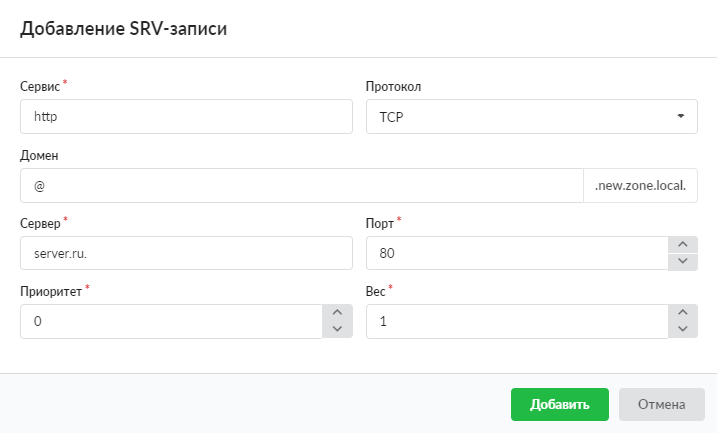

SRV-запись

При создании записи можно указать следующие параметры:

- сервис — имя сервиса согласно RFC-3232 (IANA Assigned Port Numbers);

- протокол — протокол, по которому предоставляется сервис (, );

- домен — имя домена, на котором расположен данный сервис;

- сервер — доменное имя, услуги по которому предоставляет сервис. Точка в конце обязательна, иначе к имени будет автоматически добавлен домен используемой зоны;

- порт — порт работы сервиса;

- приоритет — используется для равномерного распределения нагрузки в случае нескольких серверов одного вида сервиса в домене. Более низкое значение показывает более высокий приоритет;

- вес — число в диапазоне от 0 до 65535. Учитывается в случае наличия нескольких SRV-записей с одинаковым приоритетом. С помощью данного значения осуществляется балансировка: значение определяет, какая доля запросов направляется на хост.

Нажмите «Добавить» — созданная запись появится в списке.

Делегирование

Чтобы DNS-сервер ответил на запросы о любом имени, он должен иметь прямой или косвенный путь к каждой зоне в пространстве имен. Эти пути создаются с помощью делегирования. Делегирование — это запись в родительской зоне, которая содержит сервер доменных имен, полномочный для зоны на следующем уровне иерархии. Делегирование позволяет серверам в одной зоне ссылаться на клиентов на серверы в других зонах. На следующем рисунке показан один пример делегирования.

Корневой DNS-сервер размещает корневую зону, представленную точкой (. ). Корневая зона содержит делегирование для зоны на следующем уровне иерархии — в зоне com. Делегирование в корневой зоне сообщает корневому серверу DNS, что для поиска зоны com необходимо обратиться к серверу com. Аналогично, делегирование в зоне com сообщает серверу com, что для поиска зоны contoso.com необходимо обратиться к серверу Contoso.

Примечание

Делегирование использует два типа записей. В записи ресурса сервера имен (NS) содержится имя полномочного сервера. Записи ресурсов узла (A) и узла (AAAA) предоставляют адреса IP версии 4 (IPv4) и IP версии 6 (IPv6) полномочного сервера.

Эта система зон и делегирования создает иерархическое дерево, представляющее пространство имен DNS. Каждая зона представляет слой в иерархии, и каждое делегирование представляет собой ветвь дерева.

Используя иерархию зон и делегирования, корневой сервер DNS может найти любое имя в пространстве имен DNS. Корневая зона включает делегирования, которые напрямую или косвенно переводят на все другие зоны в иерархии. Любой сервер, который может запрашивать корневой DNS-сервер, может использовать сведения в делегировании для поиска любого имени в пространстве имен.

Вопрос

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | | / QNAME / / / +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | QTYPE | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | QCLASS | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

- QNAME: Эта секция содержит URL, для которого мы хотим найти IP-адрес. Она закодирована как серия надписей (labels). Каждая надпись соответствует секции URL. Так, в адресе две секции: example и com.

Для составления надписи нужно закодировать каждую секцию URL, получив ряд байтов. Надпись — это ряд байтов, перед которыми стоит байт беззнакового целого, обозначающий количество байт в секции. Для кодирования нашего URL можно просто указать ASCII-код каждого символа.

Секция QNAME завершается нулевым байтом (00). - QTYPE: Тип записи DNS, которую мы ищем. Мы будем искать записи A, чьё значение 1.

- QCLASS: Класс, который мы ищем. Мы используем интернет, IN, у которого значение класса 1.

07 65 – у 'example' длина 7, e 78 61 – x, a 6D 70 – m, p 6C 65 – l, e 03 63 – у 'com' длина 3, c 6F 6D – o, m 00 - нулевой байт для окончания поля QNAME 00 01 – QTYPE 00 01 – QCLASS

Другие типы и псевдо-RR

Другие типы записей просто предоставляют некоторые типы информации (например, запись HINFO дает описание типа компьютера / ОС, используемого хостом), или другие возвращают данные, используемые в экспериментальных функциях. Поле «тип» также используется в протоколе для различных операций.

| Тип | Введите идентификатор. | Определение RFC | Описание | Функция |

|---|---|---|---|---|

| * | 255 | Все кешированные записи | Возвращает все записи всех типов, известных серверу имен. Если сервер имен не имеет информации об имени, запрос будет перенаправлен дальше. Возвращенные записи могут быть неполными. Например, если для имени есть как A, так и MX, но на сервере имен кэшируется только запись A, будет возвращена только запись A. Иногда обозначается как «ЛЮБОЙ», например, в Windows nslookup и Wireshark . | |

| AXFR | 252 | Авторитетный перенос зоны | Перенести весь файл зоны с первичного сервера имён на вторичные серверы имён. | |

| IXFR | 251 | RFC 1996 | Инкрементальный перенос зоны | Запрашивает перенос данной зоны, но только отличия от предыдущего серийного номера. Этот запрос можно проигнорировать и отправить в ответ полный (AXFR) запрос, если полномочный сервер не может выполнить запрос из-за конфигурации или отсутствия требуемых дельт. |

| OPT | 41 год | RFC 6891 | Вариант | Это тип псевдозаписи, необходимый для поддержки EDNS . |

Зоны DNS

Зона DNS используется для размещения DNS-записей определенного домена. Чтобы разместить свой домен в Azure DNS, необходимо создать зону DNS для этого доменного имени. Каждая запись DNS для вашего домена создается внутри этой зоны DNS.

Например, домен contoso.com может содержать несколько записей DNS, включая mail.contoso.com (для почтового сервера) и www.contoso.com (для веб-сайта).

При создании зоны DNS в Azure DNS учитывайте следующее.

- Имя зоны должно быть уникальным в пределах группы ресурсов, а зона не должна существовать. В противном случае операция завершится ошибкой.

- То же имя зоны можно использовать повторно в другой группе ресурсов или другой подписке Azure.

- Если нескольким зонам присвоено одно и то же имя, каждому экземпляру назначаются разные адреса серверов доменных имен. С помощью регистратора доменных имен можно настроить только один набор адресов.

Примечание

Для создания зоны DNS с доменным именем в Azure DNS необязательно быть его владельцем. Однако, чтобы настроить серверы доменных имен Azure DNS в качестве правильных серверов для доменного имени с помощью регистратора доменных имен, необходимо быть владельцем домена.

Дополнительные сведения см. в статье Делегирование домена в Azure DNS.

Как привязать домен к хостингу автоматически

-

1.

Авторизуйтесь на сайте REG.RU и перейдите в . -

2.

Выберите услугу хостинга, к которой хотите привязать домен:

-

3.

Нажмите Привязать домен:

Как подключить домен к сайту

Нельзя подключить домен?

Если вы видите уведомление о достигнутых лимитах, добавьте домен как псевдоним или . Затем повторите действия.

-

4.

В шторке справа находятся две вкладки «На аккаунте» и «Другие домены»:

В зависимости от того, какой домен вы хотите привязать, настройка хостинга для сайта будет отличаться:

Домены на аккаунте

Выберите доступный домен из списка:

В списке отображаются и недоступные домены. Под ними будет написано «Уже подключен к другому хостингу».

-

5.

Чтобы домен был привязан автоматически, переведите слайдер «Автоматически настроить DNS-серверы и записи зоны» в положение ON. Затем нажмите Подключить:

Как прикрепить домен к сайту

-

6.

После подключения появится сообщение:

Как прикрепить сайт к домену

Готово, обновите страницу и привязанный домен будет отображаться в блоке «Подключённые домены». После этого вы можете приступить к размещению сайта на хостинге.

Другие домены

Введите домен, который хотите привязать к хостингу, и нажмите Продолжить:

Как сайт привязать к домену

Вы можете привязывать к хостингу REG.RU домены, которые зарегистрированы не в REG.RU. В этом случае не сработает автоматическая настройка DNS-серверов и записей зоны. Чтобы доменное имя к сайту было привязано корректно, настройте их на стороне DNS-провайдера.

-

5.

Нажмите Подключить:

Как привязать домен к сайту

-

6.

После подключения во всплывающем блоке появится уведомление:

DNS-серверы обновятся в течение 24 часов.

Как работает DNSSEC

В системе DNS долгое время не было механизмов защиты от подмены информации. Это значит, что операция обмена данными между клиентом (резолвером) и сервером провайдера не была застрахована от вторжения «третьей стороны» (злоумышленника). Он перехватывает запрос резолвера, возвращает ему произвольный IP-адрес вместо запрашиваемого. Также атака переходит и на серверы провайдера: их кеш заполняется ложными данными.

Протокол DNSSEC исключает из цепи возможного злоумышленника. Если ответ на запрос резолвера проходит проверку на авторитетность, то «кража» и «подмена» будут обнаружены и предотвращены сразу.

DNSSEC работает по тому же принципу, что и цифровая подпись. С помощью ключей асимметричного шифрования обеспечивается сохранность, аутентичность и безопасность передачи ресурсных записей доменных зон по DNS-запросам.

Ключ состоит из 2 частей:

В работе DNSSEC используется 2 типа ключей:

Для безопасности рекомендуется обновлять ключи со следующей периодичностью:

PTR-запись

Запись PTR (pointer), или запись указателя, связывает IP хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP хоста в reverse-форме вернет имя (FQDN) данного хоста.

Чтобы уменьшить объем нежелательной корреспонденции (спама), многие серверы-получатели электронной почты могут проверять наличие PTR-записи для хоста, с которого происходит отправка. В этом случае PTR-запись для IP-адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе -сессии.

Данная запись применяется при создании обратной DNS-зоны.

При создании записи можно указать следующие параметры:

- PTR — IP-адрес хоста в зоне in-addr-arpa;

- имя хоста — имя хоста, расположенного на данном IP-адресе.

Нажмите «Добавить» — созданная запись появится в списке.

Секция ответа

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | | / / / NAME / | | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | TYPE | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | CLASS | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | TTL | | | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | RDLENGTH | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--| / RDATA / / / +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

C0 0C - NAME 00 01 - TYPE 00 01 - CLASS 00 00 18 4C - TTL 00 04 - RDLENGTH = 4 байта 5D B8 D8 22 - RDDATA

-

: Этой URL, чей IP-адрес содержится в данном ответе. Он указан в сжатом формате:

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | 1 1| OFFSET | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

Первые два бита установлены в значение 1, а следующие 14 содержат беззнаковое целое, которое соответствует смещению байт от начала сообщения до первого упоминания этого имени.

В данном случае смещение составляет c0 0c или двоичном формате:1100 0000 0000 1100

То есть смещение байт составляет 12. Если мы отсчитаем байты в сообщении, то можем найти, что оно указывает на значение 07 в начале имени example.com.

- и : Здесь используется та же схема имён, что и в секциях и выше, и такие же значения.

- : 32-битное беззнаковое целое, которое определяет время жизни этого пакета с ответом, в секундах. До истечения этого интервала результат можно закешировать. После истечения его следует забраковать.

- : Длина в байтах последующей секции . В данном случае её длина 4.

- : Те данные, которые мы искали! Эти четыре байта содержат четыре сегмента нашего IP-адреса: 93.184.216.34.

Расширения

- Составить запрос для произвольного доменного имени

- Запрос на другой тип записи

- Отправить запрос с отключенной рекурсией

- Отправить запрос с доменным именем, которое не зарегистрировано

Шестнадцатеричные

| Десятичный | Hex | Двоичный | Десятичный | Hex | Двоичный |

|---|---|---|---|---|---|

| 0000 | 8 | 8 | 1000 | ||

| 1 | 1 | 0001 | 9 | 9 | 1001 |

| 2 | 2 | 0010 | 10 | A | 1010 |

| 3 | 3 | 0011 | 11 | B | 1011 |

| 4 | 4 | 0100 | 12 | C | 1100 |

| 5 | 5 | 0101 | 13 | D | 1101 |

| 6 | 6 | 0110 | 14 | E | 1110 |

| 7 | 7 | 0111 | 15 | F | 1111 |

Зачем проверять DNS-записи

Ошибки в ресурсных записях DNS могут стать причиной того, что сайт станет недоступен на длительное время. Ведь, даже при внесении правок, изменения вступят в силу только в течение 72 часов. Проверка DNS-записей помогает убедиться в их правильной настройке и работоспособности.

Windows и Linux утилиты для проверки DNS-записей

Утилиты для проверки посылают специальные запросы, чтобы проверить существование и значение DNS-записей. Проверить можно одну запись, или несколько сразу. Ниже приведены наиболее распространенные утилиты проверки DNS-записей для Windows и Linux.

- NSLookUp (Linux, Windows). Встроенная утилита позволяет узнать точные данные об IP-адресе домена (включая скорость получения), а также о настройке всех DNS-записей для него. В Windows запускается командой nslookup -type=<тип записи> example.com в командной строке (где вместо «example.com» нужно подставить нужный сайт). В Linux это делается аналогичным образом.

- Dig — «Domain information groper» (Linux, Windows). Аналог NSLookUp, входящий в базовую комплектацию программного обеспечения к DNS-серверу BIND.

- DNSBasic (Windows). Утилита диагностики домена, которая, помимо прочих функций, опрашивает DNS-записи сервера.

- Host (Linux). Стандартная утилита в командной строке для проведения всех видов запросов к DNS-серверу.

Multi-CDN: An advanced use case for CNAME

A common way to deploy Content Delivery Networks (CDN) is to add the address of the CDN as a CNAME record for the origin server that hosts website content. This way, anyone accessing resources on the origin server is redirected to the CDN.

With next-generation DNS technology, the same CNAME record can allow users to be redirected to one of several CDNs based on dynamic parameters.

A DNS platform can be made aware of CDN attributes such as current load, geographical location of nearest Point of Presence (PoP), bandwidth, or even cost. When a user looks up the origin server and is redirected to the CNAME address, that address is dynamically modified to the CDN that can provide the best experience for the end user.

NS1 is a next-generation managed DNS platform that can dynamically route users to the most optimal CDN server (or any other server for that matter) based on:

- Filter chains which give you hundreds of ways to customize DNS answers for every user based on rich parameters that describe the capabilities and performance of the target system.

- Real User Monitoring (RUM) Steering which automatically routes traffic based on up-to-the-minute performance data from real users.

Get a free trial of NS1 and see for yourself how a simple CNAME record can result in intelligent routing of users among multiple global systems, resulting in a vastly improved user experience.

1 этап: укажите для домена хостинговые DNS

Авторизуйтесь на сайте REG.RU и перейдите к списку доменов. Кликните по нужному домену. Пролистайте открывшуюся страницу до блока «DNS-серверы и управление зоной» и нажмите Изменить. Затем нажмите значок «Карандаш». Выберите во всплывающей шторке ns1.hosting.reg.ru, ns2.hosting.reg.ru, подтвердите действие:

Готово, после этого вы можете переходить ко второму этапу.

Как привязать домен к хостингу, не меняя DNS-серверы

Чтобы привязать домен к хостингу, не меняя DNS-серверы, нужно добавить/изменить две А-записи с IP-адресом для домена на текущих DNS-серверах.

1 шаг: узнать IP-адрес сайта

Узнать эту информацию вы можете по инструкции: IP-адрес сайта.

2 шаг: прописать для домена А-запись, содержащую IP-адрес

В зависимости от того какие DNS-серверы указаны для вашего домена (Как узнать, какие DNS-серверы прописаны для домена), А-запись добавляется по-разному. Если для домена указаны:

ns1.reg.ru и ns2.reg.ru

Авторизуйтесь в Личном кабинете REG.RU. Затем кликните по имени нужного домена:

Во вкладке «Управление» кликните по пункту «DNS-серверы и зона» или нажмите кнопку Изменить:

На открывшейся странице нажмите Добавить запись, во всплывающей шторке выберите «А».

Заполните поля и нажмите Готово:

Снова нажмите Добавить запись, во всплывающей шторке выберите «А».

Заполните поля и нажмите Готово:

ns1.hosting.reg.ru и ns2.hosting.reg.ru

Если для домена прописаны хостинговые DNS-серверы ns1.hosting.reg.ru и ns2.hosting.reg.ru, ничего прописывать не нужно все настройки уже произведены в панели управления хостингом. Вы можете перейти к размещению сайта по инструкции Как разместить сайт на хостинге?

другие DNS-серверы

Если для домена прописаны другие DNS-серверы, обратитесь к вашему DNS-провайдеру с вопросом изменения A-записи для домена.

Для работы почты REG.RU необходимо также изменить (или добавить, если записей нет) ресурсные записи MX и TXT: Настройка почты на хостинге.

CNAME Records

CNAME record is an abbreviation of Canonical Name Records, which is responsible for the aliases of the real host name of a computer, all enabled by DNS. It is needed when multiple domain names are resolved to one and the same IP address by a DNS server. It is important to know that a computer can have an unlimited number of CNAME aliases, but you must set a separate CNAME record in the database for each one of them.

Examples:

; zone fragment for example.com$TTL 2d ; zone default = 2 days or 172800 seconds$ORIGIN example.com.

….server1 IN A 192.168.0.5www IN CNAME server1

ftp IN CNAME server1

; zone file fragment for example.comjoe IN A 192.168.254.5 www IN CNAME joe ; canonical name is joe.example.com.www IN CNAME joe.example.com.

; exactly the same as aboveftp IN CNAME www.example.com. ; not very good practice

; better practice to achieve same

; result as ftp CNAME above

; by re-defining the same physical host with 2 A recordsftp IN A 192.168.254.5

; next line redirects marta.example.com to

; maria.another.commarta IN CNAME maria.another.com.

Using our advanced Custom DNS Manager tool, NTC Hosting customers are able to add, edit or delete CNAME records with a few mouse clicks. To add a CNAME record you need only to log in your web hosting control panel, to navigate to the Custom DNS Records section and to choose CNAME from the ‘Type’ drop-down list.

Then you need to add the URL you wish your domain to point to and adjust the TTL settings (they are set to 3600 seconds by default).

You may need to set CNAME records to your domain(s) on various occasions — if you need to point a subdomain to an external server (different from the one of your host) without having to use the IP address of that server directly; when you wish to create generic names or when you rename a host and do not need its current name anymore.

Through the Custom DNS Records section of your web hosting Control Panel with NTC Hosting you can set your own CNAME records to your domain name(s). Simply choose the domain name from the drop-down list and input the corresponding CNAME record value.

Note: A CNAME record must always point to an IP address or an hostname. If a CNAME entry is pointed to another CNAME records, this can cause an DNS loop. Other DNS records should also not be pointed to a CNAME record.

Что такое обратный DNS (rDNS)?

Мы все знаем, что такое DNS и как он работает. Но даже некоторые IT-ботаники иногда забывают о rDNS, а третьи, которые только что присоединились к клубу, никогда даже не слышали о нем.

На простом языке обратный DNS или rDNS делает противоположное традиционному DNS. То есть, вместо преобразования доменного имени на IP, он преобразует IP к имени хоста.

Разрешение rDNS – это совершенно отдельный механизм от обычного разрешения DNS. Например, если домен “yourcompany.com” указывает на IP 1.2.3.4 (фиктивный IP-адрес), это не обязательно означает, что обратное разрешение для IP является 1.2.3.4.

Для хранения записей rDNS существует определенный тип записи DNS, называемый записью PTR. Эта запись также известна как ”запись ресурсов” (RR) и задает IP-адреса всех систем, используя инвертированную нотацию.

Эта конфигурация rDNS позволяет выполнять поиск IP-адреса в DNS, так как inaddr.arpa домен добавляется в инвертированную нотацию IP, превращая IP в доменное имя.

Например: чтобы преобразовать IP-адрес 1.2.3.4 в PTR-запись, нам нужно инвертировать IP и добавить домен inaddr.arpa в результате чего получается следующая запись: 4.3.2.1.in-addr.arpa.

Классическая работа системы DNS заключается в преобразовании или разрешении IP-адресов в имена, но некоторые сценарии требуют обратного, и это означает, что имена подключенных к интернету устройств переводятся с их IP-адресов. Это то, что называется rDNS, или обратное разрешение.

Поддерживают ли все типы IP-адресов rDNS? Безусловно, и IPv4 и IPv6 поддерживают поиск rDNS. В случае адресов на основе IPv4 поисковые запросы используют специальный домен in-addr.arpa, в то время как для IPv6 rDNS поиск специального домена ip6.arpa используется.

Нужен ли мне rDNS? Текущее использование обратного DNS

Насколько важна rDNS тогда? Может ли мой интернет-бизнес жить без него?

Ответ-да…и нет. В то же время.

Если у вас нет настройки rDNS для вашей ИТ-инфраструктуры, она все равно будет работать. Это не является строгим требованием. Однако некоторые вещи могут работать не так, как ожидалось, или могут вызвать трудности. Продолжай читать.

Когда rDNS полезно?

- Если вы хотите, чтобы предотвратить проблемы с электронной почтой. Если вы размещаете свой собственный почтовый сервер, rDNS становится довольно полезным для ваших исходящих писем. Запись rDNS позволяет отслеживать происхождение электронной почты, повышая доверие к почтовому серверу и становясь надежным источником для многих популярных поставщиков услуг электронной почты, таких как Gmail, Yahoo, Hotmail и других. Некоторые серверы входящей электронной почты даже не позволяют вашей электронной почте поступать на их почтовые ящики, Если у вас нет настройки записи rDNS. Поэтому, если вы используете свой собственный почтовый сервер, вы захотите иметь его в виду.

- Когда вы проводите расследование киберпреступности. Еще одно популярное использование обратных записей DNS-это выявление потенциальных угроз и массовые сканеры по всему интернету. Используя обе конечные точки API безопасности или веб-продукты, такие как SurfaceBrowser, вы или ваша команда можете легко идентифицировать авторов и сети, стоящие за массовым сканированием, распространением вредоносных программ или другими видами вредоносных действий — так же, как Трой Мурш показал в нашем блоге, как использовать обратные записи DNS для идентификации массовых сканеров .

Теги и метаданные

Теги

Теги — это список пар «имя — значение», которые используются Azure Resource Manager для пометки ресурсов. Azure Resource Manager использует теги, чтобы обеспечить отфильтрованные представления счетов Azure, а также позволяет задать политику для определенных тегов. Дополнительные сведения о тегах см. в статье Использование тегов для организации ресурсов в Azure.

Azure DNS поддерживает использование тегов Azure Resource Manager в ресурсах зоны DNS. Эта служба не поддерживает использование тегов в наборе записей DNS, хотя в качестве альтернативы в наборе записей DNS поддерживаются метаданные, как описано ниже.

Метаданные

В качестве альтернативы тегам наборов записей Azure DNS поддерживает создание заметок к наборам записей с помощью метаданных. Так же как и теги, метаданные позволяют связывать пары «имя — значение» с каждым набором записей. К примеру, эта функция может пригодиться для записи назначения каждого набора записей. В отличие от тегов метаданные нельзя использовать, чтобы обеспечить отфильтрованное представление счетов Azure, и указывать в политике Azure Resource Manager.

Другие типы и записи псевдоресурсов

Другие типы записей просто предоставляют некоторые типы информации (например, запись HINFO дает описание типа компьютера / ОС, используемого хостом), или другие возвращают данные, используемые в экспериментальных функциях. Поле «тип» также используется в протоколе для различных операций.

| Тип | Введите идентификатор. | Определение RFC | Описание | Функция |

|---|---|---|---|---|

| * | 255 | Все кешированные записи | Возвращает все записи всех типов, известных серверу имен. Если сервер имен не имеет информации об имени, запрос будет отправлен дальше. Возвращенные записи могут быть неполными. Например, если для имени есть как A, так и MX, но на сервере имен кэшируется только запись A, будет возвращена только запись A. Иногда обозначается как «ЛЮБОЙ», например в Windows. nslookup и Wireshark. | |

| AXFR | 252 | Авторитетный перенос зоны | Перенести весь файл зоны с главного сервера имен на вторичные серверы имен. | |

| IXFR | 251 | Инкрементальный перенос зоны | Запрашивает перенос данной зоны, но только отличия от предыдущего серийного номера. Этот запрос можно проигнорировать и отправить в ответ полный (AXFR) запрос, если полномочный сервер не может выполнить запрос из-за конфигурации или отсутствия требуемых дельт. | |

| OPT | 41 | Вариант | Это «тип псевдо DNS-записи», необходимый для поддержки EDNS |

Редко используемые DNS-записи

LOC-запись (Location)

Подобный тип записи востребован среди крупных компаний и организаций, так как применяется для определения месторасположения хоста с указанием широты и долготы.

SRV-запись (Service Address)

Используется для ассоциации домена и названия сервиса с указанием протокола на хосте. Проще говоря, с ее помощью определяется размещение сервиса на хосте.

HINFO-запись (Host Information)

Позволяет получить данные об архитектуре и используемой ОС хоста, так как для хранения данных подобного вида используется именно такая запись.

DNAME-запись (Domain Name)

Псевдоним для домена

WKS-запись (Well Known Service)

Данный тип записи связывает с определенной зоной имя хостинга, номер порта и протокол сервиса. Зачастую используется на хостах, используемых в качестве почтовых серверов.

KEY-запись (Public Key)

Используется довольно редко — для ассоциации ключа для некоторых хостингов и используется в IETF-протоколе DNS для минимизации риска атак с подменой самого DNS.

Для того, чтобы изменить или добавить DNS-запись, необходимо зайти в административную панель хостинга, после чего перейти в управление зоной DNS и выполнить все необходимые действия.

votes

Рейтинг статьи

CNAME and Redirect

The CNAME record is sometimes improperly referred to as redirect, generally in the context of web (HTTP) redirects.

There’s no direct correlation between a CNAME and an HTTP redirect, nor does configuring CNAME automatically result in any HTTP redirect.

To perform an HTTP redirect, the server responding to the HTTP request must be configured to return an appropriate HTTP response. This is not directly achievable using a CNAME.

You can learn more by reading the differences between the A, CNAME, ALIAS and URL records. DNSimple provides a special URL record that can be used to configure an HTTP redirect.

Как добавить ресурсные записи для домена

Перед добавлением ресурсных записей определитесь, какие DNS-серверы прописаны для вашего домена.

Если для вашего домена прописаны DNS-серверы ns1.hosting.reg.ru и ns2.hosting.reg.ru, перейдите к статье Настройка ресурсных записей в панели управления.

Если для вашего домена прописаны DNS-серверы ns1.reg.ru и ns2.reg.ru, следуйте инструкции ниже:

-

Авторизуйтесь в Личном кабинете 2domains и кликните по нужному домену:

-

На открывшейся странице нажмите стрелочку в блоке «Управление зоной DNS».

-

Во всплывающей шторке кликните Добавить ещё одну запись:

-

Выберите тип записи, которую вы хотите добавить:

5. Затем нажмите на иконку Карандаш:

6. Следуйте соответствующей инструкции ниже.

Возможные проблемы

Вы используете максимально возможное количество дополнительных доменов

Это сообщение означает, что на услуге хостинга добавлено максимально возможное количество доменов. Чтобы добавлять другие домены, сначала повысьте тарифный план по инструкции:

Также можете , тем самым освободив место под новый. После удаления ненужного домена добавьте домен .

Webdomain лимит превышен

Эта ошибка появляется тогда, когда в панели управления уже добавлено максимально возможное количество «WWW-доменов». Создать новый не получится, из-за лимита, установленного вашим тарифным планом. Ниже описаны рекомендации по устранению ошибки.

Повысьте тарифный план

Если вам необходимо добавить ещё один домен, повысьте тарифный план хостинга: Чем выше ваш тарифный план, тем больше доменов вы сможете добавить.

Вам необходимо добавить поддомен?

Если вам необходимо добавить поддомен, вы можете воспользоваться инструментом «Автоподдомены». В этом случае не нужно будет добавлять новый «WWW-домен».

Зачем в интернете нужны DNS-серверы

На заре существования всемирной сети подключенных компьютеров было немного, а пользователями были опытные специалисты.

Каждую точку подключения (клиентский компьютер) идентифицировали в сети при помощи IP-адреса. Что расшифровывается как Internet Protocol Address – адрес интернет-протокола.

IP-адрес выглядит примерно, как номер сотового телефона:

- 59.109.189

- 59.110.48

- 59.109.207

Со временем количество пользователей интернета значительно увеличилось и тогда, для облегчения задачи серфинга в сети, было предложено ассоциировать цифровые IP-адреса сайтов с вербальными (словесными) доменными именами.

Чтобы обеспечивать назначение каждому цифровому IP-адресу веб-сайта удобного для восприятия имени была создана глобальная система доменных имен.

По-английски Domain Name System или сокращенно DNS.

Система доменных имен представляет собой распределенную инфраструктуру из большого числа серверов, расположенных по всей планете. Эта серверная структура DNS выстроена по принципу иерархического подчинения.

- Сервера доменных имен верхнего уровня – COM, RU и так далее.

- Сервера со списками доменных имен второго уровня – google.com.

- Сервера доменов третьего уровня – api.google.com.

Самую верхнюю позицию в иерархии занимают корневые DNS-сервера, на которых хранятся списки серверов доменных имен верхнего уровня. Корневых ДНС-серверов во всем мире чуть более 10 штук.

Говоря простыми словами, система доменных имен функционирует, как глобальный адресный стол для всемирной сети.

В локальных отделениях DNS хранятся ассоциированные с доменными именами IP адреса сайтов, относящиеся к данному региону. Если на местном сервере DNS оказывается невозможно найти адрес сайта по запрашиваемому доменному имени, запрос делегируется к следующему уровню системы.

И вот таким образом поиск IP-адреса по заданному браузером доменному имени происходит до тех пор, пока нужный сайт не будет обнаружен на одном из ответственных за его хранение серверов DNS.

Пример работы, как браузер находит сайт

Чтобы понять, как все это работает, давайте рассмотрим на конкретном примере поиска какого-либо сайта.

Такой достаточно сложный алгоритм поиска IP адреса сайта по доменному имени получается потому, что сегодня интернет-ресурсов во всемирной сети уже более миллиарда.

Hosts-файл

Чуть выше было упомянуто, что записи об адресах сайтов могут находиться в операционной системе компьютера. Действительно, среди системных файлов имеется документ по имени Hosts.

Это обычный текстовый файл, но не имеющий расширения txt. Дело в том, что Hosts-файлы могут присутствовать на компьютерах и других операционных систем, а не только Windows.

На альтернативных OS расширения файлов могут не совпадать, поэтому договорились использовать текстовый документ Hosts вообще без указания типа файла.

Hosts-файл содержит список сопоставления доменных имен известных пользователю интернет-ресурсов и их IP-адресов.

127.0.0.1 localhost

Сначала прописывается IP-адрес, а затем название интернет-ресурса.

Считается, что Hosts-файл является архаизмом. Этот файл использовался в прежние времена, когда компьютеры имели малую мощность и использовалась любая возможность ускорить процессы.

Указанная выше запись из Hosts-файла означает, что по такому IP адресу находится сам пользовательский компьютер. В большинстве случаев на современных персональных компьютерах эта запись является единственной.

Иногда продвинутые пользователи, для того, чтобы заблокировать посещение какого-либо сайта, добавляют в Hosts-файл запись, в которой сопоставляют доменное имя нежелательного ресурса с IP-адресом компьютера.

В случае запроса браузера по данному доменному имени происходит обращение к локальной системе и перейти на сайт оказывается невозможно.

Например, пользователь не хочет, чтобы его дети посещали какие-либо сайты. Тогда можно отредактировать Hosts-файл и указать в качестве IP-адреса нежелательного сайта локальный хост.

Hosts-файл иногда используется хакерами для того чтобы перенаправить пользователя на фишинговые страницы. Если пользователь посетит зараженный сайт и загрузит оттуда вирус, то этот вирус может произвести изменения в записях Hosts-файла.

Например, доменному имени надежного онлайн-банка будет ассоциирован IP-адрес мошеннического ресурса. Набрав в браузере адрес банка, пользователь попадет на сайт мошенников и потеряет свои деньги.

Сегодня Host-файл потерял свою значимость и может вообще не содержать никаких записей. Это никак не отразится на функциональности компьютера и возможностях работы в интернете.