Как настроить удаленный рабочий стол в windows 7/8/10

Содержание:

- Шаг 3. Установка и настройка терминального сервера

- Доступ к ресурсам

- Как использовать Microsoft Remote Desktop

- Настройка удаленного десктопа средствами Windows

- Управляемые рабочие столы

- Смена стандартного порта Remote Desktop Protocol

- Шаг 1. Выбор оборудования и подготовка сервера к работе

- Настройка и управление IP

- Настройка удаленного десктопа средствами Windows

- Блокируем учетные записи с пустым паролем

- Обновление клиента

- Параметры отображения

- Вторая программа — Duo Authentication for Windows Logon and RDP

- Как подключиться к удалённому рабочему столу

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

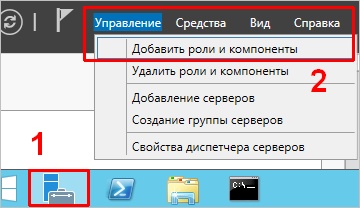

В панели быстрого запуска открываем Диспетчер серверов:

Кликаем Управление — Добавить роли и компоненты:

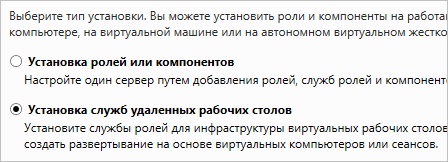

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

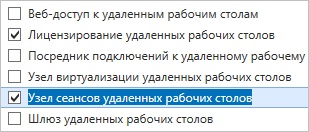

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

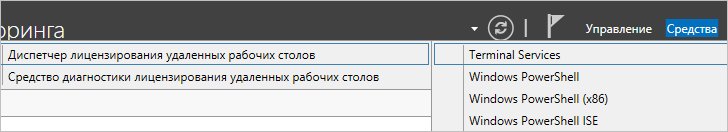

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

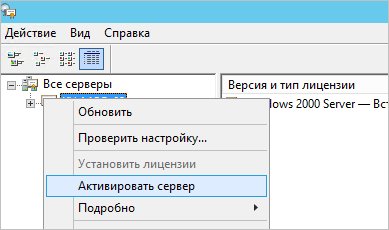

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

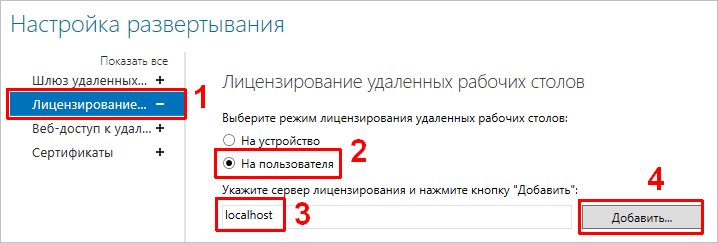

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Доступ к ресурсам

После установки выбранной роли переходим в главное окно «Диспетчера серверов». Выбираем раздел «Инструменты» и переходим к настройке RDG. Откроется новое рабочее окно (RD Gateway Manager). В нем переходим во вкладку с именем сервера, далее выбираем «Политики» и сконфигурируем авторизированные подключения. Нажимаем кнопку «Wizard», чтобы открыть мастер настройки:

Скриншот №6. Создание политики

Установщик предложит на выбор 3 пункта. Оставляем активным первую опцию:

Скриншот №7. Выбор конфигурации

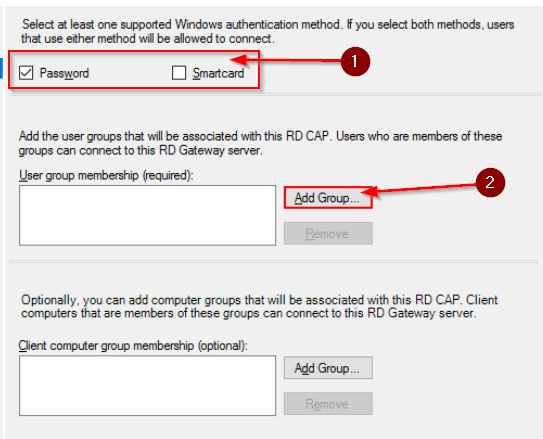

Задаем имя новому шаблону, нажимаем «Next». Следующий этап — выбор метода аутентификации и списка пользователей, которые получат доступ к политике. Авторизация разрешена при помощи пароля либо смарт-карты, либо оба варианта. Оставляем только по паролю. Далее нажимаем кнопку «Добавить группу» и добавляем данные в поле:

Скриншот №8. Выбор авторизации и пользователей

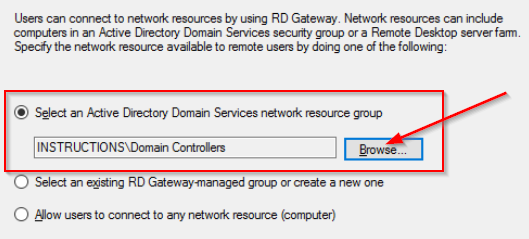

Далее разграничиваем доступ к сетевым ресурсам, к которым пользователи будут подключаться через Remote Desktop Gateway:

Скриншот №9. Выбор ресурсов

Оставим для примера первый пункт. Нажимаем «Next». Теперь необходимо установить значения таймаутов для сетевых ресурсов. Проставляем в зависимости от требований. На экране появится окно с настроенным шаблоном. Если информация верная, переходим к следующему шагу.

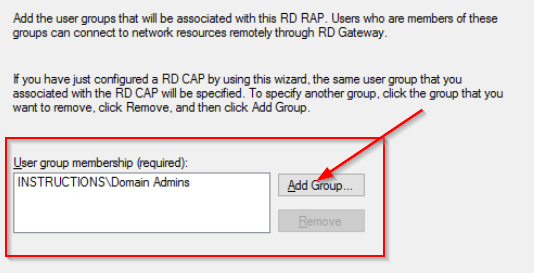

Мастер настройки попросит указать политику авторизации для сетевых ресурсов. Для начала придумываем имя конфигурации. Потом добавляем группы пользователей, которые будут подключаться:

Скриншот №10. Выбор группы

Теперь выбираем группу ресурсов:

Скриншот №11. Выбор группы ресурсов

Мастер настройки попросит указать номер порта для подключения. Если специальных требований нет, оставляем по умолчанию — 3389. После нажатия «Next» на экране появится информация о созданной политики авторизации. Если все верно, завершаем конфигурирование.

Как использовать Microsoft Remote Desktop

Компания Microsoft разработала опцию, позволяющую воспользоваться возможностями рабочего стола удаленного типа. RDP протокол предусматривает подключение одного устройства к другому. При этом оба компьютера должны подсоединяться к одной локальной сети

Важно учесть, что существует способ, благодаря которому протокол используется при подключении через интернет сеть. О нем также упоминается в данной статье

Чтобы грамотно настроить удаленный доступ, потребуется знание IP адреса устройства. Учитывая постоянные изменения данного адреса в домашних компьютерных конфигурациях, пользователю предстоит указать статический показатель, который будет относиться исключительно к сети локального типа. Адрес IP статического характера никоим образом не связан с интернет провайдером. Это неотъемлемый подготовительный этап, который нельзя игнорировать перед тем, как совершить подключение протокола.

От пользователя требуется выполнение следующих шагов:

- Включить компьютер.

- Зайти в панель управления.

- Перейти в раздел, регулирующий управление сетями и настройками общего доступа.

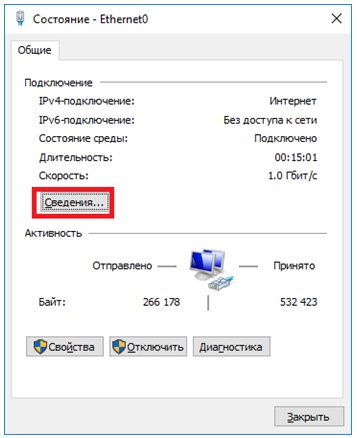

- Во вкладке, обеспечивающей просмотр сетей с активным статусом, нажать на Ethernet. Затем кликнуть на опцию под названием «Сведения».

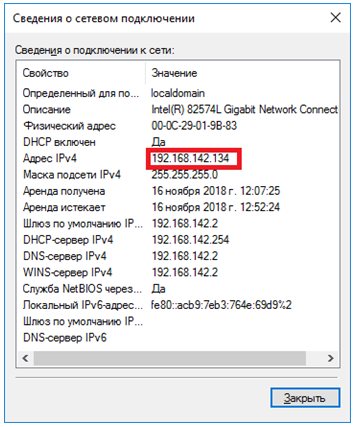

- В открывшемся окне запишите данные, касающиеся IP-адреса, сервера DNS и шлюза по умолчанию.

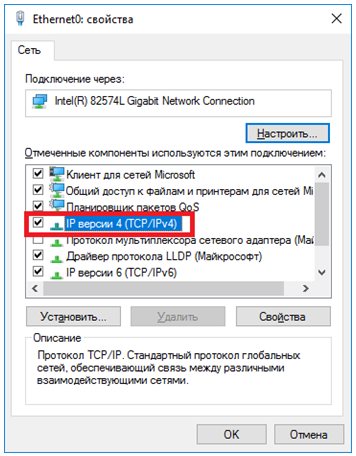

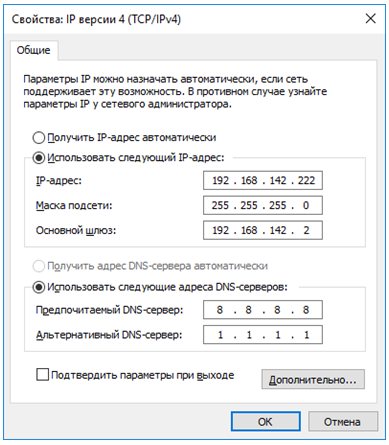

Проверяем IP и DNS

После получения этих сведений закрываем окно. Затем в окне состояния кликаем на пункт со свойствами. На экране отобразится список элементов, которые использует подключение. В этом списке найдите Интернет протокол версии 4. Выбрав компонент, кликайте на опцию под названием «Свойства». В новом окне вам предстоит прописать данные, которые вы раньше получили из окна сведений сетевого подключения.

Исправляем данные интернет протокола

Прописав параметры, нажимаем на кнопку «ОК». При появлении подтверждающего запроса снова кликаем на «ОК». Теперь на компьютере будет установлен IP адрес статического характера. Стоит отметить, что без него дальнейшая настройка будет невозможна

Обратите на это внимание, если желаете подключить протоколсервер

Следующий шаг на подготовительном этапе заключается во включении возможности подсоединить RDP в windows на устройстве, к которому планируете в дальнейшем подключаться. С этой целью кликаем на панель управления. Затем нажимаем на опцию «система». В новом окне кликаем на вкладку, отвечающую за настройки удаленный доступ windows.

Разрешаем удалённый доступ

Выбираем следующие параметры:

- Разрешение подключение помощника удаленного характера к данному ПК.

- Разрешение удаления подключения к данному ПК.

Если возникает острая необходимость, вы можете обозначить тех юзеров, которым предоставляете доступ. При желании вы можете с легкостью создать отдельный аккаунт, предназначенный для того, чтобы подключать рабочий стол. Стоит отметить, что по умолчанию указан параметр, в соответствии с которым удаленный доступ предоставляется тому юзеру, под именем которого был выполнен вход в систему. Теперь можно приступать к основной части подключения.

Настройка удаленного десктопа средствами Windows

Чтобы компьютеры могли взаимодействовать, они должны быть правильно настроены. Технически задача не выглядит слишком сложной, хотя здесь есть свои нюансы, особенно в случае управления через интернет. Итак, давайте посмотрим, как настроить удаленный рабочий стол средствами системы. Во-первых, на ПК, к которому будет осуществляться доступ, должна быть установлена версия Windows не ниже Pro, управлять же можно и с домашней версии

Второе и очень важно условие – это необходимость наличия статического IP-адреса на удаленном ПК

Конечно, можно попробовать настроить его вручную, но тут есть проблема. Дело в том, что внутренний IP дается ПК DHCP-сервером интернет-центра на определенный срок, по истечении которого компьютеру нужно будет запросить новый IP. Он может оказаться тем же самым, но может и измениться, тогда вы не сможете использовать протокол RDP. Так бывает с серыми, динамическими адресами, и, надо сказать, именно такие адреса выделяют своим клиентам большинство провайдеров. Поэтому самым правильным было бы обращение в службу поддержки провайдера с просьбой выделить вашему компьютеру статический адрес.

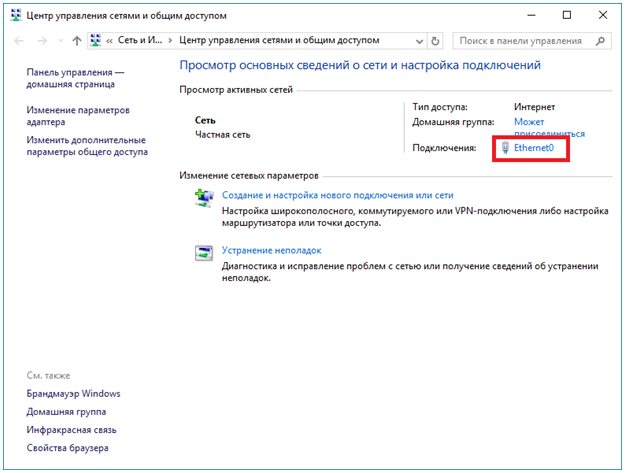

Если не хотим платить за белый IP (услуга предоставляется за дополнительную плату), пробуем настроить подключение вручную. Командой control /name Microsoft.NetworkAndSharingCenter откройте «Центр управления сетями и общим доступом», кликните по вашему подключению и нажмите в открывшемся окошке кнопку «Сведения».

Запишите данные IPv4, маски подсети, шлюза по умолчанию и DNS-сервера.

Эти же данные вы можете получить, выполнив в консоли CMD или PowerShell команду ipconfig /all. Закройте окошко сведений и откройте свойства в окне состояния.

Выберите в списке IPv4, перейдите в его свойства и введите полученные данные в соответствующие поля. Сохраните настройки.

Статический адрес у вас есть, теперь нужно включить разрешение доступа подключения. Откройте командой systempropertiesremote вкладку «Удаленный доступ» в свойствах системы и включите радиокнопку «Разрешить удаленные подключения к этому компьютеру».

Если нужно, добавляем юзеров, которым хотим предоставить возможность удаленного подключения.

В Windows 10 1709 получить доступ ко всем этим настройкам можно из подраздела «Удаленный рабочий стол» приложения «Параметры».

При использовании стороннего фаервола откройте в нем порт TCP 3389. На данном этапе общая настройка удаленного рабочего стола завершена.

Если подключение выполняется в локальной сети, можете приступать к работе немедленно. Запустите командой mstsc встроенное приложение RDP, введите в открывшемся окошке IP-адрес или имя удаленного хоста, выберите пользователя и нажмите «Подключить».

Далее вам нужно будет ввести данные учетной записи пользователя удаленного компьютера и нажать «OK». Появится предупреждение «Не удается проверить подлинность…».

Игнорируем его, отключаем запросы на подключение (снять галку) и жмем «Да». В случае удачного соединения вы увидите рабочий стол удаленного хоста.

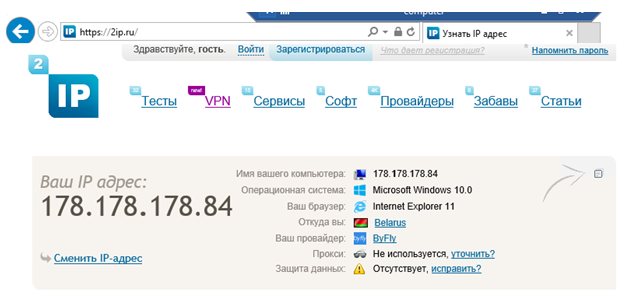

Настроить удаленный рабочий стол через интернет сложнее, так как здесь придется выполнить проброс порта 3389 на IP-адрес вашего ПК, а затем подключиться к внешнему IP маршрутизатора, что может стать для пользователя настоящей головной болью, так как придется копаться в настройках роутера. Узнать свой публичный IP не составляет труда, достаточно зайти на сайт 2ip.ua/ru либо аналогичный ресурс.

Далее заходим в настройки роутера по адресу 192.168.0.1 или 192.168.1.1. Здесь все у всех может быть по-разному в зависимости от модели роутера и его прошивки.

В случае с TP-Link необходимо зайти в раздел Переадресация – Виртуальные серверы, нажать «Добавить» и ввести в поля «Порт сервера» и «Внутренний порт» 3389, в поле «IP-адрес» указывается используемый компьютером IP, в полях «Протокол» и «Состояние» должно быть выставлено «Все» и «Включено» соответственно. Сохраните настройки.

Теперь можно пробовать подключиться к удаленному десктопу с основного ПК. Запустите командой mstsc программу RDP и введите в поле «Компьютер» ранее полученный внешний IP-адрес с номером порта через двоеточие, например, 141.105.70.253:3389. Далее все точно так же, как и в примере с подключением в локальной сети.

В роутерах D-Link нужные настройки следует поискать в разделе Межсетевой экран – Виртуальные серверы.

Перед пробросом рекомендуется зарезервировать используемый компьютером IP-адрес в настройках TP-Link-роутера DHCP – Резервирование адресов.

Управляемые рабочие столы

Рабочие области могут содержать несколько управляемых ресурсов, включая рабочие столы. При обращении к управляемому рабочему столу предоставляется доступ ко всем приложениям, установленным администратором.

Параметры рабочего стола

Вы можете настроить некоторые параметры ресурсов рабочего стола в соответствии со своими потребностями. Чтобы открыть список доступных параметров, щелкните правой кнопкой мыши ресурс рабочего стола и выберите Параметры.

Клиент будет использовать параметры, настроенные администратором, если только не отключить параметр Использовать параметры по умолчанию. Это позволит настроить приведенные ниже параметры.

-

Конфигурация дисплеев — выбор дисплеев, которые можно использовать для сеанса рабочего стола. Влияет на то, какие дополнительные параметры доступны.

- All displays (Все дисплеи) — сеанс всегда будет использовать все локальные дисплеи, даже если некоторые из них будут добавлены или удалены позже.

- Single display (Один дисплей) — сеанс всегда будет использовать один дисплей с возможностью настройки его свойств.

- Select displays (Выбранные дисплеи) — позволяет выбрать, какие из дисплеев будут использоваться для сеанса, и включить динамическое изменение списка дисплеев во время сеанса.

- Select the displays to use for the session (Выберите экраны для этого сеанса) указывает, какие локальные экраны нужно использовать для сеанса. Все выбранные экраны должны размещаться радом друг с другом. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи).

- Maximize to current displays (Развернуть до текущих дисплеев) — определяет, какие дисплеи будут использовать сеансы при переходе в полноэкранный режим. При включении этого параметра изображение сеанса переходит в полноэкранный режим на дисплеях, связанных с окном сеанса. Это позволяет менять дисплеи во время сеанса. Если этот параметр отключен, изображение сеанса переходит в полноэкранный режим на том же дисплее, на котором он в последний раз был в полноэкранном режиме. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи) и отключен в других случаях.

- Single display when windowed (Один дисплей, если в оконном режиме) — определяет, какие дисплеи доступны в сеансе при выходе из полноэкранного режима. Если этот параметр включен, сеанс переключается на один дисплей в оконном режиме. Если этот параметр отключен, в оконном режиме сеанс отображается на тех же дисплеях, что и в полноэкранном режиме. Этот параметр доступен только в режимах All displays (Все дисплеи) и Select displays (Выбранные дисплеи) и отключен в других случаях.

- Параметр Start in full screen (Запуск в полноэкранном режиме) позволяет указать, будет ли сеанс запускаться в полноэкранном или оконном режиме. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Fit session to window (Сеанс по размеру окна) определяет способ отображения сеанса, когда разрешение удаленного рабочего стола отличается от размера локального окна. Если этот параметр включен, то содержимое сеанса будет умещаться в окне, сохраняя пропорции окна сеанса. Если этот параметр отключен и разрешение и размер окна не совпадают, то будут отображены полосы прокрутки или черные области. Этот параметр доступен во всех режимах.

- Update the resolution on resize (Обновление разрешения при изменении размера) автоматически изменяет разрешение удаленного рабочего стола при изменении размера окна сеанса. Если этот параметр отключен, для сеанса всегда сохраняется то разрешение, которое задано в параметре Resolution. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Resolution (Разрешение) позволяет указать разрешение удаленного рабочего стола. Оно будет использоваться на всем протяжении сеанса. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

- Параметр Change the size of the text and apps (Изменение размера текста и приложений) указывает размер содержимого сеанса. Этот параметр применяется только при подключении к Windows 8.1 и более поздних версий или Windows Server 2012 R2 и более поздних версий. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра —

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

Выбирая оборудование для данного типа серверов, необходимо опираться на требования приложений, которые будут запускаться пользователями и количество последних. Например, если устанавливается терминальный сервер для программы 1С, а количество одновременно работающих сотрудников равно 20, получим следующие характеристики (приблизительно):

- Процессор от Xeon E5.

- Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

- Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

- Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

- Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Если используется фиксированный адрес и прямое подключение (то есть у вашего ПК «белый» IP, уточните данную информацию у своего провайдера), его также можно просмотреть при помощи внешних сервисов вроде https://2ip.ru.

Настройка удаленного десктопа средствами Windows

Чтобы компьютеры могли взаимодействовать, они должны быть правильно настроены. Технически задача не выглядит слишком сложной, хотя здесь есть свои нюансы, особенно в случае управления через интернет. Итак, давайте посмотрим, как настроить удаленный рабочий стол средствами системы. Во-первых, на ПК, к которому будет осуществляться доступ, должна быть установлена версия Windows не ниже Pro, управлять же можно и с домашней версии

Второе и очень важно условие – это необходимость наличия статического IP-адреса на удаленном ПК

Конечно, можно попробовать настроить его вручную, но тут есть проблема. Дело в том, что внутренний IP дается ПК DHCP-сервером интернет-центра на определенный срок, по истечении которого компьютеру нужно будет запросить новый IP. Он может оказаться тем же самым, но может и измениться, тогда вы не сможете использовать протокол RDP. Так бывает с серыми, динамическими адресами, и, надо сказать, именно такие адреса выделяют своим клиентам большинство провайдеров. Поэтому самым правильным было бы обращение в службу поддержки провайдера с просьбой выделить вашему компьютеру статический адрес.

Если не хотим платить за белый IP (услуга предоставляется за дополнительную плату), пробуем настроить подключение вручную. Командой control /name Microsoft.NetworkAndSharingCenter откройте «Центр управления сетями и общим доступом», кликните по вашему подключению и нажмите в открывшемся окошке кнопку «Сведения».

Запишите данные IPv4, маски подсети, шлюза по умолчанию и DNS-сервера.

Эти же данные вы можете получить, выполнив в консоли CMD или PowerShell команду ipconfig /all. Закройте окошко сведений и откройте свойства в окне состояния.

Выберите в списке IPv4, перейдите в его свойства и введите полученные данные в соответствующие поля. Сохраните настройки.

Статический адрес у вас есть, теперь нужно включить разрешение доступа подключения. Откройте командой systempropertiesremote вкладку «Удаленный доступ» в свойствах системы и включите радиокнопку «Разрешить удаленные подключения к этому компьютеру».

Если нужно, добавляем юзеров, которым хотим предоставить возможность удаленного подключения.

В Windows 10 1709 получить доступ ко всем этим настройкам можно из подраздела «Удаленный рабочий стол» приложения «Параметры».

При использовании стороннего фаервола откройте в нем порт TCP 3389. На данном этапе общая настройка удаленного рабочего стола завершена.

Если подключение выполняется в локальной сети, можете приступать к работе немедленно. Запустите командой mstsc встроенное приложение RDP, введите в открывшемся окошке IP-адрес или имя удаленного хоста, выберите пользователя и нажмите «Подключить».

Далее вам нужно будет ввести данные учетной записи пользователя удаленного компьютера и нажать «OK». Появится предупреждение «Не удается проверить подлинность…».

Игнорируем его, отключаем запросы на подключение (снять галку) и жмем «Да». В случае удачного соединения вы увидите рабочий стол удаленного хоста.

Настроить удаленный рабочий стол через интернет сложнее, так как здесь придется выполнить проброс порта 3389 на IP-адрес вашего ПК, а затем подключиться к внешнему IP маршрутизатора, что может стать для пользователя настоящей головной болью, так как придется копаться в настройках роутера. Узнать свой публичный IP не составляет труда, достаточно зайти на сайт 2ip.ua/ru либо аналогичный ресурс.

Далее заходим в настройки роутера по адресу 192.168.0.1 или 192.168.1.1. Здесь все у всех может быть по-разному в зависимости от модели роутера и его прошивки.

В случае с TP-Link необходимо зайти в раздел Переадресация – Виртуальные серверы, нажать «Добавить» и ввести в поля «Порт сервера» и «Внутренний порт» 3389, в поле «IP-адрес» указывается используемый компьютером IP, в полях «Протокол» и «Состояние» должно быть выставлено «Все» и «Включено» соответственно. Сохраните настройки.

Теперь можно пробовать подключиться к удаленному десктопу с основного ПК. Запустите командой mstsc программу RDP и введите в поле «Компьютер» ранее полученный внешний IP-адрес с номером порта через двоеточие, например, 141.105.70.253:3389. Далее все точно так же, как и в примере с подключением в локальной сети.

В роутерах D-Link нужные настройки следует поискать в разделе Межсетевой экран – Виртуальные серверы.

Перед пробросом рекомендуется зарезервировать используемый компьютером IP-адрес в настройках TP-Link-роутера DHCP – Резервирование адресов.

Блокируем учетные записи с пустым паролем

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

Обновление клиента

Вы будете получать уведомления каждый раз, когда будет доступна новая версия клиента, если администратор не отключил эти уведомления. Уведомление будет отображено в центре подключений или в центре уведомлений Windows. Чтобы обновить клиент, просто выберите уведомление.

Можно также вручную выполнить поиск новых обновлений для клиента.

- В центре подключений коснитесь дополнительного меню ( … ) на панели команд в верхней части окна клиента.

- Из раскрывающегося списка выберите About (О программе).

- Клиент автоматически выполняет поиск обновлений.

- Если доступно обновление, коснитесь Install update (Установить обновление), чтобы обновить клиент.

Параметры отображения

| Параметры RDP | Описание | Значения | Значение по умолчанию | Поддержка Виртуального рабочего стола Azure |

|---|---|---|---|---|

| use multimon:i:value | Определяет, будет ли удаленный сеанс использовать один или несколько дисплеев локального компьютера. | — 0: поддержка нескольких дисплеев отключена.- 1: поддержка нескольких дисплеев включена. | 1 | Да |

| selectedmonitors:s:value | Указывает, какие локальные дисплеи нужно использовать из удаленного сеанса. Выбранные дисплеи должны быть непрерывными. Для параметра multimon нужно установить значение 1.Доступно только на клиентах Windows Inbox (MSTSC) и Windows Desktop (MSRDC). | Разделенный запятыми список идентификаторов дисплеев для определенного компьютера. Идентификаторы можно получить с помощью команды mstsc.exe/l. Первый идентификатор в списке будет установлен в качестве основного дисплея для сеанса. | Все дисплеи | Да |

| maximizetocurrentdisplays:i:value | Определяет, на каком дисплее удаленный сеанс откроется в полноэкранном режиме при развертывании. Для параметра multimon нужно установить значение 1.Доступно только на клиенте Windows Desktop (MSRDC). | — 0: изображение сеанса переходит в полноэкранный режим на дисплее, изначально выбранном при разворачивании.- 1: изображение сеанса динамически переходит в полноэкранный режим на дисплеях, связанных с окном сеанса при разворачивании. | Да | |

| singlemoninwindowedmode:i:value | Определяет, будет ли удаленный сеанс с несколькими дисплеями автоматически переключаться на один дисплей при выходе из полноэкранного режима. Для параметра multimon нужно установить значение 1.Доступно только на клиенте Windows Desktop (MSRDC). | — 0: сеанс остается на всех дисплеях при выходе из полноэкранного режима.- 1: сеанс переключается на один дисплей при выходе из полноэкранного режима. | Да | |

| screen mode id:i:value | Определяет, будет ли отображаться окно удаленного сеанса на весь экран при запуске подключения. | — 1: удаленный сеанс будет отображаться в окне.- 2: удаленный сеанс будет отображаться на весь экран. | 2 | Да |

| smart sizing:i:value | Определяет, будет ли масштабироваться на локальном компьютере содержимое удаленного сеанса в соответствии с размером окна. | — 0: содержимое локального окна не масштабируется при изменении размера.- 1: содержимое локального окна масштабируется при изменении размера. | Да | |

| dynamic resolution:i:value | Определяет, будет ли автоматически обновляться разрешение удаленного сеанса при изменении размера локального окна. | — 0: разрешение сеанса остается неизменным в течение сеанса.- 1: разрешение сеанса обновляется при изменении размера локального окна. | 1 | Да |

| desktop size id:i:value | Определяет размеры рабочего стола удаленного сеанса из набора указанных вариантов. Этот параметр переопределяется, только если указаны параметры desktopheight и desktopwidth. | -0: 640×480.- 1: 800×600.- 2: 1024×768.- 3: 1280×1024.- 4: 1600×1200. | 1 | Да |

| desktopheight:i:value | Задает высоту разрешения удаленного сеанса в пикселях. | Числовое значение в диапазоне от 200 до 8192. | В соответствии с параметрами локального компьютера. | Да |

| desktopwidth:i:value | Задает ширину разрешения удаленного сеанса в пикселях. | Числовое значение в диапазоне от 200 до 8192. | В соответствии с параметрами локального компьютера. | Да |

| desktopscalefactor:i:value | Указывает коэффициент масштабирования удаленного сеанса, чтобы увеличить размер содержимого на дисплее. | Выберите числовое значение в следующем списке: 100, 125, 150, 175, 200, 250, 300, 400, 500. | 100 | Да |

Вторая программа — Duo Authentication for Windows Logon and RDP

это инструмент для мультифакторной аутентификации от Duo Security (Cisco), коммерческий многофункциональный продукт, который безупречно работает и позволяет использовать смартфоны, токены и коды для 2FA.

Настраивается ПО немного сложнее предыдущей программы, но благодаря хорошей документации от разработчика довольно таки быстро.

-

Зарегистрируйте себе административный аккаунт, для доступа к панели управления (Личный кабинет). Рекомендуем сразу добавить еще одного администратора, потому как восстановить доступ с помощью разработчика довольно таки проблематично, а прецеденты с неожиданной утратой смартфона администратора возникают часто.

-

Войдите в панель администратора Duo и перейдите в Приложения (Applications).

-

Нажмите «Защитить приложение» и найдите в списке приложений запись для Microsoft RDP. Щелкните Защитить в крайнем правом углу, чтобы настроить приложение и получить ключ интеграции, секретный ключ и имя хоста API. Эта информация понадобится вам для завершения настройки (в процессе установки Duo Authentication for Windows Logon).

Мы рекомендуем установить политики по умолчанию для новых пользователей приложения Microsoft RDP значение «Запрет доступа», поскольку ни один незарегистрированный в Duo пользователь не должен успешно проходить авторизацию. Но для этого вам будет необходимо добавить всех пользователей в Duo через панель управления вручную или, что намного удобнее, через импорт из Active Directory (об этом расскажем позже) и выслать им ссылку для активации приложения Duo Security, предварительно установленному на их смартфонах.

4. Загрузите и установите пакет установщика Duo Authentication for Windows Logon. Во время установки введите данные, полученные на предыдущем шаге.

Если вы хотите включить автономный доступ с помощью Duo MFA, вы можете сделать это сейчас в разделе «Настройки автономного доступа» на странице приложения Duo или вернуться в панель администратора позже, чтобы настроить автономный доступ после первой проверки успешного входа в систему с помощью двух-факторной аутентификации.

Также во время установки рекомендуем установить все 3 галки в чекбоксах — эти настройки позволят вам получать доступ в ОС без 2FA, например при использовании консоли гипервизора или при отсутствии подключения к серверам Duo (частый случай — большое расхождение по времени):

Теперь при подключении и успешной авторизации (по логину и паролю) пользователю будет отправлено Push уведомление на смартфон с активированным приложением Duo Mobile:

Если на смартфоне нет доступа в Интернет (и соответственно Push приходить не будут), то можно подтвердить авторизацию сгенерированным кодом (Passcode ) из приложения:

Настройка синхронизации пользователей с глобальным каталогом (Azure AD — Active Directory — LDAP) хорошо описана в документации разработчика, хочу лишь уточнить что это платный функционал. Основной компонент для синхронизации пользователей, это — ПО, которое обеспечивает подключение к каталогу.

Если вы используете RDWEb (клиентский доступ или шлюз), то вам пригодится еще один компонент — Duo Authentication for Microsoft Remote Desktop Web. Настройка его аналогична Duo Authentication for Windows Logon и не должна вызвать затруднений.

Как подключиться к удалённому рабочему столу

Для подключения с компьютера не требуется никаких дополнительных инструментов и программного обеспечения, так как всё что требуется это сделать следующее:

- Нажмите на «WIN+R» и выполните «mstsc»;

- В открывшемся окне нажмите «Показать параметры»;

- Введите «Имя компьютера» — это IP, полученный в результате действий, описанных выше, к которому вы подключаетесь, а также введите «Имя пользователя»;

- Нажмите «Подключить»;

- Введите пароль от учётной записи и нажмите «ОК»;

- Дождитесь соединения и используйте удалённое подключение к рабочему столу компьютера по-желаемому, но законному, назначению.