5 самых опасных вирусов всех времен: что они натворили

Содержание:

- Полулегальный бизнес

- Zeus

- Пути распространения вредоносного ПО

- 5.

- Кибератака на Tesla: как тебе такое, Илон Маск?

- Компьютерное хулиганство

- 1.

- BlueLeaks — самая громкая утечка данных из госорганов

- Кибератака на Tesla: как тебе такое, Илон Маск?

- 10. Самая скандальная кибератака российских хакеров

- Кибератака на звезд

- Кибератаки могут убивать?

- Коронавирус 2019-nCoV

- Классификация вирусов по способу маскировки

- Способы и методы защиты от вредоносных программ

- 10.

- 1 место: MYDOOM

- Как вирусы проникают на компьютер

- 5 место: SLAMMER

- Fizzer

Полулегальный бизнес

Помимо студентов-вирусописателей и откровенно криминального бизнеса в интернете существует также деятельность на грани закона — бизнес «полулегальный». Системы навязывания электронной рекламы, утилиты, периодически предлагающие пользователю посетить те или иные платные веб-ресурсы, прочие типы нежелательного программного обеспечения — все они также требуют технической поддержки со стороны программистов-хакеров. Данная поддержка требуется для реализации механизмов скрытного внедрения в систему, периодического обновления своих компонент, разнообразной маскировки (чтобы защитить себя от удаления из системы), противодействия антивирусным программам — перечисленные задачи практически совпадают с функционалом троянских программ различных типов.

Принудительная реклама (Adware)

Производится внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию с особых серверов и показывают её пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера (так рекламные системы маскируются под рекламные баннеры веб-сайтов).

После принятия несколькими штатами США антирекламных законов, разработчики Adware были фактически выведены за рамки закона (а почти все они — американские компании). В результате, некоторые из них максимально легализовали свои разработки: теперь Adware поставляется с инсталлятором, видна иконка на системной панели и есть деинсталлятор. Но представить себе человека, который в здравом уме и трезвой памяти добровольно установит на компьютер рекламную систему трудно, и поэтому легальные Adware стали навязывать вместе с каким-либо бесплатным софтом. При этом инсталляция Adware происходит на фоне инсталляции этого софта: большинство пользователей нажимают «OK», не обращая внимания на тексты на экране, — и вместе с устанавливаемыми программами получают и рекламные. А поскольку зачастую половина рабочего стола и системной панели заняты самыми разнообразными иконками, то иконка рекламной программы теряется среди них. В результате де-юре легальный Adware устанавливается скрытно от пользователя и не виден в системе.

Стоит также отметить, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным образом производители Adware защищаются от деинсталляции.

Порнографический бизнес, платные веб-ресурсы

Для привлечения пользователей на платные веб-сайты часто также используются различные программы, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например, при посещении веб-сайтов сомнительного содержания. Затем они настойчиво предлагают пользователю посетить тот или иной платный ресурс.

Ложные анти-шпионские (Anti-Spyware) или антивирусные утилиты

Это достаточно новый вид бизнеса. Пользователю «подсовывается» небольшая программа, которая сообщает о том, что на компьютере обнаружено шпионское программное обеспечение или вирус. Сообщается в любом случае, вне зависимости от реальной ситуации — даже если на компьютере кроме ОС Windows больше ничего не установлено. Одновременно пользователю предлагается за небольшую сумму приобрести «лекарство», которое, на самом деле, почти ни от чего не лечит.

Zeus

В 2007 году объявился троян новой формации, наречённый именем древнегреческого бога, поражающий компьютеры, серверы, мобильные устройства и даже игровые приставки Nintendo и Sony Playstation. Многоуровневый вирус похищает личные данные жертвы, получает доступ к банковскому счёту, определяет границу безопасности переводов (когда банковская система автоматически блокирует карту или требует дополнительного подтверждения при переводе), а потом небольшими суммами рассылает на множество иностранных счетов. Лишь потом, используя доступ к некоторым из этих счетов, злоумышленники получают деньги. А распространяется троян через баннеры, причём легальные и не вызывающие подозрений.

Пути распространения вредоносного ПО

Вирус устанавливается на устройство в момент запуска зараженной программы или загрузки ПО с зараженного диска или USB-накопителя. Как правило, вирусы никак себя не проявляют, так как они стремятся заразить как можно больше файлов на устройстве, не будучи обнаруженными.

В большинстве случаев код вируса просто заражает новые программы или диски. В конце концов, часто в заранее определенную дату и время, активируется полезная нагрузка вируса. Если раньше он просто стирал данные, теперь вирус чаще всего ворует информацию или участвует в DDoS-атаке (доведение высчилительной системы до отказа) на крупный сайт.

Черви в целом похожи на вирусы, однако они могут распространяться без участия пользователя. Проще говоря, червь создает свою копию на другом компьютере, а затем запускает ее. В 1988 году червь Морриса, первоначально созданный как простой тест для измерения зарождающегося интернета, нанес серьезный ущерб, поразив тысячи интернет-узлов в США.

Троянские программы скрывают вредоносный код внутри, казалось бы, полезного приложения так же, как греки скрывали воинов внутри троянского коня. Игра, утилита или другое приложение обычно выполняет заявленную задачу, но в какой-то момент она совершает некие мошеннические операции. Этот тип угрозы распространяется, когда пользователи или сайты непреднамеренно делятся ею с другими.

Троянские программы также могут приносить прибыль своим разработчикам. Банковские трояны, например, создают поддельные транзакции, чтобы опустошить банковские счета жертв. Другие трояны могут красть личные данные пользователей, чтобы мошенники затем смогли продать их в даркнете.

5.

Вирус бешенства

Возникает у теплокровных животных и передается от них к человеку. Вызывает стремительное и необратимое поражение центральной нервной системы. Вирус передается через слюну инфицированного животного во время укуса. Температура поднимается до субфебрильных показателей, пациент жалуется на нарушения сна, отмечает приступы агрессии и галлюцинаций, параноидального бреда. Следом наблюдается паралич конечностей и глазных мышц, дыхательной системы, что приводит к летальному исходу. К сожалению, симптомы заболевания появляются уже на той стадии, когда вирус проникает в мозг и вызывает деградацию нервных клеток. Спасти жизнь может только вакцина, сделанная как можно скорее после укуса бродячего животного.

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

Компьютерное хулиганство

Основная масса вирусов и троянских программ в прошлом создавалась студентами и школьниками, которые только что изучили язык программирования, хотели попробовать свои силы, но не смогли найти для них более достойного применения. Такие вирусы писались и пишутся по сей день только для самоутверждения их авторов. Отраден тот факт, что значительная часть подобных вирусов их авторами не распространялась, и вирусы через некоторое время умирали сами вместе с дисками, на которых хранились — или авторы вирусов отсылали их исключительно в антивирусные компании, сообщая при этом, что никуда более вирус не попадёт.

Вторую группу создателей вирусов также составляют молодые люди (чаще — студенты), которые еще не полностью овладели искусством программирования. Единственная причина, толкающая их на написание вирусов, это комплекс неполноценности, который компенсируется компьютерным хулиганством. Из-под пера подобных «умельцев» часто выходят вирусы крайне примитивные и с большим числом ошибок («студенческие» вирусы). Жизнь подобных вирусописателей стала заметно проще с развитием интернета и появлением многочисленных веб-сайтов, ориентированных на обучение написанию компьютерных вирусов. На таких веб-ресурсах можно найти подробные рекомендации по методам проникновения в систему, приемам скрытия от антивирусных программ, способам дальнейшего распространения вируса. Часто здесь же можно найти готовые исходные тексты, в которые надо всего лишь внести минимальные «авторские» изменения и откомпилировать рекомендуемым способом.

Став старше и опытнее, многие из вирусописателей попадают в третью, наиболее опасную группу, которая создает и запускает в мир «профессиональные» вирусы. Эти тщательно продуманные и отлаженные программы создаются профессиональными, часто очень талантливыми программистами. Такие вирусы нередко используют достаточно оригинальные алгоритмы проникновения в системные области данных, ошибки в системах безопасности операционных сред, социальный инжиниринг и прочие хитрости.

Отдельно стоит четвертая группа авторов вирусов — «исследователи», довольно сообразительные программисты, которые занимаются изобретением принципиально новых методов заражения, скрытия, противодействия антивирусам и т.д. Они же придумывают способы внедрения в новые операционные системы. Эти программисты пишут вирусы не ради собственно вирусов, а скорее ради исследования потенциалов «компьютерной фауны» — из их рук выходят те вирусы, которые называют «концептуальными» («Proof of Concept» — PoC). Часто авторы подобных вирусов не распространяют свои творения, однако активно пропагандируют свои идеи через многочисленные интернет-ресурсы, посвященные созданию вирусов. При этом опасность, исходящая от таких «исследовательских» вирусов, тоже весьма велика — попав в руки «профессионалов» из предыдущей группы, эти идеи очень быстро появляются в новых вирусах.

Традиционные вирусы, создаваемые перечисленными выше группами вирусописателей, продолжают появляться и сейчас — на смену повзрослевшим тинейджерам-хулиганам каждый раз приходит новое поколение тинейджеров. Но интересен тот факт, что «хулиганские» вирусы в последние годы становятся все менее и менее актуальными — за исключением тех случаев, когда такие вредоносные программы вызывают глобальные сетевые и почтовые эпидемии. Количество новых «традиционных» вирусов заметно уменьшается — в 2005-2006 годах их появлялось в разы меньше, чем в середине и конце 1990-х. Причин, по которым школьники и студенты утратили интерес к вирусописательству, может быть несколько.

- Создавать вирусные программы для операционной системы MS-DOS в 1990-х годах было в разы легче, чем для технически более сложной Windows.

- В законодательствах многих стран появились специальные компьютерные статьи, а аресты вирусописателей широко освещались прессой — что, несомненно, снизило интерес к вирусам у многих студентов и школьников.

- К тому же у них появился новый способ проявить себя — в сетевых играх. Именно современные игры, скорее всего, сместили фокус интересов и перетянули на себя компьютеризированную молодёжь.

Таким образом, на текущий момент доля «традиционных» хулиганских вирусов и троянских программ занимает не более 5% «материала», заносимого в антивирусные базы данных. Оставшиеся 95% гораздо более опасны, чем просто вирусы, и создаются они в целях, которые описаны ниже.

1.

Арбовирусы семейства Flaviviridae

Эти опасные патогены вызывают специфическое заболевание – лихорадку Денге. Больного беспокоит острая боль в опорно-двигательном аппарате (суставы, особенно коленные, позвоночник). Также пациент отмечает гипертермию, сильную лихорадку и жар, тошноту и рвоту. Нередко возникает зудящая сыпь на теле. Известно, что если заболевание переходит в тяжелую форму, то в половине случаев заканчивается смертельным исходом. Подцепить арбовирус можно через укус насекомого (клещ, комар и т. д.). Перед путешествием в зону распространения вируса позаботьтесь о превентивных прививках и других методах индивидуальной защиты.

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

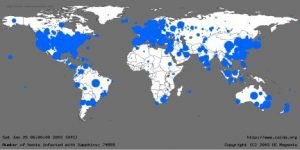

Коронавирус 2019-nCoV

Новый вирус 2019-nCoV, который впервые был обнаружен в декабре 2019 года во время вспышки пневмонии в китайском городе Ухане. Вирус 2019-nCoV относится к семейству коронавирусов. Чаще всего коронавирусы вызывают обычную простуду, однако иногда это могут быть и более опасные вирусы, как SARS-CoV (атипичная пневомния), MERS-CoV (ближневосточный коронавирус) и текущий 2019-nCoV.

Изначально большинство коронавирусов передается человеку от животных. Однако, 20 января 2020 года в Китае был подтверждена передача 2019-nCoV от человека к человеку. На момент начала 2020 года ни вакцины, ни специфического лечения этого вируса не разработано.

По состоянию на утро 17 марта 2020 года количество зараженных во всем мире превысило 170000 человек, из них 80932 в Китае,21462 в Италии, 15075 человек в Иране, 8369 в Южной Корее, 6876 во Франции, 11148 в Испании, 7650 в Германии, 4762 в США, 2354 в Швейцарии, 1368 в Норвегии, в России на текущий момент всего 93 случая заражения, большая часть из них в Москве (около 53). Отдельно стоит выделить зараженный лайнер Diamond Princess в Японии, на котором дополнительно заражено 696 человек из разных стран мира, и это несмотря на карантин. Количество погибших от коронавируса на 17 марта 2020 года составляет 7332 человек, еще несколько тысяч находятся в критическом состоянии. 79 385 человек из зараженных официально признаны вылечившимися. Количество погибших и зараженных продолжает меняться буквально каждый час, за последними данными вы можете следить в отдельной моей статьей со статистикой по коронавирусу. А также онлайн на .

Учитывая темпы распространения коронавируса 2019-nCoV его пик должен прийтись на февраль 2020 года, и если меры по лечению и снижению распространения вируса не будут эффективны, рост числа зараженных может продолжиться.

К симптомам коронавируса 2019-CoV относятся:

- головная боль

- сухой кашель

- затруднения при дыхании

- лихородка и высокая температура

- боли в груди

- миалгия

- потеря сознания

- недомогание

Важной особенностью вируса является его достаточно длинный инкубационный период, который составляет от 6 до 14 дней. Однако при передаче вируса от человека к человеку инкубационные сроки как правило менее 5 дней

Источник вируса окончательно не определен, предположительно это новая комбинация коронавируса летучей мыши и коронавируса китайских змей.

К мерам профилактики, ВОЗ относит следующие рекомендации:

- Часто мыть руки с мылом

- Не касаться руками рта, глаз и слизистых тканей

- Избегать тесного контакта с зараженными людьми

- Проводить влажную уборку с дезинфицирующими средствами.

Подводя некоторый итог и вывод из происходящего с эпидемией коронавируса 2019-nCoV, многие эксперты из немедицинских областей склоняются к мнению, что текущий ажиотаж со стороны многих информационных СМИ к данной проблеме завышен, и приводит к ненужной панике, особенно в местах близких к вспышке. Многие считают, что информационное освещение подогревается фармацевтическими компаниями и другим смежным бизнесом, так как им это выгодно для реализации своей противовирусной продукции и защитных средств. Тем не менее, все эксперты отмечают возможную опасность вируса в перспективе и потенциал роста распространения.

Действительно, если сравнить количество пострадавших с крупнейшими эпидемиями и пандемиями в истории, то на сегодняшний день опасность не выглядит настолько серьезной. Ежегодно от сезонного гриппа, и других массовых заболеваний, в мире умирает гораздо больше людей. Тем более что такие ситуации уже возникали несколько лет ранее, во время предыдущих вспышек вирусов птичьего гриппа, Эболы и других. Когда государства закупали большое количество вакцин, а после оказывалось что вирус уже не так опасен и распространен.

Тем не менее ситуация с новым вирусом 2019-nCoV вызывает настороженность из-за достаточно длительного инкубационного периода заболевания и высокой скорости распространения вируса.

А на этом сегодня все про самые опасные и крупные эпидемии в мире! Подписывайтесь на новые статьи и делитесь этой статьей! До новых встреч на страницах проекта Тюлягин!

Классификация вирусов по способу маскировки

При создании копий для маскировки могут применяться следующие технологии:

Шифрование — вирус состоит из двух функциональных кусков: собственно вирус и шифратор. Каждая копия вируса состоит из шифратора, случайного ключа и собственно вируса, зашифрованного этим ключом.

Метаморфизм — создание различных копий вируса путем замены блоков команд на эквивалентные, перестановки местами кусков кода, вставки между значащими кусками кода «мусорных» команд, которые практически ничего не делают.

Шифрованный вирус

Это вирус, использующий простое шифрование со случайным ключом и неизменный шифратор. Такие вирусы легко обнаруживаются по сигнатуре шифратора.

Вирус-шифровальщик

В большинстве случаев вирус-шифровальщик приходит по электронной почте в виде вложения от незнакомого пользователю человека, а возможно, и от имени известного банка или действующей крупной организации. Письма приходят с заголовком вида: «Акт сверки…», «Ваша задолженность перед банком…», «Проверка регистрационных данных», «Резюме», «Блокировка расчетного счета» и прочее. В письме содержится вложение с документами, якобы подтверждающими факт, указанный в заголовке или теле письма. При открытии этого вложения происходит моментальный запуск вируса-шифровальщика, который незаметно и мгновенно зашифрует все документы. Пользователь обнаружит заражение, увидев, что все файлы, имевшие до этого знакомые значки, станут отображаться иконками неизвестного типа. За расшифровку преступником будут затребованы деньги. Но, зачастую, даже заплатив злоумышленнику, шансы восстановить данные ничтожно малы.

Вложения вредоносных писем чаще всего бывают в архивах .zip, .rar, .7z. И если в настройках системы компьютера отключена функция отображения расширения файлов, то пользователь (получатель письма) увидит лишь файлы вида «Документ.doc», «Акт.xls» и тому подобные. Другими словами, файлы будут казаться совершенно безобидными. Но если включить отображение расширения файлов, то сразу станет видно, что это не документы, а исполняемые программы или скрипты, имена файлов приобретут иной вид, например, «Документ.doc.exe» или «Акт.xls.js». При открытии таких файлов происходит не открытие документа, а запуск вируса-шифровальщика. Вот лишь краткий список самых популярных «опасных» расширений файлов: .exe, .com, .js, .wbs, .hta, .bat, .cmd. Поэтому, если пользователю не известно, что ему прислали во вложении, или отправитель не знаком, то, вероятнее всего, в письме – вирус-шифровальщик.

На практике встречаются случаи получения по электронной почте обычного `вордовского` (с расширением .doc) файла, внутри которого, помимо текста, есть изображение, гиперссылка (на неизвестный сайт в Интернете) или встроенный OLE-объект. При нажатии на такой объект происходит незамедлительное заражение.

Вирусы-шифровальщики стали набирать большую популярность начиная с 2013 года. В июне 2013 известная компания McAfee обнародовала данные, показывающие что они собрали 250 000 уникальных примеров вирусов шифровальщиков в первом квартале 2013 года, что более чем вдвое превосходит количество обнаруженных вирусов в первом квартале 2012 года .

В 2016 году данные вирусы вышли на новый уровень, изменив принцип работы. В апреле 2016 г. в сети появилась информация о новом виде вируса-шифровальщика Петя (Petya), который вместо шифрования отдельных файлов, шифрует таблицу MFT файловой системы, что приводит к тому что операционная система не может обнаружить файлы на диске и весь диск по факту оказывается зашифрован.

Полиморфный вирус

Вирус, использующий метаморфный шифратор для шифрования основного тела вируса со случайным ключом. При этом часть информации, используемой для получения новых копий шифратора также может быть зашифрована. Например, вирус может реализовывать несколько алгоритмов шифрования и при создании новой копии менять не только команды шифратора, но и сам алгоритм.

Способы и методы защиты от вредоносных программ

Защита от компьютерных вирусов базируется на технических и организационных методах. Технические методы направлены на использование средств предотвращения вирусных угроз: антивирусы, брендмауэры, антиспамы и, конечно же, своевременное обновление операционной системы. Организационные — методы, которые описывают правильное поведение пользователя за компьютером с точки зрения информационной безопасности.

Технические методы предотвращают возможность проникновения вирусов на компьютер посредством программного обеспечения.

Антивирусы — контролируют файловую систему, неустанно проверяют и выискивают следы вредоносного кода. Брендмауэр предназначен для контроля за поступающей через сетевые каналы информацией и блокировки нежелательных пакетов. Брендмауэр позволяет запретить определенный вид соединений по различным критериям: портам, протоколам, адресам и действиям.

Антиспамы — контролируют поступление нежелательной почты, и при поступлении в почтовый клиент подозрительного сообщения блокируют возможность исполнения вложенных файлов, пока пользователь не выполнит их принудительно. Бытует мнение, что антиспамы — самый неэффективный способ борьбы, однако ежедневно ими блокируются десятки миллионов писем с вложенными вирусами.

Обновление операционной системы — процесс, при котором разработчики исправляют ошибки и недочеты в работе ОС, использующиеся программистами для написания вирусов.

Организационные методы описывают правила работы за персональным компьютером, обработки информации, запуска и использования программного обеспечения, базирующиеся на четырех основных принципах:

- Запускать и открывать только те документы и файлы, которые поступили из надежных источников, и в безопасности которых есть твердая уверенность. При этом пользователь берет ответственность на себя, запуская ту или иную программу.

- Проверять всю поступающую информацию из любых внешних источников, будь то Интернет, оптический диск или флеш-накопитель.

- Всегда поддерживать в актуальном состоянии антивирусные базы и версию оболочки программного обеспечения по отлову и устранению угроз. Это обусловлено тем, что разработчики антивирусного ПО постоянно совершенствуют свои продукты, опираясь на появление новых вирусов;

- Всегда соглашаться с предложениями антивирусных программ проверить флеш-накопитель или винчестер, подключенный к компьютеру.

10.

Вирус иммунодефицита человека

Считается наиболее опасным вирусом, который передается через биологические жидкости и кровь. Наиболее частыми причинами распространения ВИЧ являются нестерилизованные медицинские и косметологические приборы, наркомания (повторное использование шприцов), беспорядочные половые связи. Средняя продолжительность жизни зараженного без адекватной терапии составляет 9-11 лет.

Вот такие опасные микроорганизмы постоянно находятся рядом с нами и угрожают жизнедеятельности. Для предупреждения заражения своевременно проходите вакцинацию, соблюдайте правила личной гигиены, пользуйтесь барьерными методами предохранения и избегайте контактов с зараженными людьми.

Интересности

6 сентября, 2018

3 635 просмотров

1 место: MYDOOM

MyDoom открывал файлы «Блокнота» и заполнял их произвольными строками

И победителем становится… MyDoom, в отрицательном смысле, конечно же. MyDoom — это тоже червь, который «ползал» на свободе с января по февраль 2004 года. После этого MyDoom исчез.

- Mydoom распространялся через так называемые Bounce Message. Это уведомления «Non Delivery Notification», которые почтовый сервер создает в том случае, если письмо не удается доставить. Как только пользователь открывал такое уведомление, компьютер оказывался зараженным. Затем червь рассылал себя по всем контактам, которые только мог обнаружить.

- Mydoom замедлял интернет в целом примерно на 10 процентов, а время загрузки страниц увеличивалось на 50 процентов. Пик активности вируса был отмечен 26 января 2004 года: несколько часов последствия были заметны по всему миру.

- Инфицированы были 2 миллиона компьютеров. Ущерб, который Mydoom причинил за несколько недель, оценивается в невероятные 38 млрд долларов США.

- И в случае с MyDoom была объявлена награда «за голову» автора вируса в четверть миллиона долларов США.

Как вирусы проникают на компьютер

Вирусы проникают в компьютер тремя путями:

- Через интернет

- Через съёмный носитель

- Через локальную сеть

Начнём с конца. Это в основном касается корпоративных компьютеров, за безопасностью которых следят сисадмины. Если на работе ваше устройство подключено к общей локальной сети и хотя бы один компьютер заразится вирусом, то инфицируются и другие. Это как дети в детском садике: заболел один — карантин на всю группу.

Чтобы вирус проник на домашний компьютер, достаточно вставить в него флешку (чужую или свою, но побывавшую в другом заражённом компьютере), CD-диск или просто подключить через USB-порт какое-нибудь внешнее устройство (смартфон, фотоаппарат, внешний жёсткий диск и т.п.). Если этот съёмный носитель оказался заражённым вирусом, при открытии устройства на вашем компьютере автозапуск может открыть его даже без вашего ведома. Это всё равно что передать игрушку от больного каким-нибудь ротовирусом другому ребёнку.

И наконец, заражение через интернет. Это, пожалуй, самый распространённый и многоканальный путь распространения компьютерных вирусом. Рассмотрим подробнее, как можно заразиться вирусом через интернет.

5 место: SLAMMER

Slammer: инициировал столь большой объем трафика, что замедлился «весь интернет»

Slammer: инициировал столь большой объем трафика, что замедлился «весь интернет»

Slammer — это червь, который появился в 2003 году. Как и многие другие вирусы, Slammer имел несколько названий. Он стал известен также как SQL Slammer, Saphire, WORM_SQLP1434.A, SQL Hell или Helkern.

- Slammer инфицировал около 200 000 компьютеров. Ущерб, который он причинил, оценивается в 1,2 млрд долларов США.

- Целью стали серверы баз данных, на которых был установлен Microsoft SQL Server 2000. Собственно говоря, распространения этого вредителя можно было бы избежать. Компания Microsoft уже выпустила патч для устранения уязвимости — вот только многие не стали его инсталлировать.

- Slammer отправлял непрерывный поток данных и тем самым существенно замедлял доступ к интернету. Из-за этого некоторые хосты совсем застопорились. Также пострадал сервер одной из американских АЭС — система безопасности была парализована.

Fizzer

На первый взгляд самый обыкновенный, ничем не примечательный компьютерный червь возник в 2003 году. Алгоритмы банальные: рассылка спама по адресатам из контактной книжки, установка пары программ, загружающие память процессы и прочие детские шалости. Самое интересное происходило вне глаз пользователя. Fizzer отслеживал клавиатурный ввод, обеспечивал удалённое управление, постоянно обновлялся и даже имел свойство деинсталляции, но лишь для того, чтобы через какое-то время объявится вновь. Именно это и позволило ему жить на инфицированных компьютерах годами и продлить своё существование по сегодняшний день.

К этому разрушительному списку можно добавить ещё The Morris, Blaster, Elk Cloner, Nimda, оставивших значительный вклад в истории кибервирусологии и десяток менее важных. И всё лишь для того, чтобы донести главную мысль: где бы вы не были, каким бы количеством антивирусов не защищались, помните — единственным способом не попасть на крючок остаётся старое доброе использование мозга.

P. S. Тем, кто хочет стать программистом, рекомендуем профессию «Веб-разработчик».