Установка ssh в ubuntu

Содержание:

- Что можно делать с помощью SSH

- Настройте сервер SSH

- Настройка выбора алгоритмов защитного преобразования.

- Монтирование удалённой файловой системы по ssh

- Использование алгоритмов защитного преобразования данных ГОСТ

- Установка ssh Ubuntu 16.04

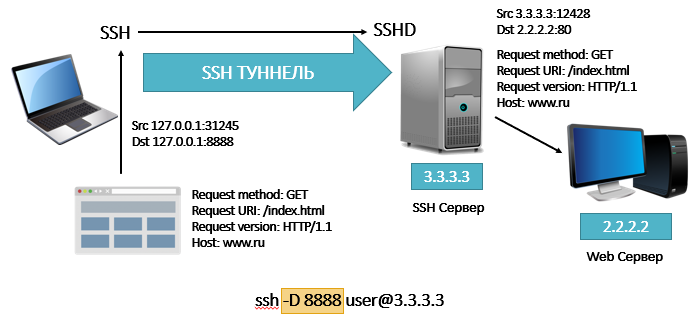

- Динамический SSH-туннель: создаем SOCKS-прокси

- Как настроить авторизацию по ключу

- Установка на стороне клиента

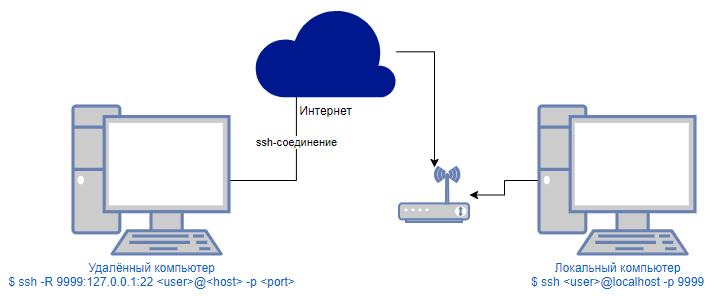

- Обратный SSH туннель

- SSH-туннель Layer 3 (сетевой уровень): туннелируем udp-трафик

- Подключение по SSH

- Обратный SSH-туннель: выставляем ресурсы в Интернет

- Настройка сервера SSH

- Local Forwarding

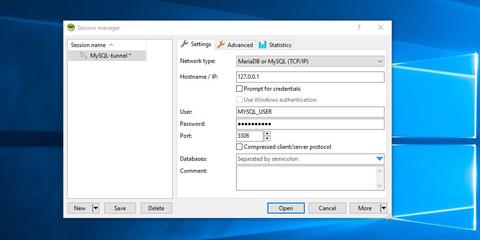

- Создайте туннель SSH в Windows

- Strong authentication with SSH keys

- Структура конфигурационного файла

- Авторизация SSH по ключам

- Server-Side Configuration

- Что такое SSH

- Установка SSH в Debian

- Мультиплексирование SSH через одно TCP-соединение

Что можно делать с помощью SSH

Всё, что можно было бы делать, если бы вы сидели за компьютером, открыв командную строку:

- настраивать сервер;

- программировать;

- устанавливать Вордпресс;

- чинить неисправности на сайте;

- запускать и останавливать программы, в том числе намертво зависшие;

- копировать файлы;

- управлять настройками безопасности;

- заставить компьютер перезагрузиться;

- отформатировать какой-нибудь диск;

- забрать файл с удалённого компьютера или закинуть туда свой файл;

- выполнить этот закинутый файл удалённо на другом компьютере;

- делать ещё сотню вещей, для которых достаточно командной строки.

Вот несколько примеров из реальной жизни:

У вас намертво завис процесс веб-сервера на удалённом компьютере, и никакие внутренние службы не могут с ним ничего сделать. Подключаетесь по SSH, находите зависший процесс и убиваете его. А то и говорите машине перезагрузиться.

В офис вашей компании ворвались бойцы в масках. Пока они идут в серверную, вы набираете команду стереть все жёсткие диски. Команда по SSH долетает до сервера, и вуаля. Господа в масках останутся не при делах.

Вы написали телеграм-бота и хотите, чтобы он работал на удалённом сервере. Вы арендуете ячейку на Digital Ocean, подключаетесь к ней по SSH, загружаете вашего бота туда и активируете. Теперь программа, которая отвечает за бота, крутится на удалённом сервере, а ваш компьютер можно безопасно выключить.

Вы уже ушли с работы, как вдруг вспомнили, что забыли скинуть в общий проект свои последние изменения. Пока вы ждёте метро, вы с телефона заходите по SSH на рабочий компьютер и пишете команды, чтобы последние изменения долетели до коллег.

У вашей девушки (или парня) сегодня день рождения. Вы подключаетесь к её компьютеру дистанционно, загружаете приложение с поздравлением и удалённо запускаете. Это очень крипово, не делайте так никогда.

У вас в офисе есть кофемашина, которая поддерживает SSH. Вы подключаетесь к ней и заказываете кофе. К моменту, как вы доходите до кофепойнта, ваш кофе готов. Но кто подставит кружку?

Настройте сервер SSH

Для того, чтобы установить SSH сервер очень легко, но делает его гораздо более безопасным, требует немного больше работы. После завершения установки отредактируйте файл. Но прежде чем приступить к редактированию любого файла конфигурации, я предлагаю вам сделать резервную копию исходного файла:

Теперь используйте следующую команду для редактирования файла:

Первое, что вы захотите отредактировать, это порт, который прослушивает ваш SSH-сервер. По умолчанию SSH-сервер прослушивает порт 22. Все это знают. Поэтому для обеспечения безопасности соединения всегда рекомендуется запускать сервер SSH через нестандартный порт. Поэтому отредактируйте следующий раздел, чтобы выбрать случайный номер порта:

Для повышения безопасности вы можете дополнительно настроить еще несколько параметров. Первый есть . Установите это, чтобы запретить кому-либо входить в систему , что значительно снижает вероятность серьезных изменений со стороны хакеров.

Второе необязательное изменение для повышения безопасности – перечисление пользователей, которым разрешен удаленный доступ к системе через SSH. Для этого добавьте следующую строку в конец файла:

Замените и на фактические имена пользователей.

Единственное, что вы можете пожелать, это установить «да». Это позволит вам запускать программное обеспечение на удаленном сервере в локальной системе. Если локальной системой является Windows, которая не поставляется с, вы можете использовать бесплатные программы, такие как Xming.

После установки SSH-сервера и внесения любых изменений в файл конфигурации () вам придется перезапустить службу. Используйте следующую команду для перезапуска SSH:

Если вы настроили псевдонимы bash, как описано в этом посте, вы можете использовать ярлыки (например ) для перезапуска вашего сервера OpenSSH.

Безопасная оболочка Ubuntu

Итак, установите SSH-сервер в вашей системе Ubuntu и начните пользоваться удаленным доступом. Теперь вы можете получить доступ к системным папкам и файлам через SFTP с помощью таких программ, как FileZilla.

Источник записи: https://www.smarthomebeginner.com

Настройка выбора алгоритмов защитного преобразования.

Проверить список поддерживаемых алгоритмов защитного преобразования (параметр cipher) и выработки имитовставки (параметр mac) можно командами:

ssh -Q cipherssh -Q mac

В поставляемый в составе дистрибутивов Astra Linux пакет ssh встроены следующие алгоритмы защитного преобразования:

В поставляемый в составе дистрибутивов Astra Linux пакет ssh встроены следующие алгоритмы выработки имитовставки:

При этом в список алгоритмов защитного преобразования (параметр конфигурации Ciphers) и выработки имитовставок (параметр конфигурации MACs), допустимых к использованию, по умолчанию включены следующие алгоритмы (перечислены в порядке убывания приоритетов применения):

Выше приведены строчки из конфигурационного файла клиента /etc/ssh/ssh_config, аналогичные строчки имеются в конфигурационном файле сервера /etc/ssh/sshd_config.Если возникает необходимость изменить набор допустимых алгоритмов, или изменить их приоритеты, следует раскомментировать эту строчку, и указать нужные алгоритмы в нужном порядка приоритета.

Например, для приоритетного выбора более простых, а значит, более быстрых алгоритмов можно использовать в файле /etc/ssh/ssh_config следующую конфигурацию:

Монтирование удалённой файловой системы по ssh

SSHFS (Secure Shell FileSystem) — программа, позволяющая монтировать удаленную файловую систему и взаимодействовать с удаленными файловыми ресурсами как с обычными файлами.

Для монтирования SSHFS использует SSH File Transfer Protocol (SFTP) — безопасный протокол передачи данных, обеспечивающий полный доступ к файловым ресурсам через протокол Secure Shell.

От сервера, предоставляющего удалённый ресурс для монтирования, требуется только работающий сервис SSH.

При стандартной установке Astra Linux пакет sshfs устанавливается автоматически, при необходимости может быть установлен с помощью графического менеджера пакетов или из командной строки:

apt install sshfs

Для выполнения монтирования без запроса пароля должна быть настроена авторизация по ключам (см. выше).

Команда монтирования:

sshfs -o allow_other,IdentityFile=~local_user/.ssh/id_rsa remote_user@server:/home/remote_user /mnt

Пояснения к команде:

- -o — ключ, указывающий, что далее следуют параметры подключения/монтирования;

- allow_other — разрешить доступ к примонтированному ресурсу непривилегированным пользователям (необязательный параметр);

- IdentityFile=~local_user/.ssh/id_rsa — файл с ключом доступа (необязательный параметр, если его нет — будет запрошен пароль);

- remote_user@server:/home/remote_user — указание на ресурс, который будем монтировать;(в данном случае на сервере server от имени пользователя remote_user монтируем домашний каталог этого пользователя /home/remote_user)

- /mnt — локальная точка монтирования

Автоматическое монтирование может быть задано в файле /etc/fstab:

Для выполнения автоматического монтирования без запроса пароля должна быть настроена авторизация по ключам (см. выше).

Демонтировать ресурс можно обычной командой umount с указанием точки монтирования:

umount /mnt

В случае ошибок монтирования для демонтирования может понадобиться отдельная команда:

fusermount -u /mnt

Использование алгоритмов защитного преобразования данных ГОСТ

Сервер и клиент ssh, входящие в состав дистрибутивов Astra Linux, имеют встроенную поддержку работы с алгоритмами защитного преобразования ГОСТ,причем, если такие алгоритмы поддерживаются и клиентом и сервером, то они используются по умолчанию.Некоторые подробности про эти алгоритмы прочитать в описании библиотеки libgost-astra.

Установка ssh Ubuntu 16.04

Довольно часто может понадобиться получить доступ к удаленному компьютеру или серверу через интернет. В случае с персональным компьютером, это может понадобиться для срочного решения какой-либо проблемы, а в случае с сервером это вообще очень распространенная практика. В Linux наиболее часто для решения таких задач используется протокол ssh.

Служба ssh позволяет получить доступ к терминалу удаленного компьютера и выполнить там все необходимые вам команды. При своей простоте она достаточно безопасна, чтобы использоваться для решения серьезных коммерческих задач, так и задач обычных пользователей. В этой статье мы рассмотрим как выполняется установка ssh Ubuntu 16.04, а также поговорим о начальной настройке ssh сервера.

Что такое SSH?

SSH или Secure Shell — это протокол безопасного доступа из одного компьютера к другому по сети. У протокола SSH очень много возможностей. Вы можете создавать защищенные соединения между компьютерами, открывать командную строку на удаленном компьютере, запускать графические программы, передавать файлы и организовывать частные сети.

За поддержку протокола SSH в Linux отвечает набор программного обеспечения OpenSSH. Это открытая реализация этого протокола, которая предоставляет все необходимые возможности. В состав пакета OpenSSH входят утилиты для установки соединения, передачи файлов, а также сам ssh сервер.

Установка OpenSSH в Ubuntu

Установить ssh на Ubuntu будет очень просто, программа считается стандартной и используется почти везде. Хотя по умолчанию в дистрибутиве ее нет, но зато она есть в официальных репозиториях.

Поэтому для установки откройте терминал с помощью сочетания клавиш Ctrl+Alt+T и выполните команду:

sudo apt install openssh-server

Будет загружено несколько пакетов, а когда установка ssh сервера Ubuntu завершится, программа будет готова к работе. Если вы хотите чтобы служба запускалась автоматически нужно добавить его в автозагрузку. Поэтому чтобы включить ssh Ubuntu 16.04 выполните:

sudo systemctl enable sshd

Если затем вы захотите удалить службу из автозагрузки, используйте команду disable:

sudo systemctl disable sshd

Что касается клиента ssh, то он уже установлен в системе по умолчанию. Сейчас вы можете попробовать подключиться к локальному ssh серверу просто набрав:

ssh localhost

В одной из предыдущих статей мы рассматривали что означает адрес 0.0.0.0, сейчас вы можете убедиться что в пределах этой машины он значит локальный адрес:

ssh 0.0.0.0

Точно таким способом вы можете получить ssh доступ ubuntu к любому другому компьютеру из сети. Для этого достаточно указать вместо localhost его ip адрес и имя пользователя в таком формате:

$ ssh имя_пользователя@ip_адрес

Настройка SSH в Ubuntu

С параметрами по умолчанию сервер SSH не очень безопасен поэтому перед тем, как программа будет готова к полноценному использованию ее нужно немного настроить. Все настройки сервера SSH хранятся в конфигурационном файле sshd_config, который находится в папке /etc/ssh.

Перед тем как вносить изменения в этот конфигурационный файл рекомендуется сделать его резервную копию, для этого можете использовать такую команду:

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.factory-defaults

Дальше вы можете перейти к настройке конфигурационного файла:

sudo vi /etc/ssh/sshd_config

Первым делом желательно сменить порт, на котором работает ssh, возможный злоумышленник не знал включен ли у вас этот сервис. Найдите в конфигурационном файле строчку Port и замените ее значение на любое число, например, Port 2222:

Чтобы разрешить аутентификацию по ключу, а не по паролю найдите строку PubkeyAuthentication и убедитесь, что ее значение yes.

После того как все настройки будут завершены, сохраните изменения нажав :w и перезапустите службу ssd:

sudo systemctl restart ssh

Более подробно про настройку и использование различных тонкостей ssh рассказано в статье как использовать ssh.

Если вы изменили порт, то при подключении в клиенте тоже нужно указать новый порт, так как по умолчанию будет использоваться 22, например:

ssh -p 2222 localhost

К тому же, если на компьютере установлен и настроен брандмауэр, то в нем тоже нужно разрешить доступ к новому порту ssh, для этого выполните:

sudo ufw allow 2222

Даже если служба ssh находится на порту по умолчанию, его тоже нужно открыть в брандмауэре если вы собираетесь подключаться к компьютеру через интернет:

sudo ufw allow 22

Настройка ssh Ubuntu 16.04 полностью завершена.

Динамический SSH-туннель: создаем SOCKS-прокси

SSH-туннели позволяют создать соединение, работающее как SOCKS-прокси. На локальном хосте создается динамический сокет, который превращает ваш компьютер в прокси сервер, переадресующий весь трафик на удаленный ssh-сервер.

Практическое применение:

Вы находитесь в кафе и подключились к публичной сети wi-fi, а доступ к ресурсу в интернете заблокирован владельцем точки wi-fi или провайдером. Чтобы обойти эти ограничение нужно создать динамический ssh-туннель до своего хоста с публичным ip-адресом.

После создания туннеля необходимо указать адрес прокси сервера в настройках операционной. Подробно об этом можете прочесть в статье «Как настроить параметры прокси в Windows 10»

Как настроить авторизацию по ключу

Перед настройкой убедитесь, что у вас создана ключевая пара.

Как создать ключевую пару

-

1.

Откройте терминал. -

2.

Выполните команду:

-

3.

Система предложит директорию, в которой будут сохранены ключи. Нажмите Enter, чтобы согласиться, или укажите путь до другого каталога:

Debian 9 настройка SSH

-

4.

Введите пароль, чтобы защитить открытый ключ:

-

5.

Повторите пароль:

-

6.

Если создание ключей прошло корректно, вы увидите сообщение:

-

7.

Скопируйте открытый ключ:

Где:

-

8.

Чтобы продолжить подключение, введите yes:

-

9.

Если передача ключа прошла успешно, вы увидите сообщение:

-

1.

Откройте терминал. -

2.

Создайте резервную копию конфигурационного файла с помощью команды:

-

3.

Откройте конфигурационный файл командой:

-

4.

Раскомментируйте строку «PubkeyAuthentication» и укажите в ней значение «yes»:

Чтобы сохранить изменения, нажмите Ctrl + O и Enter. Затем закройте редактор сочетанием клавиш Ctrl + X.

-

5.

Чтобы применить настройки, выполните команду:

Готово, вы настроили авторизацию по ключу.

Помогла ли вам статья?

1

раз ужепомогла

Установка на стороне клиента

Установить и настроить SSH на клиенте очень просто. В некоторых случаях вам даже не понадобится дополнительное программное обеспечение:

- Пользователи Linux должны найти SSH-клиент, встроенный в терминал.

- На компьютерах с macOS в терминале предустановлен SSH.

- На компьютерах с Windows потребуется использовать инструмент командной строки PowerShell или установить PuTTY.

- Чтобы подключиться к Linux через SSH с iPhone и iPad, попробуйте iTerminal (4,99 доллара США).

- Если вы используете Android для SSH, попробуйте JuiceSSH (бесплатно)

SSH не установлен в вашей системе Linux? Добавьте, обновив пакеты и обновив, а затем установив:

sudo apt update && sudo apt upgrade sudo apt install openssh-client

Раньше использовали SSH в Windows, но перешли на рабочий стол Linux? Возможно, вы пропустите настольное приложение SSH PuTTY с простым интерфейсом мыши. К счастью, его можно установить на рабочий стол Linux:

sudo apt install putty

Установив клиентское программное обеспечение SSH, вы готовы установить соединение с удаленным компьютером или сервером.

Как правило, для всех настольных и мобильных клиентов все, что вам нужно, — это IP-адрес или имя хоста и соответствующие данные для входа. Хотя внешний вид приложений может отличаться, а имя порта может потребоваться ввести вручную, клиенты SSH в основном неразличимы.

Обратный SSH туннель

Предполагается что к удаленному компьютеру нельзя подключиться по ssh через интернет. А к локальному удалённый компьютер подключиться может, так как на роутере проброшен порт для ssh.

Вы просите чтобы кто-нибудь на удалённом компьютере подключился к вашему серверу используя следующую команду, или выполняете её каким-то способом сами (например, подключившись по AnyDesk или TeamViewer):

$ ssh -R 9999:127.0.0.1:22 <user>@<host> -p <port>

После такого подключения к локальному серверу, он начинает слушать порт 9999 на localhost.

Дальше вы с этого сервера можете подключиться к удалённому серверу используя команду:

$ ssh <user>@localhost -p 9999

SSH-туннель Layer 3 (сетевой уровень): туннелируем udp-трафик

В начале статьи было сказано о том, что ssh-туннель базируется на транспортном протоколе tcp и поэтому отправить в такой туннель udp-трафик не получится. Однако в операционных системах семейства Linux есть возможность создавать tun-интерфейсы, которые работают на сетевом уровне модели OSI и оперируют ip-пакетами.

Такой туннель, который создается с помощью учетной записи root, лучше не использовать на постоянной основе, а только в случае крайней необходимости. При этом необходимо использовать следующие методы, уменьшающие шансы раскрытия пароля root:

- Использовать для root довольно сложный пароль на подобии хэша md5;

- Или настроить авторизацию по ключам.

Для создания туннеля необходимо в конфигурационном файле OpenSSH разрешить туннелирование. Добавьте в файл /etc/ssh/ssh_config следующую строку:

Для того чтобы можно было использовать парольную авторизацию root:

Для подключения к ssh-серверу и создания туннеля через tun-интерфейсы используется следующая команда:

Аргумент -w создает интерфейсы tun0 на клиенте и сервере.

Затем необходимо настроить ip адреса tun интерфейсов и добавить необходимые маршруты.

На клиенте:

На сервере:

Туннели с tun-интерфейсами работают на 3 уровне модели OSI, а значит должны пропускать ICMP и UDP трафик. Поэтому проверку работоспособности туннеля можно выполнить, послав icmp-запрос на какой-либо хост из удаленной сети: ping 172.16.0.100.

Подключение по SSH

Подключение происходит с помощью команды

ssh + имя_пользователя + хост

Например

ssh andrei@192.168.0.2

Если вы подключаетесь к хосту впервые, появится предупреждение

The authenticity of host ‘192.168.56.101 (192.168.56.101)’ can’t be established.

ECDSA key fingerprint is SHA256:db8az/qbrWOJWvNRv2d9UHaDBnnUHanJ9Svca9vFx7c.

Are you sure you want to continue connecting (yes/no/)?

Если выбрать yes

то в файл

~/.ssh/known_hosts

добавится похожая строка:

|1|abcdef+abcdefghijklmnopqrst=|abcdefghijklmnopqrstuvwxyz1= ssh-rsa abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrst/abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyz12345/abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzB1234567

Обычно файл

known_hosts

имеет следующий формат (записи идут через пробел)

Таким образом

abcdef+abcdefghijklmnopqrst=|abcdefghijklmnopqrstuvwxyz1=

Это хэш от имени сервера.

Здесь через пробел записаны три элемента: хэш от имени сервера, название используемого ассиметричного алгоритма и публичный ключ сервера. Разберём их по очереди.

Обратный SSH-туннель: выставляем ресурсы в Интернет

Обратный SSH-туннель применяется для того, чтобы на удаленном хосте (ssh-сервере) открыть сокет и перенаправлять соединения, устанавливаемые с этим сокетом, на порт локального хоста (ssh-клиента).

Практический пример:

Вы работаете дома, на удаленке, и завершили разработку веб-сайта. Коллеги с работы просят вас показать результат. Для этого вам нужно сделать так, чтобы 80 порт вашего веб-сервера стал доступен вашим коллегам.

Вы устанавливаете соединение с ssh-сервером корпоративного роутера (публичный ip 1.1.1.1) и задаете правило обратной трансляции с помощью аргумента -R (remote port). Затем указываете точку входа, находящуюся на удаленном хосте (ssh-cервере), 172.16.0.1:8080 и адрес трансляции на порт локального хоста (ssh-клиента) 127.0.0.1:

Что происходит с пакетом отправленным по обратному SSH-туннелю:

1. Источник с адресом192.168.0.200 отправляет пакет с адресом назначения 192.168.0.1:8080, который поступив на ssh-сервер попадает в сокет, открытый процессом sshd;

2. Процесс sshd переписывает адрес и порт назначения с 192.168.0.1:8080 на 127.0.0.1:80 и отправляет и отправляет его по SSH туннелю стороне инициатору сеанса;

3. На хосте процесс ssh смотрит адрес назначения полученного пакета и переписывает адрес отправителя с 192.168.0.200 на адрес своего loopback, затем отправляет его в локальный сокет 127.0.0.1:80, открытый процессом веб-сервера.

Настройка сервера SSH

Настройки сервера SSH находятся в файле /etc/ssh/sshd_config. Многие из них мы тоже трогать не будем. Рассмотрим только самые интересные. Сначала откройте файл /etc/ssh/sshd.conf

Порт ssh

По умолчанию ssh работает на порту 22. Но такое поведение небезопасно, поскольку злоумышленник знает этот порт и может попробовать выполнить Bruteforce атаку для перебора пароля. Порт задается строчкой:

Поменяйте значение порта на нужное.

Протокол SSH

По умолчанию сервер ssh может работать по двум версиям протокола, для совместимости. Чтобы использовать только протокол версии два раскомментируйте строчку:

И приведите ее к такому виду:

Доступ только определенного пользователя к SSH

Мы можем разрешить доступ к ssh только для определенного пользователя или группы. Для этого добавьте строчки:

Здесь User1 и Group1 — пользователь и группа к которым нужно разрешить доступ.

Выполнение X11 приложений

Не все знают но есть возможность использовать ssh для запуска полноценных X11 приложений. Об этом мы поговорим ниже, но чтобы все заработало необходимо разрешить эту возможность на стороне сервера, добавьте такую строчку:

Основные опции рассмотрели, перед тем как переходить дальше, не забудьте перезагрузить ssh сервер чтобы сохранить изменения:

Local Forwarding

Local forwarding is used to forward a port from the client machine to the server machine. Basically, the SSH client listens for connections on a configured port, and when it receives a connection, it tunnels the connection to an SSH server. The server connects to a configurated destination port, possibly on a different machine than the SSH server.

Typical uses for local port forwarding include:

-

Tunneling sessions and file transfers through jump servers

-

Connecting to a service on an internal network from the outside

-

Connecting to a remote file share over the Internet

Quite a few organizations for all incoming SSH access through a single jump server. The server may be a standard Linux/Unix box, usually with some extra hardening, intrusion detection, and/or logging, or it may be a commercial jump server solution.

Many jump servers allow incoming port forwarding, once the connection has been authenticated. Such port forwarding is convenient, because it allows tech-savvy users to use internal resources quite transparently. For example, they may forward a port on their local machine to the corporate intranet web server, to an internal mail server’s IMAP port, to a local file server’s 445 and 139 ports, to a printer, to a version control repository, or to almost any other system on the internal network. Frequently, the port is tunneled to an SSH port on an internal machine.

In OpenSSH, local port forwarding is configured using the option:

This example opens a connection to the jump server, and forwards any connection to port 80 on the local machine to port 80 on .

By default, anyone (even on different machines) can connect to the specified port on the SSH client machine. However, this can be restricted to programs on the same host by supplying a bind address:

The option in the OpenSSH client configuration file can be used to configure forwarding without having to specify it on command line.

Создайте туннель SSH в Windows

Выполните следующие шаги, чтобы создать SSH-туннель к серверу MySQL с помощью PuTTY:

-

Запустите Putty и введите IP-адрес сервера в поле :

-

В меню « разверните и выберите « . Введите в поле и в поле :

Нажмите кнопку « , чтобы добавить туннель.

-

Вернитесь на страницу чтобы сохранить настройки, чтобы не вводить их снова.

Введите имя сеанса в поле « и нажмите кнопку « .

-

Выберите сохраненный сеанс и войдите на удаленный сервер, нажав кнопку « .

Появится новое окно с запросом вашего имени пользователя и пароля. После ввода имени пользователя и пароля вы войдете на сервер и создадите туннель SSH.

Настройка аутентификации с открытым ключом позволит вам подключаться к серверу без ввода пароля.

Теперь вы можете подключиться к удаленной базе данных с помощью локального клиента MySQL.

Например, если вы используете HeidiSQL, введите в поле а имя пользователя и пароль MySQL в поля и :

Strong authentication with SSH keys

There are several options that can be used for user authentication. The most common ones are passwords and public key authentication.

The public key authentication method is primarily used for automation and sometimes by system administrators for single sign-on. It has turned out to be much more widely used than we ever anticipated. The idea is to have a cryptographic key pair — public key and private key — and configure the public key on a server to authorize access and grant anyone who has a copy of the private key access to the server. The keys used for authentication are called SSH keys. Public key authentication is also used with smartcards, such as the CAC and PIV cards used by US government.

The main use of key-based authentication is to enable secure automation. Automated secure shell file transfers are used to seamlessly integrate applications and also for automated systems & configuration management.

We have found that large organizations have way more SSH keys than they imagine, and managing SSH keys has become very important. SSH keys grant access as user names and passwords do. They require a similar provisioning and termination processes.

In some cases we have found several million SSH keys authorizing access into production servers in customer environments, with 90% of the keys actually being unused and representing access that was provisioned but never terminated. Ensuring proper policies, processes, and audits also for SSH usage is critical for proper identity and access management. Traditional identity management projects have overlooked as much as 90% of all credentials by ignoring SSH keys. We provide services and tools for implementing SSH key management.

Структура конфигурационного файла

Конфигурационный файл организован по хостам. Каждое определение хоста может содержать параметры подключения для конкретного совпадающего хоста. Также можно использовать подстановочные знаки для параметров, которые должны иметь более широкий охват.

Каждый из разделов начинается с заголовка, определяющего хосты, которые должны соответствовать параметрам конфигурации в этом разделе. Конкретные элементы конфигурации для этого хоста определяются ниже. Здесь необходимо указать только те элементы, которые отличаются от значений по умолчанию, поскольку хост наследует эти значения для любых неопределенных элементов. Раздел определяется от одного заголовка Host до следующего заголовка Host.

Как правило, для организационных целей и удобочитаемости параметры, заданные для каждого хоста, имеют отступы. Это позволяет упростить интерпретацию файла.

Общий формат будет выглядеть примерно так:

Host firsthostSSH_OPTION_1 custom_valueSSH_OPTION_2 custom_valueSSH_OPTION_3 custom_valueHost secondhostANOTHER_OPTION custom_valueHost *hostANOTHER_OPTION custom_valueHost *CHANGE_DEFAULT custom_value

Здесь представлены четыре раздела, которые будут применяться к каждой попытке подключения в зависимости от того, какому разделу отвечает тот или иной хост.

Авторизация SSH по ключам

Намного безопаснее, удобнее и правильнее будет настроить ssh авторизацию без пароля. Для этого будет использоваться авторизация по ключу.

Итак, вот инструкция:

-

Распаковываем архив, открываем PUTTYGEN:

-

Вводим и выбираем всё как на скриншоте: и ключ длиной и жмём Generate

Во время генерации ключей водим мышкой по специальному полю под статусной строкой, чтобы пошла генерация ключей (она использует набор из координат мыши) -

Теперь нужно заполнить (это пароль для доступа к приватному ключу). Заполнять не обязательно, но его наличие повысит безопасность, так как любой, кто имеет доступ к приватному ключу, сможет с его помощью авторизоваться на сервере по ssh:

- Сохраним приватный ключ где-нибудь в надёжном месте — . Назовём его, к примеру,

- А вот публичный ключ нужно сохранить на сервере, куда устанавливаем доступ — Назовём его . Авторизуемся по ssh по паролю и переходим в директорию пользователя, под которым будет происходить авторизация.

Итак, копируем файл в .

Далее нужно импортировать данные в файлssh-keygen -i -f /root/.ssh/sheensay.ru.pub >> /root/.ssh/authorized_keys

После можно удалить

- Осталось настроить подключение. Я пользуюсь Far Manager в связке с плагином WinSCP.

Открываем Far Manager, Alt + F1, выбираем , далее Shift + F4 и настроим наше подключение. Допустим, мы сохранили приватный файл в

При настройке нужно будет указать IP или доменное имя на нём для доступа к серверу, порт, на котором висит SSH, имя пользователя и путь к приватному файлу-ключу - Подключаемся. Если при генерации ключей вы вводили пароль, то в этом случае при подключении у вас будет запрашивать пароль к приватному файлу.

Подключение настроено. Если что-то сделали не так, при авторизации появится ошибка , то есть Сервер не принял наш ключ. В этом случае пройдитесь по всем пунктам последовательно и поищите ошибку

Отключить авторизацию по паролю

Теперь, когда всё настроено, совсем не лишним будет отключить авторизацию по паролю. Для этого внесём изменения в конфигурационный файл:

PasswordAuthentication no

Server-Side Configuration

The option in the OpenSSH server configuration file must be enabled on the server to allow port forwarding. By default, forwarding is allowed. Possible values for this option are or to allow all TCP forwarding, to prevent all TCP forwarding, to allow local forwardings, and to allow remote forwardings.

Another option of interest is , which can be used to forward Unix domain sockets. It allows the same values as . The default is .

For example:

The configuration option as described above also affects remote port forwardings. Possible values were (only local connections from server host allowed; default), (anyone on the Internet can connect to remote forwarded ports), and (client can specify an IP address that can connect, anyone can if not specified).

Что такое SSH

SSH (Secure Shell) — сетевой протокол прикладного уровня, который позволяет управлять операционной системой и выполнять функцию туннелирования TCP-соединения. Работа SSH построена на взаимодействии 2-х компонентов: SSH-сервера и SSH-клиента. Подробнее читайте в статье .

SSH-сервер по умолчанию прослушивает соединения на порту 22, а также требует аутентификации сторон. Есть несколько вариантов проверки соединения:

OpenSSH (Open Secure Shell) — набор программ, который позволяет шифровать сеансы связи в сети. При таких сеансах используется протокол SSH.

OpenSSH включает в себя компоненты:

Этот набор ПО может аутентифицировать пользователей с помощью таких встроенных механизмов как:

Установка SSH в Debian

Если во время установки Debian вы выбрали установку SSH сервера, то в готовой системе он будет уже установлен и запущен. Для проверки его состояния выполните:

Если отображается надпись active, running, значит всё хорошо. В противном случае надо установить SSH сервер. Для этого используйте такую команду:

Затем для запуска сервиса выполните:

Если на вашем сервере используется фаервол UFW, то вам надо разрешить удалённое подключение к порту 22:

Установка ssh в Debian завершена. Теперь вы можете попытаться подключится к SSH серверу локально:

При первом подключении надо будет подтвердить добавление ключа сервера в файл ~/.ssh/known_hosts. Затем перед вами откроется приглашение ввода в консоли SSH.

Мультиплексирование SSH через одно TCP-соединение

SSH имеет возможность использовать одно TCP-соединение для нескольких SSH-соединений с одним и тем же хост-компьютером. Это может быть полезно, если для установления рукопожатия TCP с удаленной машиной требуется некоторое время (служебные данные будут удалены из дополнительных SSH-соединений).

Для этого можно использовать опции:

ControlMaster: Этот параметр определяет, включать ли мультиплексирование, когда это возможно. Как правило, если вы хотите использовать эту опцию, вы должны установить здесь auto в разделе хостов, которые медленно подключаются, или в общем разделе Host *.ControlPath: Эта опция определяет файл сокета, который используется для управления соединениями. Она должна указывать место в файловой системе. Как правило, она позволяет легко маркировать сокеты по хостам. Чтобы назвать сокет на основе имени пользователя, удаленного хоста и порта, вы можете использовать /path/to/socket/%r@%h:%p.ControlPersist: Эта опция устанавливает время в секундах, в течение которого соединение TCP должно оставаться открытым после закрытия последнего соединения SSH. Установив здесь большое значение, вы сможете открывать новые соединения после закрытия первого, но чаще здесь устанавливается значение 1 (чтобы не открывать неиспользуемое TCP-соединение).

Для настройки такого поведения можно использовать этот раздел:

Host *ControlMaster autoControlPath ~/.ssh/multiplex/%r@%h:%pControlPersist 1

Убедитесь, что каталог был создан.

mkdir -p ~/.ssh/multiplex

Если вы не хотите использовать мультиплексирование для отдельных соединений, вы можете отключить его с помощью команды: