Информационная безопасность

Содержание:

- ИБ на производстве

- Ловушки (имитация системы)

- Основные защитные средства от несанкционированного доступа

- Обеспечение информационной безопасности

- Что почитать по теме

- Реализация системы информационной безопасности на производстве

- Что такое информационная безопасность

- Определение информационной безопасности

- Классификация угроз информационной безопасности

- Какие результаты должны быть достигнуты

- Организация технической защиты информации на предприятии

ИБ на производстве

Правила информационной безопасности приобретают особую актуальность, когда касаются производства и автоматизированных систем управления (АСУ ТП). Системы управления отвечают за работу таких объектов, как домны, прокатные станы, гидроэлектростанции. Любое внешнее вмешательство в их информационную инфраструктуру способно вызвать аварии и человеческие жертвы. Поэтому требования к ИБ АСУ строятся на собственных принципах, отличных от принципов управления информационными системами в общем. Угрозы таким системам могут исходить от террористических группировок, в том числе исламской направленности. Прямого корыстного интереса у обычных хакеров к ним не возникает. Такие системы часто поражаются специально созданными вирусами, направленными на вывод из строя объектов промышленной инфраструктуры и использующих уязвимости в классических информационных системах.

АСУ ТП требует наивысшей степени защиты в тех отраслях, аварии в которых способны причинить ущерб наибольшему количеству людей и имущества:

- электроэнергетика;

- предприятия топливно-энергетического комплекса;

- транспорт;

- металлургия;

- машиностроение.

Основной проблемой создания системы ИБ становится то, что использование современных программных решений может навредить общей надежности системы, поэтому часто основной задачей становится максимальное ограждение АСУ от контактов с внешним миром по любым типам подключений, в том числе установка межсетевых экранов и создание демилитаризованных зон на границах с офисными сетями.

В 2015 году в Германии было совершено нападение на систему управления сталелитейным бизнесом. Доменная печь была выведена из строя, компания надолго встало из-за того, что хакерам удалось заразить вредоносным ПО офисную сеть. На Украине хакеры проникли в локальную сеть и удалили данные с жестких дисков на рабочих станциях и SCADA-серверах и изменили настройки источников бесперебойного питания, что оставило без электроэнергии более 200 000 человек.

Регламенты создания системы информационной безопасности АСУ ИП утверждены в виде международных стандартов и российских ГОСТов. В качестве одного из основополагающих документов эту сферу регулирует Приказ ФСТЭК РФ № 31.

При разработке правил информационной безопасности промышленного производства применительно к АСУ надо учитывать, что система имеет три уровня управления:

- уровень операторского (диспетчерского) управления (верхний уровень);

- уровень автоматического управления (средний уровень);

- уровень ввода (вывода) данных исполнительных устройств (нижний (полевой) уровень).

Объектами защиты для АСУ, согласно нормам Приказа № 31, являются:

- информация (данные) о параметрах (состоянии) управляемого (контролируемого) объекта или процесса (входная (выходная) информация, управляющая (командная) информация, контрольно-измерительная информация, иная критически важная (технологическая) информация);

- программно-технический комплекс, включающий технические средства (автоматизированные рабочие места, промышленные серверы, телекоммуникационное оборудование, каналы связи, программируемые логические контроллеры, исполнительные устройства), программное обеспечение (в том числе микропрограммное, общесистемное, прикладное), а также средства защиты информации.

Защита этих объектов возможна только на основе комплексного подхода, предусматривающего:

- систематический аудит степени АСУ ТП путем интервьюирования специалистов организации, изучения проектной документации, анализа структуры и архитектуры информационных систем;

- организацию технического анализа защищенности для нахождения уязвимостей при помощи программ-сканеров;

- ручной и программный анализ рисков;

- выявление и мониторинг новых типов угроз, представляющих опасность для функционирования объекта.

Стандартная архитектура АСУ ТП обычно не предполагает наличия большого количества ресурсов для размещения программ, отвечающих за безопасность. Предполагается использование только двух типов – систем мониторинга активности и обнаружения угроз и систем предотвращения угроз, подразумевающих управление доступом.

Ловушки (имитация системы)

DDP – Distributed Deception Platforms

Развитие концепции Honeypot привело к появлению современных DDP, отличительной чертой которых стала имитация максимального числа ИТ-систем, включая не только серверы и конечные станции, но и сетевую инфраструктуру, приложения и данные. Распределенные платформы для имитации инфраструктуры встраиваются между целевой системой и потенциальным атакующим. Идея проста: злоумышленник должен думать, что это реальная система. При этом сама система одновременно будет способствовать проактивному блокированию атак путем вычисления вектора атаки на тестовую инфраструктуру еще до того, как атакующий получит доступ к реальной системе, и помогать в реагировании на уже свершившийся инцидент ИБ, благодаря развернутой аналитике прохождения атаки по тестовой инфраструктуре.

Основные защитные средства от несанкционированного доступа

Такие методы могут быть административными и техническими. Грамотные организационные меры вкупе с эффективными программными средствами позволяют создать надежный механизм защиты информации от злоумышленников.

Защиту информации можно обеспечить посредством внедрения архитектурно-планировочных решений, позволяющих защитить критичные помещения от прослушивания, и определения разных уровней доступа к секретным данным.

Чтобы регламентировать деятельность персонала, можно оформить запрос на доступ к Сети, внешней электронной почте и другим ресурсам. Это позволит контролировать действия внутренних пользователей. Защиту информации, передаваемой по электронным каналам, усиливает использование электронной цифровой подписи.

К административным средствам защиты информации также относят организацию:

- физической охраны ИС;

- аутентификации пользователей;

- разграничения доступа к защищаемым компонентам;

- регистрации всех обращений к данным под защитой.

Рабочие ПК предпочтительно размещать в надежно запираемых помещениях. В рабочее время за компьютерами должны наблюдать ответственные сотрудники, в частности, не оставлять ПК без парольной защиты, когда покидают рабочее место. При обработке конфиденциальной информации в офисе могут находиться только лица, допущенные к этому процессу.

Владелец ИС должен удостовериться в том, что у рядовых пользователей есть доступ только к тем ресурсам (массивам информационных данных), которые нужны им для работы.

Идентификация достоверно определяет легитимность всех обращений пользователей к ИС. Она проводится на этапе входа пользователя в ОС.

Для этого применяются следующие методы, обеспечивающие защиту информации:

- вход по учетной записи;

- вход по индивидуальным физиологическим характеристикам (отпечатки пальцев, тембр голоса, сетчатка глаза, лицо);

- вход с применением радиокодовых устройств;

- вход с использованием электронных носителей.

Вход по учетной записи. Каждый зарегистрированной пользователь в системе, получает личный логин и пароль, которые обязан хранить в тайне и вводить при каждом обращении к ИС. Логин и пароль посредством специального ПО сравниваются с эталонами. Если вводные данные совпадают, пользователь получает доступ под защитой.

Очевидным достоинством этого способа является простота, недостатком – возможность утери или подбора логина и пароля. К тому же существует вероятность несанкционированного проникновения в область хранения эталонных паролей.

Вход по биометрическим данным. Биометрия считается одним из самых надежных методов защиты от НСД, но пока он не получил широкого распространения из-за необходимости специальной аппаратуры и соответствующего программного обеспечения, гарантирующего защиту.

Существуют, однако, и методы обхода биометрической защиты. Например, систему распознавания лиц, которая используется в смартфонах, журналист Forbes сумел обойти с помощью гипсового слепка головы.

Вход с применением радиокодовых устройств. Идентификация по радиокодовым устройствам предполагает использование механизмов, способных передавать радиосигналы с персональными свойствами. ПК оборудуется программно-аппаратными средствами приема, регистрации и обработки сигналов. Каждый пользователь получает такое приспособление, а его параметры заносятся в запоминающее устройство средств защиты.

Минус этого метода идентификации в том, что похищение такого механизма дает правонарушителю потенциальную возможность НСД.

Вход с использованием электронных носителей. В этом случае используются специальные карточки с данными, которые позволяют быстро идентифицировать сотрудника, вошедшего в офис или защищенный кабинет. Информация вносится на носитель в зашифрованном виде. Ключ кодирования известен только владельцу карточки либо сотруднику, который отвечает за обеспечение информационной безопасности в компании. Также возможно уничтожение ключа сразу после использования. ИС должна быть оснащена устройствами считывания информации с карточки. Этот способ часто находит применение в крупных территориально распределенных сетях, например, в автоматизированных банковских системах.

Уязвимость этого метода идентификации в том, что потеря карточки владельцем открывает доступ в помещения посторонним.

Обеспечение информационной безопасности

Формирование режима информационной безопасности — проблема комплексная.

Меры по ее решению можно подразделить на пять уровней:

- законодательный (законы, нормативные акты, стандарты и т.п.);

- морально-этический (всевозможные нормы поведения, несоблюдение которых

ведет к падению престижа конкретного человека или целой организации); - административный (действия общего характера, предпринимаемые руководством

организации); - физический (механические, электро- и электронно-механические препятствия

на возможных путях проникновения потенциальных нарушителей); - аппаратно-программный (электронные устройства и специальные программы

защиты информации).

Единая совокупность всех этих мер, направленных на противодействие угрозам

безопасности с целью сведения к минимуму возможности ущерба, образуют систему

защиты.

Надежная система защиты должна соответствовать следующим принципам:

- Стоимость средств защиты должна быть меньше, чем размеры возможного ущерба.

- Каждый пользователь должен иметь минимальный набор привилегий, необходимый

для работы. - Защита тем более эффективна, чем проще пользователю с ней работать.

- Возможность отключения в экстренных случаях.

- Специалисты, имеющие отношение к системе защиты должны

полностью представлять себе принципы ее функционирования и в случае

возникновения затруднительных ситуаций адекватно на них реагировать. - Под защитой должна находиться вся система обработки информации.

- Разработчики системы защиты, не должны быть в числе тех, кого эта система

будет контролировать. - Система защиты должна предоставлять доказательства корректности

своей работы. - Лица, занимающиеся обеспечением информационной безопасности, должны нести

личную ответственность. - Объекты защиты целесообразно разделять на группы

так, чтобы нарушение защиты в одной из групп не влияло на безопасность других. - Надежная система защиты должна быть полностью протестирована и согласована.

- Защита становится более эффективной и гибкой, если она

допускает изменение своих параметров со стороны администратора. - Система защиты должна разрабатываться, исходя из предположения, что

пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие

намерения. - Наиболее важные и критические решения должны приниматься человеком.

- Существование механизмов защиты должно быть по возможности скрыто от

пользователей, работа которых находится под контролем.

Что почитать по теме

- Scott Donaldson. Enterprise CybersecurITy: How to Build a Successful Cyberdefence Program Against Advanced Threats — шаблон/методичка для создания плана внедрения системы ИБ. Актуальна для крупных компаний и промышленных предприятий. Но даже если работаете в малом бизнесе — полезна для понимание общей картины создания защиты.

- Jim Bird. DevOpsSec — книга рассказывает о том, как построить процессы внедрения ИБ, не заставляя разработчиков и тестировщиков страдать.

- RTFM: Red Team Field Manual — подборка сценариев взлома для пентестеров от компании, которая зарабатывает на «белом» хакинге.

- SecurITy for Web Developers — популярные методы взлома и защиты веб-страниц.

- Михаэль Кофлер «Linux. Установка, настройка, администрирование» — поможет разобраться в принципах работы и администрирования на Linux.

Реализация системы информационной безопасности на производстве

При анализе особенностей АСУ становится понятна вся сложность реализации комплексной системы информационной безопасности на производстве. Постоянная модификация типов атак требует для внедрения систем безопасности использовать современные компоненты, релевантные угрозам, но в архитектуре давно работающих АСУ, чей возраст превышает несколько лет, им может не найтись места. Внедряемая для АСУ система безопасности должна отвечать требованиям ISA 99 / IEC 62443, являющегося основным стандартом обеспечения безопасности в системах промышленной автоматизации. Она должна решать задачи комплексной защиты системы от:

- физических атак;

- несанкционированного доступа сотрудников и третьих лиц;

- хакерских атак.

От чего зависит успешность защиты

Разрабатывая собственную систему организации информационной безопасности на производстве, необходимо учитывать, что успешность ее развертывания зависит от следующих факторов:

- необходимости обеспечить мониторинг интерфейсов коммуникации между офисными и промышленными сетями, каналов удаленного доступа к обслуживанию через Интернет, обеспечить установку межсетевых экранов;

- создания так называемых демилитаризованных зон (DMZ), предназначенных для обмена информацией со смежными сетями и исключающих получение внешними пользователями прямого доступа к АСУ;

- создания безопасных сегментов сети для отдельных защищенных производственных секторов, что позволяет снизить риски и увеличить уровень информационной безопасности;

- использования при передаче данных протоколов VPN и шифрования;

- защиты коммуникационных станций алгоритмами аутентификации.

Реализация этих компонентов возможна в любой промышленной системе. От сложности архитектуры АСУ и ее возраста зависит, насколько легко пройдет внедрение.

Но только защитой АСУ задача информационной безопасности не решается. Помимо защиты производственных процессов от сбоев, простоев и аварий, специалисты по информационной безопасности должны решить задачи защиты конфиденциальной информации в информационных системах центрального аппарата управления. К ней могут относиться:

- производственные планы и стратегии;

- ноу-хау и производственные секреты;

- программные решения, внедряемые в целях производства или защиты информации;

- управленческая отчетность и иная финансовая информация.

Работа по защите этих информационных объектов окажется стандартной и существенно менее сложной, чем работа по обеспечению информационной безопасности АСУ, но пренебрегать ею не стоит. Стоимость похищенных производственных секретов высока, поэтому для защиты офисной части системы управления желательно использовать DLP-систему, полностью закрывающую информационный периметр от утечек. Выбор программного обеспечения, решающего проблемы безопасности, будет зависеть и от того, относится ли объект к КИИ (объектам критической информационной инфраструктуры) и есть ли необходимость ориентироваться на требования регулятора.

Что такое информационная безопасность

Чтобы исключить риски, в компании необходимо грамотно организовать работу с оборудованием, ПО и прописать политику безопасности — методы управления данными, а также используемые в работе стандарты и технологии. Профессионально организованная корпоративная информационная безопасность (ИБ) помогает защитить данные от злоумышленников.

Перечислим цели работы решений ИБ.

- Конфиденциальность. У вас появляется контроль над корпоративной информацией — вы точно понимаете уровень защищенности своих данных, в том числе при их хранении или транзите данных любым способом и в любом формате. Вы знаете, что сделано, чтобы исключить несанкционированный доступ к информации и понимаете, насколько надежны эти меры.

- Целостность. Важная вещь, чтобы не допустить искажения информации на разных стадиях бизнес-операций. Этой цели добиваются, стандартизируя процессы работы с данными на разных этапах и в разных отделах.

- Доступность. Все важные данные должны быть доступны всегда, с учетом всех полномочий пользователей. Благодаря этому, процессы в корпоративной сети становятся предсказуемыми. Один из важных плюсов доступности — возможность быстро и полноценно восстановить систему в случае проблем.

Определение информационной безопасности

Прежде чем разрабатывать стратегию информационной безопасности, необходимо принять базовое определение самого понятия, которое позволит применять определенный набор способов и методов защиты.

Практики отрасли предлагают понимать под информационной безопасностью стабильное состояние защищенности информации, ее носителей и инфраструктуры, которая обеспечивает целостность и устойчивость процессов, связанных с информацией, к намеренным или непреднамеренным воздействиям естественного и искусственного характера. Воздействия классифицируются в виде угроз ИБ, которые могут нанести ущерб субъектам информационных отношений.

Таким образом, под защитой информации будет пониматься комплекс правовых, административных, организационных и технических мер, направленных на предотвращение реальных или предполагаемых ИБ-угроз, а также на устранение последствий инцидентов. Непрерывность процесса защиты информации должна гарантировать борьбу с угрозами на всех этапах информационного цикла: в процессе сбора, хранения, обработки, использования и передачи информации.

Информационная безопасность в этом понимании становится одной из характеристик работоспособности системы. В каждый момент времени система должна обладать измеряемым уровнем защищенности, и обеспечение безопасности системы должно быть непрерывным процессом, которые осуществляется на всех временных отрезках в период жизни системы.

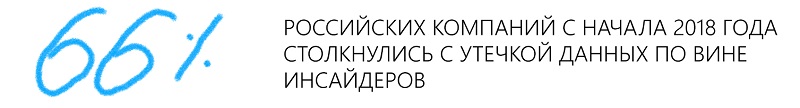

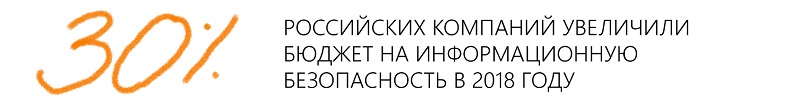

В инфографике использованы данные собственного исследования «СёрчИнформ».

В теории информационной безопасности под субъектами ИБ понимают владельцев и пользователей информации, причем пользователей не только на постоянной основе (сотрудники), но и пользователей, которые обращаются к базам данных в единичных случаях, например, государственные органы, запрашивающие информацию. В ряде случаев, например, в банковских ИБ-стандартах к владельцам информации причисляют акционеров – юридических лиц, которым принадлежат определенные данные.

Поддерживающая инфраструктура, с точки зрения основ ИБ, включает компьютеры, сети, телекоммуникационное оборудование, помещения, системы жизнеобеспечения, персонал

При анализе безопасности необходимо изучить все элементы систем, особое внимание уделив персоналу как носителю большинства внутренних угроз

Для управления информационной безопасностью и оценки ущерба используют характеристику приемлемости, таким образом, ущерб определяется как приемлемый или неприемлемый. Каждой компании полезно утвердить собственные критерии допустимости ущерба в денежной форме или, например, в виде допустимого вреда репутации. В государственных учреждениях могут быть приняты другие характеристики, например, влияние на процесс управления или отражение степени ущерба для жизни и здоровья граждан

Критерии существенности, важности и ценности информации могут меняться в ходе жизненного цикла информационного массива, поэтому должны своевременно пересматриваться

Информационной угрозой в узком смысле признается объективная возможность воздействовать на объект защиты, которое может привести к утечке, хищению, разглашению или распространению информации. В более широком понимании к ИБ-угрозам будут относиться направленные воздействия информационного характера, цель которых – нанести ущерба государству, организации, личности. К таким угрозам относится, например, диффамация, намеренное введение в заблуждение, некорректная реклама.

Три основных вопроса ИБ-концепции для любой организации

- Что защищать?

- Какие виды угроз превалируют: внешние или внутренние?

- Как защищать, какими методами и средствами?

Классификация угроз информационной безопасности

Угроза указывает на присутствие уязвимых, слабых мест в целостной системе данных. Уязвимости могут появиться, если программист допустил непреднамеренную неточность, когда создавал программы.

Параметры, по которым одни угрозы отличают от других:

- свойства, принадлежащие информации, уничтожить которые призвана угроза;

- элементы системы информации – к ним относят данные, программное обеспечение, технику, инфраструктуру для поддержания работы компьютерной системы;

- вариант осуществления угрозы – фигурирует непреднамеренная или преднамеренная ошибка, природные катаклизмы;

- местонахождение источника опасности – внутри или вне границ информационной системы.

Какие результаты должны быть достигнуты

Грамотное использование систем защиты информации позволяет добиться благоприятных результатов:

- уменьшить риски утраты репутации и потери денежных средств;

- исключить потери научных разработок, интеллектуальной собственности, личных данных;

- снизить затраты на мероприятия по защите информации, исключению постороннего доступа к ценным сведениям.

Также служба ИБ должна настроить политики безопасности для всех подразделений и сотрудников, работающих с конфиденциальной информацией разного типа:

- финансовая документация;

- клиентские базы данных;

- научные и технологические разработки, другая интеллектуальная собственность;

- сведения, составляющие банковскую тайну;

- персональная информация сотрудников или иных лиц.

Каждый сотрудник должен иметь возможность работать только с информацией, необходимой ему для выполнения трудовых обязанностей. Это исключает недобросовестное использование сведений, утечку или копирование данных с враждебными целями.

Несанкционированный доступ к информации возможен в любой системе – от небольших организаций до крупных государственных структур. Внимательное отношение к защите сведений, создание подразделений информационной безопасности позволяют минимизировать потери и предотвратить попытки хищения или копирования данных

Отдельное внимание следует уделять работе с авторизованными сотрудниками, имеющими доступ к критической информации. Меры защиты должны быть приняты заблаговременно, поскольку уступить инициативу – значит допустить потерю данных.

Организация технической защиты информации на предприятии

Для создания эффективной системы защиты конфиденциальной информации необходимо действовать продуманно и последовательно. Процесс состоит из нескольких этапов:

- Всесторонний анализ имеющихся информационных ресурсов.

- Выбор концепции информационной безопасности, соответствующей специфике и особенностям используемых данных.

- Внедрение средств защиты.

- Разработка организационных мер защиты данных, соответствующих специфике компании.

Все принимаемые меры должны соответствовать действующим законодательным нормам, иначе возникнут конфликты правового характера. В этом отношении сотрудникам ИБ-службы необходимо постоянно сверяться с нормами и требованиями ФСТЭК и статей закона ФЗ-149, чтобы не допустить нарушений и не втянуть предприятие в судебные разбирательства. Правовая основа должна быть базой, на которой строится вся система защиты информации на предприятии.

Важным этапом является изучение рисков и определение источников опасности. От этого зависит эффективность системы защиты информации. Если все возможные угрозы правильно определены, опасность утечки данных снижается до минимальных значений. Необходимо выполнить следующие действия:

- составить перечень всех устройств, содержащих конфиденциальную информацию. Кроме этого, учесть все действующие и резервные каналы связи, как проводные, так и сетевые;

- определить наиболее ответственные участки, разграничить доступ в помещения, установить систему контроля за перемещением сотрудников и посторонних лиц;

- используя результаты анализа, рассчитать величину ущерба, определить последствия несанкционированного доступа и мошеннического использования информации;

- составить перечень документов и информационных массивов, подлежащих первоочередной защите. Установить уровень допуска и составить списки доверенных пользователей;

- создать службу информационной безопасности, которая является отдельным подразделением и, помимо специалистов по безопасности, включает системных администраторов и программистов.

Если у компании нет ресурсов и времени для создания собственной ИБ-службы, можно передать ее задачи на аутсорсинг. Что это такое?

Основными задачами ИБ-службы являются:

- общая техническая защита информации;

- исключение доступа и несанкционированного использования конфиденциальных данных;

- обеспечение целостности информационных массивов, в том числе при возникновении чрезвычайных ситуаций (пожары, стихийные бедствия).

Методы, используемые для технической защиты информации, должны соответствовать специфике предприятия. Среди них можно выделить наиболее эффективные мероприятия:

- криптографическая защита информации (шифрование);

- использование электронной подписи для подтверждения авторства доверенного пользователя;

- резервное копирование баз данных и операционных систем;

- создание системы паролей для идентификации и аутентификации сотрудников;

- контроль событий, происходящих в информационной системе. Фиксация попыток входа и выхода, действий с файлами;

- применение смарт-карт, электронных ключей в рамках системы допусков и ограничения перемещений работников;

- установка и использование на компьютерах межсетевых экранов (файрволов).

Кроме этих мер необходимо ввести процедуру проверки и тестирования сотрудников с высоким уровнем допуска. Рекомендуется присутствие ИБ-сотрудника в помещениях, где производится обработка конфиденциальных данных.