Установка и настройка ftp сервера на windows server 2016

Содержание:

- Что такое FTP-сервер

- Как создать сетевое хранилище TP-Link?

- FTPS

- О подключениях к FTP

- Подключение защищенного соединения SSL/TLS

- Браузер

- Простейшая работа в FTP-клиенте FileZilla

- Изоляция пользователей

- Настройка клиента FileZilla

- Основные функции FTP

- Opening up channels on FTP client and server

- Способ 1 – Встроенный FTP

- Уязвимости и надёжность

- How to install the FTP server components on Windows 10

Что такое FTP-сервер

Протокол ФТП это простой способ передачи данных на любое устройство, без прямого подключения к нему. Данная разработка стала популярна благодаря следующим преимуществам:

- Прост в использовании. Его интеграция не занимает большого количества времени;

- Вся документация русифицирована и изучена;

- Поддерживает IP адреса типа IPv6;

- Способен работать с любыми размерами файлов (вплоть до сотен гигабайт);

- Совместимо с Proxy-серверами;

- Drag & Drop. Визуальное управление и перемещение файлов;

- Высокая скорость передачи. Использует на максимум пропускной канал;

- огромное количество операций одновременно;

- Просмотр директорий. Дает возможность полностью исследовать директории на высокой скорости;

- Поддерживает очередь. Можно отправлять по очереди файлы, что позволяет производить

- Настройки доступа. Протокол позволяет открывать доступ к папкам конкретным пользователям.

Как создать сетевое хранилище TP-Link?

В первом нам предлагается выбрать, будем ли мы использовать для входа на FTP сервер существующие логин и пароль администратора, или нужно создать нового пользователя. Если вы создаете сервер через роутер TP-Link, который находится дома, можно использовать одни и те же данные, так как кроме вас скорее всего им пользоваться никто не будет. В офисе же лучше сделать нового, чтобы под ним нельзя было попасть в панель управления локальной сетью.

Далее нам необходимо задать имя для медиа или ftp-сервера и выбрать один или несколько одновременно из трех способов доступа:

Ваше мнение — WiFi вреден?

Да

22.91%

Нет

77.09%

Проголосовало: 27331

- Сетевое окружение — в этом способе мы разрешаем вход на накопитель по IP адресу роутера, например «//192.168.0.1»

- FTP-сервер — это как раз тот самый тип, о котором мы в основном говорим сегодня. При его использовании подключиться к флешке можно будет по ftp-адресу, который состоит из IP и номера порта и выглядит примерно вот так: «ftp://192.168.0.1:2121»

- FTP-сервер через интернет — наконец, есть возможность скоординировать работу сервера со службами DDNS, чтобы подключаться к нему не только из локальной сети, но и через интернет. Для этого необходимо настроить DDNS, но это уже отдельная тема.

Наконец, последнее, что необходимо сделать — определить те папки для сетевого хранилища на USB диске, флешке или SD карте, к которым будет доступ через FTP-сервер. Для этого нажимаем на кнопку «Добавить»

Выбираем имя тома и далее кнопкой «Обзор» разрешенные папки.

Также даем папке имя, которое будет отображаться в роутере и назначаем ей галочками разрешения на:

- Доступ из гостевой сети

- Включить-отключить аутентификацию

- Право записи в папку

- Обмен медиа-файлами (то есть трансляцию видео и фото на ТВ по DLNA)

После этого сохраняем все кнопкой «ОК»

Для изменения свойств нажимаем напротив расшаренной папки иконку редактирования.

После применения настроек, FTP-сервер на роутере TP-Link начнет работать и к нему можно будет подключиться с любого компьютера или телефона — об этом вы можете прочитать в другой инструкции.

FTPS

FTPS (FTP + SSL) – расширение стандартного протокола передачи файлов, добавляющее в его базовый функционал создание шифрованных сессий с помощью протокола SSL (Secure Sockets Layer — уровень защищенных сокетов). На сегодняшний день защита обеспечивается его более продвинутым аналогом TLS (Transport Layer Security — защита транспортного уровня).

SSL

Протокол SSL предложен корпорацией Netscape Communications в 1996 году с целью обеспечения безопасности и секретности интернет-соединений. Протокол поддерживает аутентификацию (установление подлинности) клиента и сервера, не зависит от приложений и прозрачен для протоколов HTTP, FTP и Telnet.

Протокол SSL Handshake состоит из двух этапов: установление подлинности сервера и необязательное установление подлинности клиента. На первом этапе сервер в ответ на запрос клиента посылает свой сертификат и параметры шифрования. Затем клиент генерирует мастер-ключ, зашифровывает его открытым ключом сервера и отсылает серверу. Сервер расшифровывает мастер-ключ своим частным ключом и подтверждает свою подлинность клиенту, возвращая ему сообщение, заверенное мастером-ключом клиента.

Последующие данные шифруются и заверяются ключами, полученными на основе этого мастера-ключа. На втором этапе, который не является обязательным, сервер посылает запрос клиенту, а клиент подтверждает серверу свою подлинность, возвращая запрос с собственной цифровой подписью и сертификат открытого ключа.

SSL поддерживает разнообразные криптографические алгоритмы. В ходе установления связи используется криптосистема открытого ключа RSA. После обмена ключами используется много разных шифров: RC2, RC4, IDEA, DES и TripleDES. Также используется MD5 — алгоритм создания дайджеста сообщений. Синтаксис сертификатов открытого ключа описан в X.509.

Одним из немаловажных преимуществ SSL, является его полная программно-платформенная независимость. Протокол разработан на принципах переносимости, и идеология его построения, не зависит, от тех приложений, в составе которых он используется

Помимо этого, важно и то, что поверх протокола SSL, могут прозрачно накладываться и другие протоколы; либо для еще большего увеличения степени защиты целевых информационных потоков, либо, для адаптации криптографических способностей SSL под какую-нибудь другую, вполне определенную задачу

SSL-подключение

Предоставляемый SSL безопасный канал обладает тремя основными свойствами:

- Канал является частным. Шифрование используется для всех сообщений после простого диалога, который служит для определения секретного ключа.

- Канал аутентифицирован. Серверная сторона диалога всегда аутентифицируется, в то время как клиентская — аутентифицируется опционально.

- Канал надежен. Транспортировка сообщений включает в себя проверку целостности (с привлечением MAC).

Особенности FTPS

Существуют две реализации FTPS, использующие различные методы предоставления безопасности:

- Неявный метод предполагает использование стандартного протокола SSL с установлением сессии перед отправкой данных, что, в свою очередь, нарушает совместимость с обычным FTP клиентами и серверами. Для обратной совместимости с клиентами, которые не поддерживают FTPS, для контрольного соединения используется TCP-порт 990, а для передачи данных — 989. Это позволяет сохранить стандартный порт 21 для протокола FTP. Данный метод признан устаревшим.

- Явный – намного более удобен, так как использует команды стандартного FTP, но при ответе шифрует данные, что позволяет использовать одно и тоже управляющее соединение как для FTP, так и для FTPS. Клиент должен явно запросить защищенную передачу данных у сервера, а после утвердить способ шифрования. Если клиент не запросит защищенную передачу, FTPS сервер вправе как сохранить, так и закрыть незащищенное соединение. Механизм согласования идентификации и защиты данных был добавлен под RFC 2228 который включает в себя новую FTP команду AUTH. Хотя этот стандарт не определяет явно механизмы защиты, он определяет, что защищенное соединение должен инициировать клиент с помощью описанного выше алгоритма. Если защищенные соединения не поддерживаются сервером, должен быть возвращен код ошибки 504. FTPS клиенты могут получить информацию о поддерживаемых сервером протоколах защиты при помощи команды FEAT, тем не менее сервер не обязан разглашать то, какие уровни безопасности он поддерживает. Наиболее распространены FTPS команды AUTH TLS и AUTH SSL, обеспечивающие защиту TLS и SSL соответственно.

О подключениях к FTP

Провести подключение возможно посредством базовой виндовской программы («Проводника») либо при помощи специальных программ, например, FileZilla.

Подключаясь по методу «Проводник», в адресную строчку вводится:

ftp://ip-адрес

К примеру, ftp://177.118.25.63

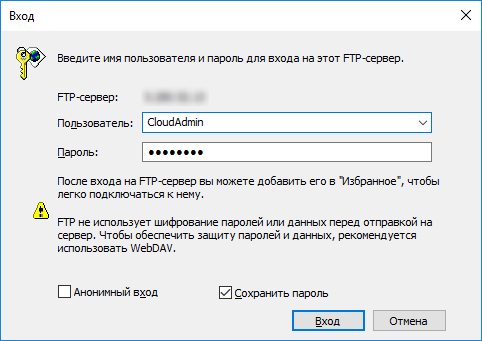

Всплывет окно, в него вводится информация: выбирается существующий юзер и указывается пароль.

Внимание: при помощи сервера IIS возможно проводить гибкие подключения к серверам. В том числе разделить видимое пространство различным клиентам, редактировать их права, давать анонимный доступ

В случае удачно проведенных действий откроется окно с папками, расположенными на сервере.

Внимание: встроенные сервера имеют богатые возможности. В том числе позволяют вести журнал, изолировать юзеров, поддерживать SSL, ограничивать число попыток входа

Подключение защищенного соединения SSL/TLS

Для настройки защищённой FTP-передачи с помощью SSL/TLS нужен SSL-сертификат. Вы можете использовать уже существующий сертификат или создать самоподписанный. Чтобы настроить защищенное соединение через самоподписанный SSL-сертификат:

-

1.

Сгенерируйте SSL-сертификат. Этой командой будет создан сертификат сроком действия 10 лет и 2048-битный закрытый ключ. Они будут храниться в файле vsftpd.pem.

-

2.

Откройте конфигурационный файл vsftpd.conf:

-

3.

Найдите директивы rsa_cert_file и rsa_private_key_file. Присвойте им значения пути к файлу vsftpd.pem командами:

и

-

4.

Разрешите использование протокола SSL:

-

5.

Сохраните и закройте файл сочетанием клавиш Ctrl+X и Y. -

6.

Перезапустите сервер:

Готово, вы настроили защищённое соединение.

Браузер

Итак, простейший способ доступа к FTP-серверу, ограниченный только возможностью скачивания файлов – в окне любого браузера. Вписываем в адресную строку браузера адрес FTP-сервера и жмём Enter. Если сервер незапароленный, далее в окне браузера откроется доступ к его содержимому. В нашем случае доступ запароленный, поэтому нам ещё нужно дополнительно ввести имя пользователя и пароль, а затем нажать кнопку входа.

И вот перед нами содержимое FTP-сервера.

Идём в нужную папку, каждый файл в папках FTP в окне браузера представлен в виде активной ссылки, кликнув на которую, мы сможем скачать файл с помощью загрузчика браузера.

Если нам к этому FTP нужно постоянно подключаться, мы можем добавить его адрес в закладки браузера.

Простейшая работа в FTP-клиенте FileZilla

Если подключение прошло успешно, то FileZilla может вывести сообщение о неизвестном сертификате. Для удобства мы рекомендуем в этом окне отметить: «Всегда принимать сертификат в будущих

сессиях». Теперь нажмите на кнопку .

Перед нами откроется основное рабочее поле программы, которое разделено на 6 окон. В первом окне показывается информация о ходе соединения с FTP-сервером. Второе и третье окно — это дерево

каталогов компьютера (локальный сайт) и FTP (удаленный сайт). Четвертое и пятое — это окна, через которые производится управление файлами и директориями на компьютере и FTP, по сути, это

основное рабочее поле программы. В шестом окне находится статус получения и передачи файлов и папок.

Обращаем внимание, что загружать данные сайта нужно в рабочую директорию сайта: /domains/domen.tld/public_html (domen.tld замените адресом сайта, работа с которым производится в

данный момент)

Для загрузки данных на FTP в окне «Локальный сайт» найдите необходимую директорию, из которой нужно загрузить файлы на FTP («Удаленный сайт»). В окне «Удаленный сайт» откройте рабочую

директорию сайта. Далее загрузите необходимые сайты с компьютера на FTP, кликнув правой кнопкой мыши на выделенных файлах в окне «Локальный сайт» на пункт «Закачать на сервер».

Таким же образом можно скачивать файлы с FTP, в этом случае выбор файлов производится в части окон программы «Удаленный сайт», при этом пункт меню «Закачать на сервер» меняется на «Скачать».

Стоит упомянуть о том, что стандартная настройка FTP-клиента FileZilla загружает файлы в режиме перадачи «Авто», в результате этого может возникнуть проблема с работоспособностью некоторых типов

файлов (например, закодированных файлов php). В этом случае следует переключить режим передачи в позицию «Двоичный» через пункт меню «Передача — Режим передачи».

Изоляция пользователей

Чтобы после подключения к серверному компьютеру каждый юзер попадал в свой каталог и не имел доступа к другим каталогам, настраивается изоляция пользователей (рис. 11).

Рис. 11. Начальная страница диспетчера служб IIS

Откройте изоляцию пользователей FTP, выберите Каталог имени пользователя и нажмите Применить (рис. 12).

Рис. 12. Настройка изоляции пользователей

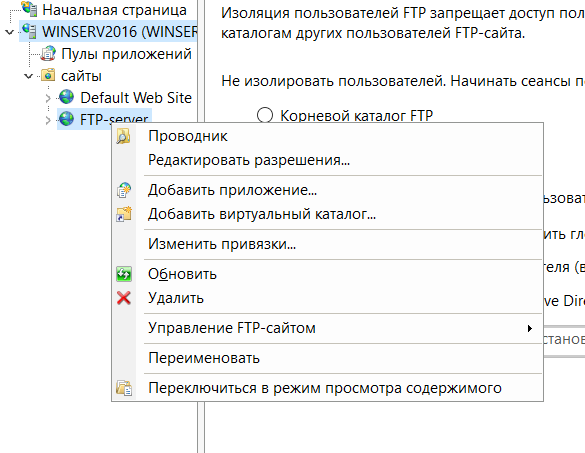

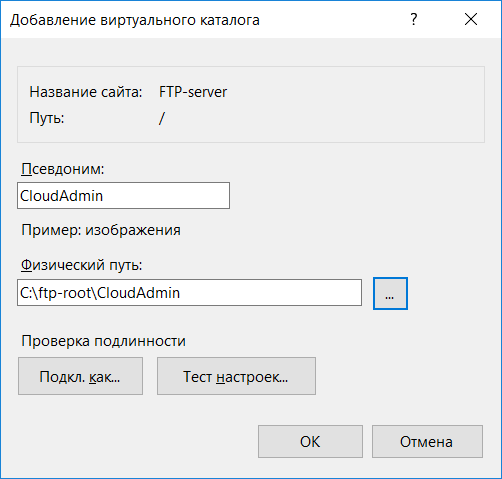

Далее щелкните правой кнопкой мыши на вашем FTP-сайте и выберите команду Добавить виртуальный каталог (рис. 13). В появившемся (рис. 14) окне в поле Псевдоним введите имя пользователя, далее укажите путь до каталога. Можно создать в каталоге FTP-сервера каталог с именем юзера. Нажмите кнопку OK.

Рис. 13. Выберите команду Добавить виртуальный каталог

Рис. 14. Параметры виртуального каталога

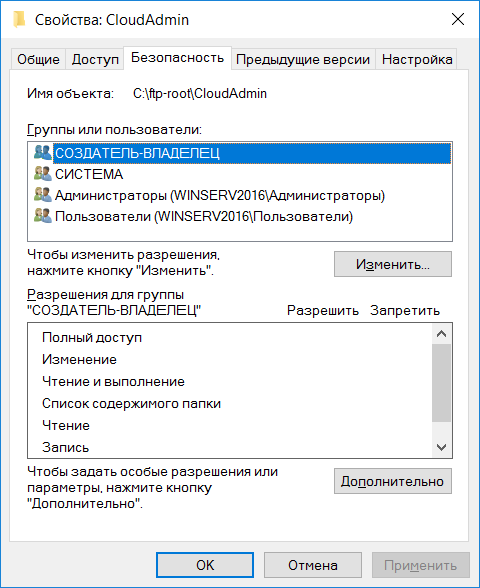

Далее разверните иерархию вашего серверного компьютера и щелкните по только что созданной виртуальной папке правой кнопкой мыши. Выберите команду Редактировать разрешения. На вкладке Безопасность (рис. 15) нажмите кнопку Дополнительно.

Рис. 15. Безопасность

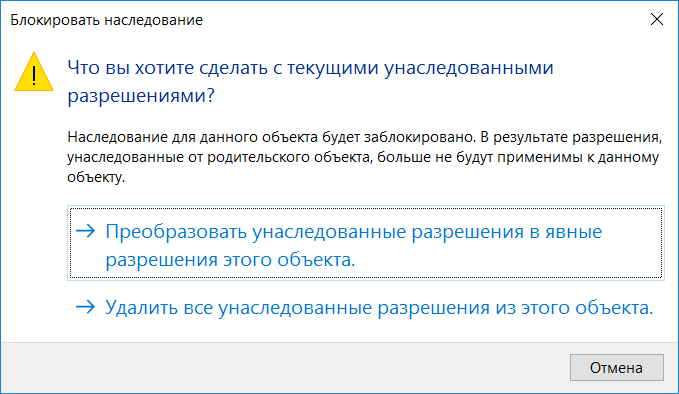

Далее нажмите кнопку Отключение наследования (рис. 16). Выберите вариант Преобразовать унаследованные разрешения в явные разрешения этого объекта (рис. 17).

Рис. 16. Нажмите кнопку Отключение наследования

Рис. 17. Выберите первый вариант

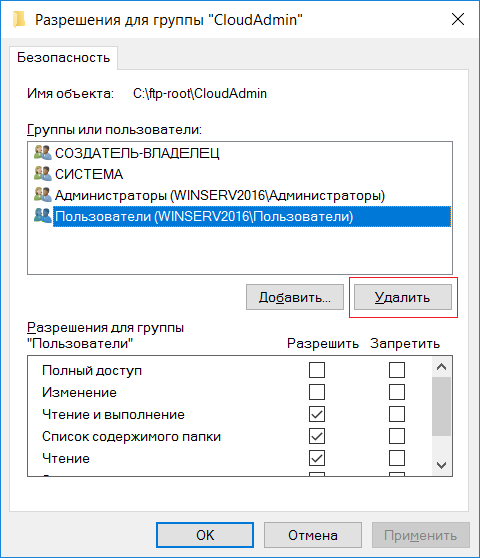

Вернитесь на вкладку Безопасность и нажмите кнопку Изменить. В появившемся окне выберите группу Пользователи и нажмите кнопку Удалить. Это необходимо для того, чтобы только владелец директории имел к ней доступ (рис. 18).

Рис. 18. Настройка разрешений

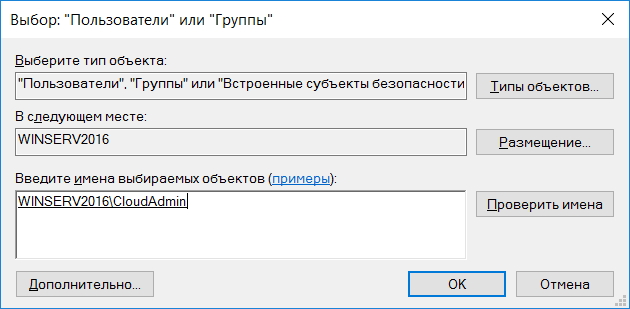

Теперь нажмите кнопку Добавить (рис. 18), чтобы добавить юзера, который будет обладать правами доступа к этому виртуальному каталогу. Введите имя пользователя виртуальной папки и нажмите кнопку Проверить имена (рис. 19). Нажмите OK.

Рис. 19. Выбираем пользователя

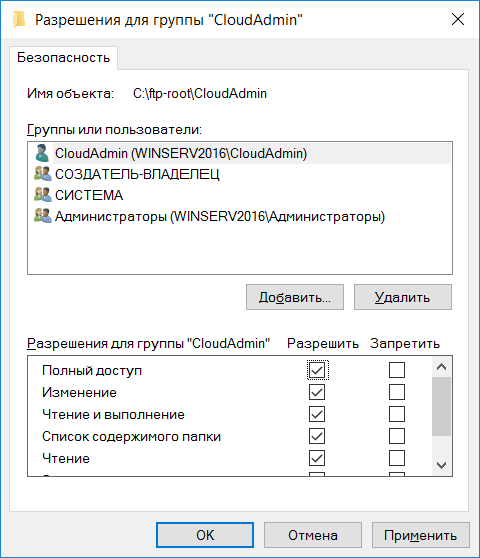

Теперь нужно задать разрешения. Выберите пользователя, разрешите ему все — как показано на рис. 20.

Рис. 20. Настройка разрешений для пользователя

Нажмите кнопку OK. Собственно, на этом все. Возможно, вам нужно будет настроить брандмауэр, разрешив входящие подключения к FTP-серверу. Брандмауэр Windows Server 2016 уже содержит предопределенные правила для файловых серверных компьютеров. При создании правила для входящих соединений просто выберите Предопределенные, а затем — FTP-сервер (рис. 21). Далее отметьте все переключатели (рис. 22) и выберите действие — Разрешить подключение (рис. 23).

Рис. 21. Выбор предопределенного правила брандмауэра

Рис. 22. Отметьте все

Рис. 23. Разрешить подключение

Надеемся, данная статья облегчила настройку вашего FTP-сервера. Напоминаем, что кроме традиционного способа, можно установить и стороннее программное обеспечение — специально для тех, кто не хочет устанавливать веб-сервер ради FTP.

Популярные услуги

Аренда FTP сервера

Разработчики приложений часто сталкиваются с ситуаций, когда нужно создать backup файлов, но места для его хранения нет. Аренда FTP сервера в Xelent поможет решить эту проблему.

VDS Windows сервер

Любой постоянно развивающийся интернет-проект в определенный момент своего существования начинает нуждаться в неограниченном трафике. С помощью VPS Windows сервера можно быстро решить проблему с масштабированием ресурсов в рамках крупной системы.

Windows хостинг

Windows хостинг арендуется для реализации веб-проектов, работающий благодаря технологиям Microsoft. На виртуальном сервере кроме операционной системы предустановлены MsSQL и ASP.

Настройка клиента FileZilla

Если вы пользуетесь FileZilla 3, мы рекомендуем запустить мастер настройки сети. С помощью мастера вы пройдете все нужные шаги, а после их завершения у вас будет возможность протестировать вашу конфигурацию.

Очевидно, что для подключения к любому серверу ваш файрвол должен разрешить такие действия для FileZilla. Большинство обычных FTP-серверов используют 21-ый порт, SFTP-серверы — 22-ой, а FTP через SSL/TLS (неявный режим) по умолчанию — 990-ый. Номера портов не являются жестко заданными, поэтому лучше всего разрешить исходящие подключения на любой порт.

Т.к. в интернете достаточно неправильно настроенных серверов, или серверов, которые не поддерживают оба режима передачи, вам рекомендуются оба режима передачи на своей стороне.

Пассивный режим

Клиент не может указывать серверу выбор порта для передачи данных в пассивном режиме, поэтому для использования пассивного режима вам нужно разрешить исходящие подключения по любому порту на своем компьютере.

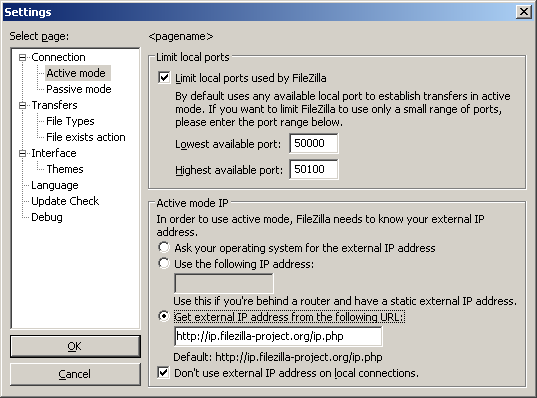

Активный режим

В активном режиме клиент открывает сокет и ожидает от сервера подключения для передачи.

По умолчанию клиент FileZilla запрашивает у операционной системы IP-адрес и свободный номер порта. Такая конфигурация сработает только в случае прямого соединения с интернетом без NAT-роутеров, также ваш файрвол должен разрешать создание подключений на всех портах выше 1024-го.

Если у вас присутствует NAT-роутер, вам нужно указать FileZilla внешний IP-адрес, в противном случае соединения в активном режиме не сработают для серверов вне вашей локальной сети:

- Статический IP-адрес можно указать в диалоге настройки FileZilla.

- Если ваш IP-адрес динамический, у вас есть возможность разрешить FileZilla получать внешний IP-адрес на специальном сайте автоматически каждый раз при запуске. Никакая информация не будет передана от вас на этот сайт, кроме версии используемого клиента FileZilla.

Если вы не уверены в своем выборе, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах, или ваш компьютер расположен за NAT-роутером, укажите FileZilla использовать определенный диапазон портов для соединений в активном режиме. Этот диапазон также нужно будет открыть для вашего файрвола. При наличии NAT-роутера вам нужно перебросить эти порты на локальный компьютер, на котором установлен FileZilla. Вы можете перебросить диапазон портов, или же каждый порт по отдельности, это зависит от модели вашего роутера.

Доступные порты находятся в диапазоне от 1 до 65535, порты ниже 1024-го зарезервированы для остальных протоколов. Для активного режима FTP лучшим выбором является номер порта равный или выше 50000. В связи с устройством протокола TCP (протокол, который находится ниже уровня FTP и используется для передачи данных), порт не может быть использован повторно сразу после каждого подключения. Таким образом, диапазон портов не должен быть слишком узким, в противном случае вы не сможете передать много файлов малого размера. В большинстве случаев достаточно диапазона в 50 портов.

Основные функции FTP

В процесс работы применяется управление с использованием стандартных UNIX-команд. Вспомогательные программы и отдельные команды обеспечивают загрузку файлов на сервера и их выгрузку на компьютер пользователя. Полный их перечень можно легко найти в сети.

Среди наиболее распространенных команд протокола выделяют:

- user – применяется для передачи имени пользователя и пароля при аутентификации;

- bye (quit) – при подаче этой команды завершаются программы и закрываются связи;

- open – формирует связь с сайтом или серверам, предварительно должна быть закрыта предыдущая связь специальной командой close;

- remotehelp – открывает сервисную и справочную информацию с конкретного сервера.

Opening up channels on FTP client and server

Client side: Data and other communications from the client should reach the FTP server. Make sure you allow outgoing data and other communications from the client to go to the FTP server.

Server side: Port 21 should be open, as it receives the PASV command for initiating the connection. The port used by the server to respond to the client can be anything between Port 22 to 1022. Because the FTP server specifies a random port (anything greater than 1023), those ports should be open for communication.

Prerequisites

- FTP depends on IIS (Internet Information Services). Both IIS and FTP services should be installed for the configuration of the FTP server.

- Next, you need to set permissions to allow anonymous access to the folder. Use the following command on a CMD prompt to grant access:

Or the path to the root folder should be set as the path for your FTP site. Even the software firewall (like Windows firewall or Symantec) should allow connections to the FTP server.

Способ 1 – Встроенный FTP

За редким использованием забываешь, что в «винде» уже есть встроенный FTP, так что и ходить далеко не нужно. Но он по умолчанию выключен, так что начнем с самого начала. Все на примере Windows 7, на «десятке» пробуем аналогично или идем в следующий раздел, где будем устанавливать стороннее решение.

- Пуск – Панель управления – Программы и компоненты:

- Нажимаем «Включение или отключение компонентов Windows». В открывшемся окне переходим в Средства IIS – FTP-сервер. И отмечаем галочкой все подкпункты. В конце не забываем нажать кнопку «ОК».

- Переходим к настройке. Пуск – Панель управления – Администрирование.

- Диспетчер служб IIS:

- Щелкаем по элементу Сайты правой кнопкой мыши и в появившемся меню выбираем «Добавить FTP-сервер»:

- В появившемся окне задаем имя FTP-сайта. Можно на самом деле любое. Мы уж обзовемся как есть – WiFiGid.ru. И физичекий путь до папки, с которой будет происходить обмен – у нас на это выделен полностью диск D:

- На следующей странице задаем IP, порт, шифрование. Лучше оставить вот так:

- Определяем параметры доступа. Галочка Анонимный – разрешение доступа без логина и пароля. Обычный – по логину и паролю:

- Все. Сам FTP создан, остается лишь задать верные настройки доступа. Переходим: Панель управления – Система и безопасность – Брандмауэр:

- Дополнительные параметры:

- В левой части выделяем вкладку «Правила для входящих подключений», а справа ищем «FTP-сервер» и «Трафик-FTP сервера в пассивном режиме». Кликаем по ним правой кнопкой мыши и нажимаем «Включить». Так мы активировали правила для входящих подключений. До этого – никаких правил не было вовсе:

- Переходим к исходящим подключениям и делаем то же самое для «Трафика FTP-сервера»:

- Теперь сервер включен, правила созданы, но нужно определить пользователей, которые смогу взаимодействовать с сервером. Идем: Панель управления – Система и безопасность – Администрирование – Управление компьютером:

- Создаем группу пользователей. Локальные пользователи и группы – Группы. Щелкаем правой кнопкой по свободному месту и выбираем «Создать группу»:

- Задаем вот так (FTP – FTP):

- В соседней подпапке Пользователи создаем нового пользователя:

- Заполняем поля по своему пользователю. Т.е. здесь главное имя пользователя и пароль, по которым и будет происходить подключение к FTP:

- Увидели в списке пользователей своего новосозданного? Теперь его нужно запихнуть в группу FTP. Щелкаем правой кнопкой по нему – Свойства. А далее переходим на вкладку «Членство в группах», где через кнопку Добавить добавляем группу:

- Уже почти все готово. ФТП работает, пользователь есть. Но Windows просто так не даст пользоваться своими ресурсами абы кому, если ты не администратор. Поэтому нужно разрешить нашему пользователю взаимодействовать с выделенной для нужд FTP папкой. Щелкаем по ней правой кнопкой мыши – Свойства. На вкладке Безопасность кликаем по кнопке «Изменить»:

- Нажимаем кнопку Добавить и добавляем нашу группу. А заодно ниже ей в колонке Разрешить отмечаем все галочки:

- Теперь снова возвращаемся в службы IIS и идем настраивать наши правила на авторизацию. Щелкаем по нашему созданному здесь сайту и выбираем «Правила авторизации FTP»:

- Тут же правой кнопкой по пустому месту – Добавить разрешающее правило:

- По умолчанию доступ можно производить и без авторизации, но мы то не хотим ничего плохого? (если хотим, все связанное с созданием пользователя вообще можно было пропустить). Выбираем здесь пункт «Указанные роли или группы пользователей» и вписываем нашу группу FTP:

- А вот в качестве альтернативы можно, например, разрешить подключение анонимным пользователям, но ограничить их в правах только на чтение. Тогда они ничего не удалят:

За этим первый вариант заканчиваем. Надеюсь, и вам удалось настроить FTP-сервер.

Уязвимости и надёжность

Сам по себе FTP-протокол надёжен и гарантированно доставляет пользователю нужные файлы, если с соединением всё в порядке.

Проблема в том, что протокол изначально был незащищённый, и предполагалось, что канал передачи данных всегда надёжен. Поэтому в FTP всё передаётся в открытом виде: файлы, пароли, имена пользователей и любые данные.

Сейчас по умолчанию предполагается, что каждый канал — ненадёжный, и что данные нужно дополнительно шифровать. FTP этого не поддерживает. Если кто-то будет перехватывать ваш Wi-Fi-трафик или подключится к вашей локальной сети, то он сможет перехватить все эти данные и скачать их себе, параллельно с вами.

Ещё есть вопрос безопасности входа: по умолчанию у FTP-протокола нет защиты от подбора пароля и попыток входа, поэтому кто-то может просто перебрать доступные пароли, чтобы получить доступ к папкам. Если вы видели в фильмах про хакеров, как они там перебирают пароли при входе — это вполне вероятная ситуация для FTP.

С точки зрения современной безопасности правильным решением будет использовать одну из реализаций шифрованного FTP (FTPS, SFTP) или пользоваться FTP через VPN.

How to install the FTP server components on Windows 10

Although Windows 10 includes support to set up an FTP server, you need to add the required components manually.

To install the FTP server components, do the following:

- Open Control Panel.

- Click on Programs.

-

Under «Programs and Features,» click the Turn Windows features on or off link.

- Expand the «Internet Information Services» feature, and expand the FTP server option.

- Check the FTP Extensibility and FTP Service options.

-

Check the Web Management Tools option with the default selections, but making sure that the IIS Management Console option is checked.

- Click the OK button.

- Click the Close button.

Once you’ve completed the steps, the components to set up an FTP server will be installed on your device.