Лучшие бесплатные программы для взлома паролей или ключей на вашем пк

Содержание:

- 30 часов без сна: противостояние The Standoff

- Что делать, если компьютер взломали

- Взлом с телефона

- Любой пароль можно взломать?

- Школьник взломал банкомат Альфа-Банка

- Общие рекомендации и советы

- Из-за чего могут взломать ваш компьютер

- Как не допустить, чтобы взломали компьютер

- Ключевые программы

- Часть 2: как взломать пароль Windows 7 с помощью диска восстановления системы

- Хакеры находят секретные данные в JavaScript-файлах

- Хакеры пользуются GitHub

- Обход фильтров

- Сканеры веб-ресурсов для Android

- Взлом компьютера через Dark Comet

- Как взломать пароль Windows на компьютере или ноутбуке?

- Перехват «хэндшейка»

- «Странное» поведение компьютера

30 часов без сна: противостояние The Standoff

Макет цифрового города

В рамках главного соревнования форума The Standoff сразились команды нападающих — хакеров и защитников — специалистов по отражению кибератак. В этом году организаторы вывели конфликт на новый уровень. Битва развернулась на макете города, вся экономика которого основывалась на блокчейн-технологиях. Макет включал всю типичную городскую инфраструктуру: ТЭЦ и подстанцию, железную дорогу, «умные дома» с рекуперацией энергии, банки с банкоматами и киосками самообслуживания, а различные онлайн-сервисы, сотовую связь и интернет.

Организатором конкурса выступил Михаил Левин, заместитель директора экспертного центра безопасности Positive Technologies: «Безопасность — это конкурентоспособный продукт, без которого не может обойтись ни один бизнес. Сегодня ИБ играет одну из важнейших ролей в любой инфраструктуре».

Железная дорога импровизированного города

В ходе конкурса The Standoff слова Михаила не раз подтвердились — атакующие находили уязвимости и производили атаки, которые выводили из строя камеры, офисы, железные дороги и критически важные системы «города». Победителем стала команда Hack.ERS, которой удалось обчистить банк.

Что делать, если компьютер взломали

Взломанный компьютер — это серьёзная проблема, решить которую не всегда возможно без последствий. Часто определить факт взлома не так уж и просто. Это потому, что не все вирусы дают о себе знать. Поведение у них бывает разным:

- Незаметный процесс, загружающий ЦП компьютера. Выражается это в заметном нагреве комплектующих, «фризах», слабой откликаемость и медленной работе компьютера. Появляются такие симптомы резко и чаще всего после каких-либо действий. Но не всегда. Чтобы скрыть свои следы, некоторые вирусы запускаются не сразу после установки на компьютер, а после некоторого времени. таким образом ни пользователь, ни компьютерный мастер не смогут определить причину заражения. Это в свою очередь затруднит диагностику и лечение.

- Баннер, не пускающий пользователя в систему. Очень популярный метод вымогания денежных средств среди хакеров. На таком баннере будет находиться информация. Скорее всего уведомляющая о заражении ПК и предлагающая заплатить определённую сумму на счёт хакера, чтобы вылечить компьютер. Избавиться от баннера, как и от других несерьёзных вирусов, нетрудно. Достаточно загрузиться в безопасный режим, что предотвратить загрузку стороннего ПО. Таким же образом можно и найти исполнительный файл вируса, а затем удалить. После подобным операций удастся загрузиться в обычном режиме.

- Майнеры. Работают по тем же принципам, что и вирусы из первого пункта. Но вместо атаки на аппаратное обеспечение пользователей вирусы добиваются других задач. А именно эксплуатации чужого оборудования в свою выгоду. Получается, что на компьютере человека запускается незаметная программа, выполняющая определённый расчёты, за что хакер получает денежные средства. Майнеры очень сильно вредят видеоадаптерам компьютеров, поэтому такие вирусы в особенности опасны.

Также бывают и другие вирусы: черви, трояны, крысы и т. д. Многие из них специализируются на передаче личных данных пользователей в руки злоумышленников. не допустить утечку можно лишь используя полный противовирусный комплекс, которые только можно осуществить. А также не подпуская к своему компьютеру незнаком людей или тех, к кому нет доверия.

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

Любой пароль можно взломать?

Пароль – этот набор символов. Любую комбинацию можно подобрать, отличие состоит только в том, сколько времени на этот понадобится. Но, конечно, это очень весомое отличие. Как взломать пароль, который содержит 10 символов? Из 10 символов можно составить такое количество комбинаций, которые не переберет за день даже супермощный компьютер, которого у вас, конечно же, нет. Да что там день. Порой комбинации не переберёшь и за недели, месяцы.

Что делать? Очевидно, что не нужно решать проблему в лоб, если у вас пароль не состоит из одного цифрового символа. Нам придется поискать обходные пути, и пути эти для каждого конкретного случая будут разные.

Ну что ж. Приступим к теории.

Школьник взломал банкомат Альфа-Банка

Leave ATM Alone — уже традиционный для Positive Hack Days конкурс по взлому банкомата. Правила: за 15 минут обойти средства защиты и извлечь деньги из устройства. На площадке конкурса установили настоящий банкомат Альфа-Банка с классическим банковским софтом. Первым приз получил юный участник конкурса, обнаруживший в банкомате оставленный организаторами скиммер.

Leave ATM Alone — уже традиционный для Positive Hack Days конкурс по взлому банкомата. Правила: за 15 минут обойти средства защиты и извлечь деньги из устройства. На площадке конкурса установили настоящий банкомат Альфа-Банка с классическим банковским софтом. Первым приз получил юный участник конкурса, обнаруживший в банкомате оставленный организаторами скиммер.

Тимур Юнусов, руководитель отдела безопасности банковских систем Positive Technologies, рассказал нам о двух способах взлома банкомата. Первый — подключиться к нему по сети и настроить на выдачу денег. Второй — подключиться напрямую, соединив с ним свой гаджет, например ноутбук. Банкомат можно открыть ключем и забрать деньги или просверлить отверстие в корпусе и подключиться к шине, которая идет к сейфу с деньгами.

Софт для взлома может заразить устройство: подменить номинал купюр для выдачи или убрать алгоритмы шифрования. При отработанной схеме взлома злоумышленнику потребуется всего 5-15 минут для получения денег. Тимур даже показал, где надо сверлить банкомат, чтобы быстро добраться до купюр. Но мы оставим эти знания при себе.

Общие рекомендации и советы

Наиболее распространенные факторы, по которым чаще всего становятся жертвами хакеров:

- фишинг и фишинговые письма;

- скачивание программ из недостоверных источников;

Для защиты Вашего компьютера обязательно стоит установить антивирус. Это достойная мера защита для Вашего компьютера, однако не гарантирующая 100% результат. В том числе, будьте бдительны и при возникновении признаков описанных выше — принимайте соответствующие меры защиты. В качестве общих рекомендаций для защиты компьютера стоит:

- регулярную проверку компьютера на наличие вирусов и эксплойтов;

- выполнять резервное копирование важных документов и файлов;

- скачивать программы только на официальных сайтах (или же предварительно убедившись, что сайт является честным и не распространяет вредоносное ПО);

- узнать, что такое фишинг и не переходить по ссылкам в фишинговых письмах;

- при возникновении ошибок — восстановление системы;

Из-за чего могут взломать ваш компьютер

Взломать можно любой компьютер. Однако, одним из главных условий является наличие системы. Так как именно она предоставляет взаимодействие между аппаратной составляющей ПК и программной. Пример: от ОС зависит, сможет ли уязвимость в том или ином программном обеспечении навредить компьютеру. Если в Windows 10 будет полностью выключен встроенный защитник, он не сможет защитить от взлома. Антивирус можно считать фильтром. Таких фильтров в Windows имеется несколько:

Само противовирусное ПО, не дающее известным вирусам распространиться на системе. Как только сканирование антивируса в реальном времени обнаруживает, что на жёстком диске появился исполнительный или любой другой вирусный файл, происходит перемещение опасного содержимого в карантин. Из карантина нельзя запустить программу, так как она полностью отделена от системы.

Сетевые экраны. Играют ключевую роль при взаимодействии с интернетом, однако не защитят непосредственно от файлов с встроенным вирусным кодом. Сетевые экраны можно поделить на различные уровни, самые последние — пользовательские. Это могут быть как встроенные брандмауэры Windows 7 или 10, так и сторонние программы, осуществляющие те же функции. Другие уровни относятся уже к провайдерам и другим системам, отвечающим за распространение, работу и взаимодействия пользователей между собой в среде сети «Интернет»

Менее значимое и важное — блокировщики рекламного содержимого. Они едва ли защитят от каких-либо атак, только если прямые ссылки рекламных баннеров не перенаправляют на скачивание опасных файлов

Но бывает такое крайне редко. Как Google, так и Яндекс тщательно выверяют все выставляемые рекламные баннеры с помощью команды живых людей и ИИ (искусственный интеллект). Последнее работает за счёт технологии машинного обучения, что является эффективнее.

Таким образом набор определённых фильтров, не конфликтующих между собой, способны не только защитить ОС от вирусов, но и предоставить более высокую производительность. Но не все знают, как работают антивирусы и прилагаемые к ним утилиты. Ниже будет короткая инструкция по тому, как создать защиту для своего ПК.

Способы защитить свой компьютер

В зависимости от используемой операционной системы способы её защиты могут радикально отличаться. В случае Windows 7 определённо точно придётся найти подходящий антивирус и установить его в систему. К сожалению, не всё По способно предоставить достойный сервис для вашего ПК. Происходит это из-за различий в алгоритмах работы, а также из-за баз данных. В базах данных находится информация о вирусах. Если у установленного антивируса устаревшая база данных, то есть серьёзный риск оказаться заражённым

По этой причине следует обращать свой внимание исключительно на проверенные антивирусы. Пользоваться продуктами молодых разработчиками без бюджета опасно

Если же вопрос антивируса решается в рамках последнего Windows с актуальными обновлениями, то всё легче. Устанавливать антивирус необязательно. Встроенная противовирусная среда делится на множества центров, каждый из которых обеспечивает высокую защиту в разных сферах. Будь то файлы уже находящееся в компьютере или только что скачанные. В Windows 10 реализованы службы постоянного мониторинга системы. Это в большинстве случаев способно оказаться более выгодным, чем покупка стороннего антивируса. Защитник Windows полностью бесплатен и идёт в комплекте с лицензионной версией ОС. А из-за высокой совместимости обеспечивается наибольшая производительность. Таким образом Microsoft убрали необходимость поиска каких-либо антивирусов.

Но и этого недостаточно, так как опасность не всегда находится в интернете. Раньше, когда не все пользователи имели доступ к глобальной сети, тоже происходили заражения ПК

Случалось это из-за неосторожного использования различных портативных носителей памяти. Речь идёт как про DVD-диски, так и про USB-флеш-накопители, смартфонов и других гаджетов, в которых имеется память

Содержимое заражённого устройства не обязательно саморучно как-либо устанавливать или взаимодействовать с ним. Скорее всего при подключении с помощью специальным скриптом вирусное ПО само установится на компьютер. А пользователь вряд ли что-то заметить, так как происходит это в считанные секунды и абсолютно незаметно.

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д. всё ещё поддерживаются Windows 7

Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный

Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени. Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Итог

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера

Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость

Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

Ключевые программы

Cheat Engine

Скорее всего, данная программа известна многим геймерам, ведь она уже функционирует второй десяток лет. Каждый игроман уже успел оценить достоинства программы, а если вы нет, то вам точно нужно попробовать. С помощью данного приложения вы с лёгкостью измените в лучшую сторону финансовое положение своего персонажа, а также его игровые характеристики (силу, ловкость, интеллект). Примечательная особенность программы – поддержка не только на платформе Windows, но и распространение среди мобильных устройств.

Перед запуском игры вам необходимо будет открыть программу, после чего она будет сопровождать вас весь игровой процесс. Запускаем вкладку Cheat Engine и вносим необходимые изменения, после чего приступаем играть с новыми бонусами и ставить новые рекорды.

ArtMoney

Одна из самых популярных модификаций для получения игрового прогресса. Утилита с закрытым исходным кодом позволит за считанные секунды получить нескончаемый запас монет, жизней, снарядов и других ресурсов. Изменить параметры в многопользовательских играх, которые работают с интернет-соединением, утилита не сможет: их данные хранятся на сервере. Но в случае с игрушками, данные которых хранятся на вашем ПК, ArtMoney справляется быстро и эффективно.

Программа позволит выполнить все необходимые задачи без особых навыков и уроков программирования: все прозрачно и просто. Даже если у вас возникнут проблемы и вопросы, вы сможете ознакомиться с каждым шагом программы во вкладке «Справка», где все детально описано.

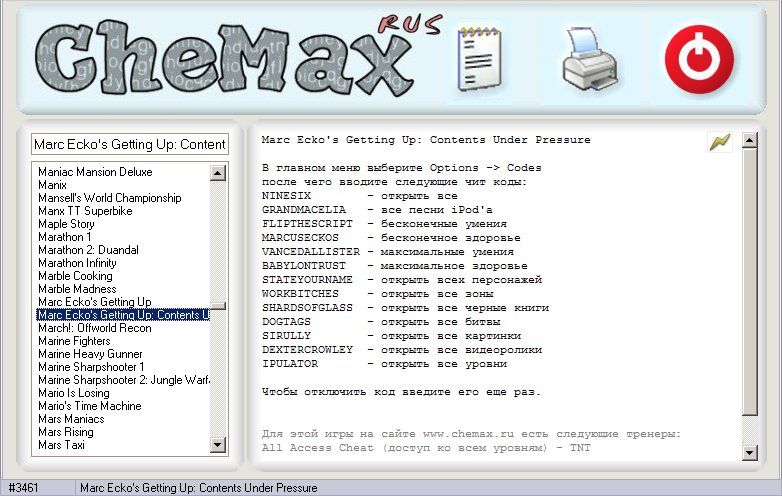

CheMax

CheMax – специальная программа для взлома игр, которая представляет собой обширную базу данных с перечнем прохождения уровней, модов, читов и паролей. Утилита распространяется на русском языке и имеет интуитивно-понятный интерфейс, в котором не запутаются даже новички.

После запуска вас будет ожидать рабочее окно, разделенное на две вкладки. Слева в алфавитном порядке будут расположены все игры, доступные в CheMax, а справа все коды и читы, доступные для этой игры. Утилита поддерживает около 14000 различных игр. Около десяти лет разработчики пополняют каталог новыми играми, добавляя полезные бонусы для своих пользователей. Внутри вы найдете все удобства для работы, а также специальный фильтр для поиска необходимых игр. Просто кликаете по ней и ознакамливайтесь со всеми плюшками.

Steam Achievement Manager

Ещё одна полезная утилита, правда в этом случае подходит исключительно для пользователей клиента Steam. Позволяет получить преимущество внутри игровой площадки, поднять уровень Steam и заполучить карточки героев.

Resource Hacker

Ещё одна популярная программа для взлома игр, которая занимается редактированием ресурсов, их просмотром, компиляцией и декомпиляцией. Программа очень проста в использовании, имеет интуитивно-понятный графический интерфейс и руководства по пользованию. Вы с лёгкостью сможете открыть любой EXE и DLL файл, внести в него правки и даже уменьшить размер данных.

Часть 2: как взломать пароль Windows 7 с помощью диска восстановления системы

Вместо взлома пароля Windows 7 вы можете использовать диск восстановления системы или установочный диск, чтобы обойти пароль Windows 7 с помощью командной строки. Конечно, у вас должен быть диск восстановления системы для заблокированного компьютера, как и для решения. Затем вы можете выполнить следующие шаги, чтобы взломать пароль Windows 7.

Шаг 1:

Вставьте диск восстановления системы в заблокированный компьютер, затем загрузите Windows 7 с диска. Выберите «Язык для установки», «Формат времени и валюты» и нажмите «Далее», чтобы продолжить.

Шаг 2:

Выберите «Восстановить компьютер», чтобы взломать пароль, а не переустанавливать. Затем вы можете найти «Параметры восстановления системы», чтобы выбрать первый вариант использования инструментов восстановления.

Шаг 3:

Найдите оптический привод CD-DVD, например, дисковод D. Выберите «Командная строка» на следующем экране. Затем вы можете ввести следующую командную строку, чтобы взломать пароль Windows 7.

1. utilman.exe d: и нажмите клавишу «Ввод».

2. скопируйте d: \ windows \ system32 \ utilman.exe d: \ и нажмите клавишу «Ввод».

3. Скопируйте cmd.exe перезаписать ultilman.exe:

4. скопировать d: \ windows \ system32 \ cmd.exe d: \ windows \ system32 \ utilman.exe

5. Введите Y или Да для перезаписи d: \ windows \ system32 \ utilman.exe? (Да / Нет / Все) :. Затем нажмите клавишу «Ввод».

Шаг 4:

Извлеките диск восстановления системы и закройте командную строку перед перезагрузкой компьютера. Когда появится окно входа в Windows 7, нажмите кнопку «Простота доступа».

Шаг 5:

При повторном доступе к командной строке вы можете ввести следующую командную строку, чтобы изменить пароль Windows 7.

Хакеры находят секретные данные в JavaScript-файлах

- Для отладочных целей.

- Для целей локальной разработки.

- В виде комментариев, предназначенных для тех, кто будет поддерживать проект позже.

meggf

▍Что делать?

- Минифицируйте код. Благодаря этому код обфусцируется. Подобная обработка кода обратима, но благодаря ей можно обойти многие автоматические сканеры, что уменьшает потенциальные возможности атаки.

- Оставляйте в коде только абсолютный минимум ключей и путей к API. В то время как без некоторых из них обойтись не получится, о большинстве из них сказать того же самого нельзя. Оставляйте в коде только те ключи, которым совершенно необходимо в нём присутствовать.

- Понизьте разрешения, связанные с ключами, до абсолютного минимума. Если вспомнить пример с сервисом картографической информации, то можно сказать, что ключи должны быть такими, чтобы с их помощью можно было бы делать только то, для чего они предназначены, и чтобы пользоваться ими можно было бы только там, где они должны использоваться. Удостоверьтесь в том, что эти ключи нельзя использовать для атаки на систему.

- Используйте те же инструменты для автоматического сканирования кода, которые используют хакеры. Включайте их в системы непрерывной интеграции. Особенно это касается средств для поиска строковых паттернов, которые работают очень быстро. Используйте простые инструменты вроде или для поиска строк. Такая проверка кода сродни тестам. Она позволяет убедиться в том, что разработчики не оставляют в коде дыр, которыми может воспользоваться злоумышленник для взлома системы.

- Внедрите у себя практику код-ревью. Всегда полезно, когда кто-то проверяет ваш код. Все автоматические сканеры мира не способны выявить 100% возможных проблем. Код-ревью — это отличный способ повышения качества и защищённости кода.

Хакеры пользуются GitHub

▍Почему это происходит?

- Компании не проверяют свои системы на предмет наличия в них уязвимостей.

- Те компании, которые выполняют подобные проверки, обычно не обращают внимания на общедоступные учётные записи своих сотрудников.

- Те компании, которые проверяют и свои системы, и учётные записи сотрудников (а таких, по грубым оценкам, менее 1%), часто слишком сильно полагаются на автоматические сканеры и не проверяют историю коммитов (то есть — анализируют не всё дерево git, а лишь то, что лежит на поверхности, представленное самой свежей версией кода).

- И наконец, достаточно часто компании не выполняют ротацию ключей и не применяют двухфакторную аутентификацию. Два этих приёма способны закрыть большинство вышеупомянутых брешей систем безопасности.

Вотэтим

Вот

▍Меры по снижению рисков, связанных с GitHub

- Сделайте сканирование кода на предмет уязвимостей частью CI-процесса. В этом вам может помочь отличный инструмент GitRob.

- Сканируйте репозитории сотрудников компании. GitRob выполняет подобные проверки без дополнительных настроек. Для того чтобы это отключить, можно запустить его с флагом .

- Проверяйте историю репозиториев. GitRob, по умолчанию, сканирует 500 коммитов, но вы можете решить пойти ещё дальше, воспользовавшись параметром вида .

- Включите на GitHub двухфакторную аутентификацию!

- Выполняйте, во всех без исключения системах, ротацию ключей доступа, секретных ключей, паролей. Рекомендуется использовать централизованную систему доступа к другим системам наподобие G Suite или Active Directory. Нужно обеспечить применение в подобной системе политик безопасности, касающихся ротации и сложности паролей.

@codemouse92@corymcdonald

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Сканеры веб-ресурсов для Android

Начнем обзор программ для взлома смартфона с самого главного, а именно со сканеров веб-приложений. Здесь у нас три приложения, которые позволят вам найти открытые админки, сбрутить пароль, протестировать сайт на XSS-уязвимости, возможность SQL-инъекций, составить листинги каталогов и многое другое.

Kayra the Pentester Lite

Мобильный сканер уязвимостей веб-приложений Kayra the Pentester Lite ищет типичные ошибки в конфигурации указанного веб-сервера и пытается получить листинг каталогов (обычно — успешно). Среди дополнительных инструментов есть генератор хешей и дешифровщик AES.

Приложение обладает простыми и понятными настройками. Поддерживает HTTPS и проверяет корректность TLS. Умеет искать XSS, брутить CGI и выполнять атаки по словарю. Может работать в фоне и в многопоточном режиме. Содержит базу данных Google Hacks и автоматически определяет известные уязвимости.

Отчет Kayra и экран About

По каждому пункту, отмеченному в настройках сканирования, создается подробный отчет. На скриншоте видно лишь его малую часть. Бесплатная версия довольно функциональна, но иногда раздражает рекламой. В платной версии нет рекламы и ограничений, ее стоимость на момент написания статьи составляет 159 рублей.

- Сайт

- Протестированная версия: 1.4.0

- Размер: 4,7 Мбайт

- Версия Android: 4.1 и выше

- Требуется root: нет

DroidSQLi

Следующая хакерская программа для Android — это DroidSQLi. Приложение DroidSQLi служит для проверки веб-сайтов на уязвимость к SQL-инъекциям четырех разновидностей:

- Normal SQL injection — классический вариант с передачей параметра UNION ALL SELECT;

- Error based SQL injection — использование в запросах заведомо неверного синтаксиса для получения сообщения об ошибке, раскрывающего дополнительные параметры БД;

- Blind SQL injection — серия запросов с анализом ответов true/false от СУБД, позволяющая восстановить структуру базы данных;

Time based SQL injection — формирование дополнительных запросов, вызывающих приостановку СУБД на определенное время, что делает возможным посимвольное извлечение данных.

Демонстрация error based SQL-инъекции

Утилита DroidSQLi автоматически подбирает метод инжекта, а также использует техники обхода фильтрации запросов.

Для начала тестирования сайта необходимо вручную найти точку входа. Обычно это адрес веб-страницы, содержащий запрос вида ?id=X или ?p=X, где X — целое положительное число. В нашем примере пейлоад для параметра id выглядит так:

id=(SELECT 4777 FROM(SELECT COUNT(*),CONCAT(0x71626b6a71,(SELECT (ELT(4777=4777,1))),0x7170767871,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a)

В Сети очень много сайтов, уязвимых к SQL-инъекциям. Думаю, вы легко найдете несколько таких, просто посмотрев историю своего браузера.

- Сайт

- Протестированная версия: 1.1

- Размер: 705 Кбайт

- Версия Android: 4.2 и выше

- Требуется root: нет

Droidbug Admin Panel Finder FREE

Следующий инструмент для взлома со смартфонов — это утилита Droidbug Admin Panel Finder FREE. Приложение ищет админские панели по дефолтным адресам разных CMS. Результат ее работы не всегда соответствует реальному положению вещей, поскольку на популярных веб-серверах стоят IDS и WAF. Они блокируют перебор URL или перенаправляют его в honeypot (ловушку), который отвечает HTTP 200 OK на все запросы, а сам собирает инфу об атакующем.

Однако на менее популярных сайтах с безопасностью все очень тоскливо, и валидная админская панелька находится за считанные секунды. В платной версии, стоимостью 139 рублей, убрана реклама и разблокирована возможность перебора по смешанному шаблону для сайтов с поддержкой PHP/ASP/CGI/CFM/JS.

Поиск админки на сайте

- Сайт

- Протестированная версия: 1.4

- Размер: 6,3 Мбайт

- Версия Android: 2.1 и выше

- Требуется root: нет

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

- и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

- В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или .bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа — программы RMS, Radmin, LogMeIn и Hidden Administrator.

Как взломать пароль Windows на компьютере или ноутбуке?

Для того, чтобы сделать это, вам придется придерживаться следующей последовательности действий:

- Приготовьте компакт-диск, либо-же флешку, на которые должен быть записан специальный набор реанимационных программ, предназначающихся для восстановления Windows. Его вам нужно будет вставить в дисковод или в соответствующий порт во время последующей перезагрузки компьютера. Этот пакет реанимационных программ можно подготовить самостоятельно, загрузив туда программы, предназначающиеся для разделения, сохранения и восстановления данных, либо-же скачать какой-то, уже готовы, RBCD 10.0, к примеру;

- Во время запуска ПК, для того, чтобы зайти в BIOS, нажимаем кнопку «DELETE». Там нам нужно будет поменять приоритет установки и назначить загрузку компьютера с CD-ROM. После этого мы посещаем наш загрузочный диск в дисковод и перезагружаем ПК;

- Зайдя в меня диска-реаниматора, которое должно у нас появится после того, как произошла загрузка пакета реанимационных программ, мы должны выбрать редактируемую копию Windows и перейти в режим «Восстановление системы» — раздел, который будет находиться у вас в самом низу страницы;

- Ищем командную строку и вводим туда «regedit» (ищем ее в диалоговых настройках этого же окна). Находим, а после и выделяем раздел HKEY_LOCAL_MACHINE, в котором нам потребуется выбрать File, а далее Load hive;

- Открываем файл «SAM» и выбираем раздел — HKEY_LOCAL_MACHINE\имя_куста\SAM\Domains\Account\Users\000001F4. Дважды щелкаем по размещенному там ключу F и переходим к самому первому значению, находящемуся в строке, которое нам нужно будет заменить цифрой 10;

- В том же разделе выбираем «File», а после этого «Load Hive». Нажимаем «Да» для того, чтобы подтвердить выгрузку куста. Закрываем редактор реестра, заканчиваем таким образом процесс установки, достаем флешку или диск и перезагружаем компьютер.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

«Странное» поведение компьютера

Необычные поведение компьютера может свидетельствовать о его взломе. Признаки, которые указывают на это:

- появляются программы установленные без Вашего ведома (зачастую такие программы маскируются под подлинные ПО и не вызывают подозрений, однако если на Вашем компьютере, например, не было MS Office, а сегодня он внезапно появился — стоит проверить: это было обновления системы или же установка вредоносного ПО);

- документы, файлы и программы, которыми Вы пользуетесь были удалены;

- файлы или программы не открываются и не запускаются (может возникать так же из-за устаревшого программного обеспечения);

- произошли изменения в настройках системы;

- в браузере появились расширения или дополнения, которые Вам неизвестны;

- отлючен или удален антивирус;