Установка оснастки active directory в windows 10

Содержание:

- Проверка сетевого подключения

- Устранение неполадок автоматической регистрации устройств

- typeof __ez_fad_position!=’undefined’&&__ez_fad_position(‘div-gpt-ad-sourcedaddy_com-medrectangle-4-0’)User Creation Tools

- Правка реестра

- RSAT for Windows 10 v1809

- Вот как исправить сбои RSAT

- Средства удаленного администрирования сервера для Windows 10

- Что такое msc оснастка

- Управляем доменом

- Что такое делегирование AD

- Установка и импорт модуля Active Directory для PowerShell

Проверка сетевого подключения

Сначала необходимо проверить подключение питания. При проверке системы питания принтера посмотрите на индикатор заряда, который располагается на панели принтера.

Если принтер оснащён дисплеем, то посмотрите на наличие уведомлений об ошибках.

Далее переходим к проверке сети. При подключении через сетевую розетку можно заменить патч-корд и точку входа в сеть. Можно полностью перезагрузить всё оборудование и заново установить подключение.

Проверяем возможное изменение сетевых имён компьютера и принтера.

- На главном компьютере заходим в свойства системы через панель управления и проверяем названия имени, а также рабочей группы. Далее на клиенте во вкладке с принтерами смотрим имя компьютера используемого аппарата. Имена должны быть аналогичными, иначе вносим изменения.

- В панели управления выбираем вкладку «Центр управления сетями и общим доступом» и в левой части окна нажимаем на «Изменить дополнительные параметры». Активируем настройки «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам».

Устранение неполадок автоматической регистрации устройств

Изучите файл журнала, если у вас есть проблемы даже после выполнения всех обязательных действий проверки. Первый файл журнала, который необходимо исследовать, — это журнал событий на целевом Windows 10 устройстве.

Для сбора журналов просмотра событий:

Откройте окно просмотра событий.

Перейдите к журналам приложений и служб > Microsoft > Windows > DeviceManagement-Enterprise-Diagnostic-Provider > Admin.

Совет

Инструкции по сбору журналов событий для Intune см. в видеоролике Collect MDM Event Viewer Log YouTube.

Поиск ИД события 75, представляющем успешную автозарегистра. Вот пример скриншота, который показывает успешно выполненную автозарегистра:

Если в журналах не удается найти ИД события 75, это указывает на сбой автоматической регистрации. Это может произойти по следующим причинам:

Регистрация произошла с ошибкой. В этом случае поиск по ID события 76, представляющем неудачную автозачисление. Вот пример скриншота, который показывает, что автозарегистра не удалось:

Чтобы устранить неполадки, проверьте код ошибки, который отображается в событии. Дополнительные сведения см. Windows устранение проблем с регистрацией устройств в Microsoft Intune.

Автоматическая регистрация не срабатывала вообще. В этом случае вы не найдете ни ID события 75, ни ID события 76. Чтобы узнать причину, необходимо понять внутренние механизмы, происходящие на устройстве, как описано в следующем разделе.

Процесс автоматической регистрации запускается задачей (Microsoft > Windows > EnterpriseMgmt) в рамках плана задач. Эта задача возникает, если автоматическая регистрация MDM с использованием групповой политики azure AD по умолчанию (Конфигурация компьютера > Политики > Административные шаблоны > Windows компоненты > MDM) успешно развернута на целевую машину, как показано на следующем скриншоте:

Примечание

Эта задача не видна стандартным пользователям — запустите запланированные задачи с административными учетными данными, чтобы найти эту задачу.

Эта задача выполняется каждые 5 минут в течение 1 дня

Чтобы подтвердить успешное решение задачи, проверьте журналы событий планиров задач: журналы приложений и служб > Microsoft > Windows > task Scheduler > Operational.

Ищи запись, в которой планер задач, созданный клиентом регистрации для автоматической регистрации в MDM из AAD, запускается по ИД события 107.

После завершения задачи регистрируется новый ID события 102.

Обратите внимание, что журнал планировщика задач отображает ID события 102 (выполненная задача) независимо от успешности автоматической регистрации или сбоя. Это означает, что журнал планировщика задач полезен только для подтверждения срабатываемой или нет задачи автоматической регистрации

Это не указывает на успешность или сбой автоматической регистрации.

Если из журнала не видно, что начато расписание задач, созданное клиентом регистрации для автоматической регистрации в MDM из AAD, возможно, существует проблема с групповой политикой. Немедленно запустите команду в командной подсказке, чтобы применить GPO. Если это по-прежнему не помогает, необходимо устранить дополнительные неполадки в Active Directory.

Одна из часто замеченных ошибок связана с некоторыми устаревшими записями регистрации в реестре на целевом клиентском устройстве (HKLM > Software > Microsoft > Регистрация). Если устройство было зарегистрировано (может быть любым решением MDM и не только Intune), в реестр добавлены некоторые сведения о регистрации:

По умолчанию эти записи удаляются, когда устройство не зарегистрировано, но иногда ключ реестра остается даже после регистрации. В этом случае не удается инициировать задачу автоматической регистрации, а код ошибки 2149056522 отображается в журналах приложений и служб > Microsoft > Windows > Scheduler > operational event log file under event ID 7016. ****

Решение этой проблемы — удалить ключ реестра вручную. Если вы не знаете, какой ключ реестра удалить, перейдите на ключ, который отображает большинство записей в качестве экрана выше. Все остальные клавиши будут отображать меньше записей, как показано на следующем скриншоте:

typeof __ez_fad_position!=’undefined’&&__ez_fad_position(‘div-gpt-ad-sourcedaddy_com-medrectangle-4-0’)User Creation Tools

One of the most common tasks for administrators is the creation of Active Directory user

objects. Windows Server 2012 R2 includes several tools you can use to create objects. The

specific tool you use depends on how many objects you need to create, the time frame available

for the creation of these groups, and any special circumstances, such as importing users from an existing database.

When creating a single user, administrators can use Active Directory Administrative Center

or the Active Directory Users And Computers console. However, when you need to create

multiple users in a short time frame or you have an existing database from which to import

these objects, you will want to use a more efficient tool. Windows Server 2012 R2 provides

a number of tools you can choose based on what you want to accomplish. The following list

describes the most commonly used methods for creating multiple users and groups. These

tools are detailed in the upcoming sections.

- Dsadd.exe:The standard command-line tool for creating AD DS leaf objects, which you can use with batch files to create AD DS objects in bulk

- Windows PowerShell:The Windows maintenance tool that enables you to create object creation scripts of nearly unlimited complexity

-

Comma-Separated Value Directory Exchange (CSVDE.exe):A commandline utility that can create new AD DS objects by importing information from a

comma-separated value (.csv) file -

LDAP Data Interchange Format Directory Exchange (LDIFDE.exe):Like CSVDE,

but with more functionality, LDIFDE is a utility that can import AD DS information

and use it to add, delete, or modify objects, in addition to modifying the schema, if necessary

These tools all have their roles in network administration; it is up to the administrator to

select the best tool to suit his or her skill set and the particular situation.

The following sections examine various scenarios for using these tools to create user objects.

Правка реестра

Способ связан с редактированием реестра операционной системы.

Выключаем компьютер, запускаем систему в безопасном режиме (в момент загрузки нажимаем на клавишу «F8»). Появится меню, где есть необходимый пункт для безопасного запуска.

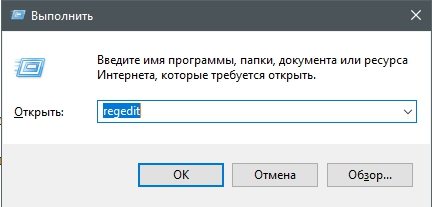

Вводим «regedit» в окне «Выполнить», которое открывается комбинацией клавиш «Windows+R».

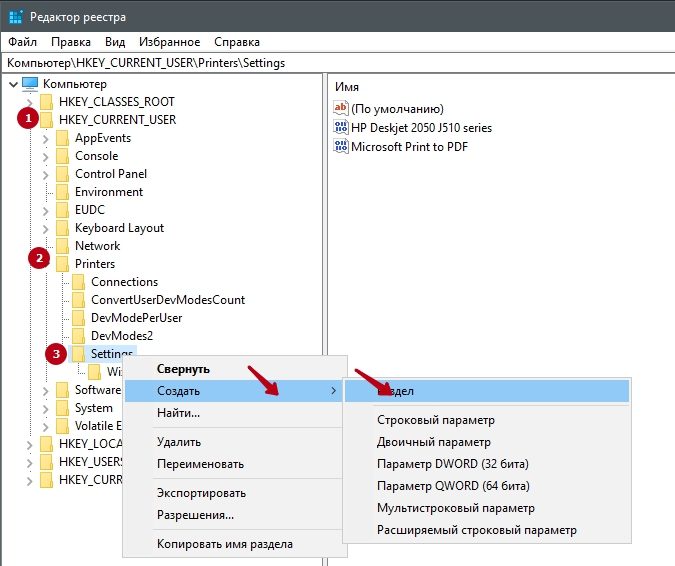

Переходим в «HKEY_CURRENT_USER», а затем «Printers». Создаём папку «Settings» (если ее нет), а внутри «Wizard». Для создания кликаем на директорию «Settings» ПКМ и выбираем «Создать-раздел», задаем имя раздела.

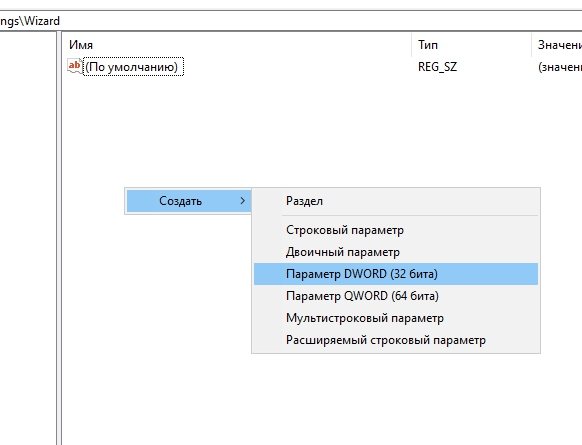

Добавляем параметры «Auto Install», «Locate Type», «Set As Default», «Shared», «Use Existing» и указываем тип файлов «REG_DWORD». Параметры указываем со значением 1, а «Use Existing» – 0.

Вызываем меню через нажатие ПКМ в правой области. Далее создаем нужный параметр, в нашем случае «DWORD»

Появится новая запись. Изменяется значение тоже через контекстное меню, вызываемое ПКМ. В соответствующее поле вводится значение 0 или 1.

Аналогично добавим параметр «Driver Name», тип файла «REG_SZ» (строковый параметр), а значение – пусто.

Перезагружаем компьютер.

RSAT for Windows 10 v1809

In Windows 10 v1809, RSAT can be now downloaded and installed through the Settings app or with the following PowerShell one-liner.

Get-WindowsCapability -Online | Where-Object { $_.Name -like "RSAT*" -and $_.State -eq "NotPresent" } | Add-WindowsCapability -Online

Settings > Apps > Manage Optional Features > Add a featureПример вывода информации об установленных в системе средствах удаленного администрирования (требуются права администратора):В русской версии Windows 10 1809, чтобы установить RSAT, нужно перейти в раздел Параметры -> Приложения -> Приложения и возможности -> Управление дополнительными компонентами -> Добавить компонент.

| January 2020 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

View All Archives

Вот как исправить сбои RSAT

1. Убедитесь, что клиент-сервер совместим

Во-первых, пользователи должны учитывать, что инструменты RSAT не работают при всех обновлениях (специфика операционной системы), поскольку существуют разные версии для разных обновлений операционной системы.

Для правильной работы компонентов RSAT в Windows 10 требуется обновление операционной системы Windows Server. Компьютер с операционной системой Windows 10, скорее всего, будет поддерживать самую последнюю версию программного обеспечения RSAT.

В большинстве случаев системный администратор может обнаружить, что установлена последняя версия средств удаленного администрирования сервера, несовместимая со сборкой Windows 10. Если это так, и всякий раз, когда запуск RSAT приводит к сбою, вам, возможно, придется выполнить следующий шаг.

Удалите предыдущую версию rsat и установите совместимую версию

rsat Отображение установленных обновлений

В некоторых случаях полное удаление предыдущей версии и установка новой совместимой версии решает проблемы сбоев.

Следует отметить, что пакет RSAT доступен на клиентских компьютерах Windows 10 build 1607 (SKU для учебных заведений, Professional и Enterprise) и некоторых других сборках.

Пользователи могут узнать, какая сборка Windows 10 имеет поддерживаемую версию пакета RSAT.

Чтобы удалить существующую версию программного обеспечения RSAT, установленную на вашем компьютере, выполните следующие действия:

- Нажмите WinKey + R , чтобы открыть диалоговое окно «Выполнить» , затем введите « панель управления » и нажмите ОК .

- Нажмите Удалить программу в меню Программы .

- Нажмите на Просмотр установленных обновлений

- Нажмите «Обновление для Microsoft Windows (KB2693643)» один раз и выберите «Удалить программу», чтобы удалить программное обеспечение и его функции.

- Нажмите Да , чтобы подтвердить действие, и существующая версия RSAT на компьютере с Windows 10 должна быть полностью удалена.

2.Как загрузить последнее обновление RSAT

Чтобы загрузить и установить новейшие средства удаленного администрирования сервера, доступные для вашего компьютера с Windows 10, нажмите здесь и следуйте этим инструкциям:

- Выберите установщик, который соответствует вашей предпочтительной архитектуре, отметив либо 32-разрядный (x86), либо 64-разрядный флажок.

- Нажмите Далее , чтобы подтвердить выбор и начать загрузку.

- Дважды щелкните полностью загруженный файл установщика, чтобы начать установку

- Установите флажок лицензионного соглашения и нажмите Далее , чтобы завершить установку пакета.

Рекомендуется: Microsoft меняет журнал обновления Windows 10 с текстового файла на двоичный файл

3. Советы по выбору языка для обновления RSAT

Примечание . Перед запуском файла установщика RSAT необходимо установить английский язык США в качестве языка и установить его в качестве основного языка на компьютере с Windows 10.

Если язык не установлен, процесс установки определенно завершится неудачей. После завершения установки инструментов удаленного администрирования сервера языковые настройки можно изменить на прежние.

В предыдущих версиях Windows инструменты администрирования, включенные в пакет RSAT, были включены вручную, но в Win 10 эти инструменты легко включаются после установки.

Чтобы подтвердить состояние инструментов администрирования, выполните следующие действия:

-

Нажмите WinKey + R , чтобы открыть диалоговое окно Windows Выполнить , затем введите « панель управления » и нажмите ОК чтобы подтвердить.

- Нажмите Удалить программу в меню Программы .

- Нажмите на Просмотр установленных обновлений

- Нажмите Включить или выключить функции Windows

Инструменты RSAT должны быть проверены автоматически. Если нет, отметьте все три набора инструментов администрирования и нажмите ОК , чтобы сохранить сделанный выбор.

После полной деинсталляции предыдущей версии пакета средств удаленного администрирования сервера и установки новой версии для Windows 10 будет возможно обеспечить бесперебойную работу при использовании программного обеспечения RSAT.

Средства удаленного администрирования сервера для Windows 10

Тем не менее данные оснастки можно вернуть и упростить жизнь администраторам старых серверов.

Разберёмся, как можно вернуть оснастку tsadmin.msc на рабочее место администратора под управлением Windows 10.

Для этого нам понадобится скопировать несколько файлов и ветку реестра с любого сервера под управлением Windows Server 2008 R2. Скопируйте следующие файлы:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\umcRes.dll

- c:\windows\system32\ru\tsadmin.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

Для того чтобы не мешать работе системного каталога Widows 10 файлы оснастки я скопировал в отдельный каталог c:\!tsadmin.

Затем на Windows Server 2008 R2 с помощью редактора regedit нужно экспортировать в файлы ветку реестра.

И импортировать эти ветку в реестр Windows 10. В параметрах реестра поменяем пути на существующие:

Пробуем запустить полученный tsadmin.msc.

В итоге должны получить работающую консоль:

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:WindowsSystem32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Отличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Добавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

Получить группу со всеми свойствами можно так:

Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

Затем добавляем этот объект в группу:

Как видим, отличий в управлении AD через AD AC и Powershell почти нет.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Способы удаления корзины с рабочего стола

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Установка и импорт модуля Active Directory для PowerShell

Сегодня я покажу, как установить и использовать модуль администрирования Active Directory для Windows PowerShell. Командлеты этого модуля можно использовать для получения информации и управлением различными объектами и параметрами AD. Данный модуль в серверных ОС устанавливается в виде отдельного компонента. На десктопные ОС (Windows 10, 8.

1, 7) придется установить пакет Remote Server Administration Tools (RSAT) в состав которого входит модуль для взаимодействия с AD из PowerShell. Кроме этого модуля в состав RSAT входят все необходимые графические оснастки управления, утилиты командной строки и модули Windows PowerShell для администрирования Windows и AD.

Данный пакет для вашей версии ОС нужно самостоятельно скачать с сайта Microsoft.

Установка модуля Active Directory для Windows PowerShell

Модуль Active Directory для Windows PowerShell впервые появился в Windows Server 2008 R2. Он автоматически устанавливается на контроллерах домена при их установке на них роли ADDS. Для использования комадлетов PowerShell из модуля AD в домене должен быть хотя бы один контроллер с Windows Server 2008 R2 или выше. Если в вашей сети имеются DC только с Windows Server 2003 и 2008, необходимо скачать и установить Active Directory Management Gateway Service. Командлеты PowerShell из модуля Active Directory взаимодействуют с веб-сервисом, который является частью контролера домена с ролью ADDS.

Вы можете установить модуль Active Directory для Windows PowerShell не только на контроллер домена, но и на любой рядовой сервер домена или рабочую станцию. В Windows Server 2016 установить модуль Active Directory для Windows PowerShell можно из графической консоли Server Manager с помощью мастера добавления ролей и компонентов.

Достаточно запустить мастер и на этапе выбора компонентов нужно выбрать пункт Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS ->Модуль Active Directory для Windows PowerShell (Remote Server Administration Tools > Role Administration Tools > AD DS and AD LDS Tools ->Active Directory module for Windows PowerShell).

Import-Module ServerManager Add-WindowsFeature -Name «RSAT-AD-PowerShell» –IncludeAllSubFeature

В Windows 10, Windows 8.1 и Windows 10 для установки модуля RSAT-AD-PowerShell нужно сначала установить соответствующую версию RSAT, после этого модуль нужно включить в Панели управления (Панель управления -> Программы ->Программы и компоненты и нажмите «Включить компоненты Windows» -> Remote Server Administration Tools -> Role Administration Tools -> AD DS and AD LDS Tools -> включите компонент Active Directory Module for Windows POwerShell.

Либо можно установить модуль с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName RSATClient-Roles-AD-Powershell

Импорт и использование модуля PowerShell для Active Directory

В Windows 7 и Windows Server 2008 R2, на которых установлен PowerShell 2.0, чтобы начать пользоваться модулем AD необходимо импортировать его в сессию PowerShell командой:

Import-Module activedirectory

Кроме того, вы можете экспортировать модуль с удаленной машины, где он уже установлен и импортировать его в свою сессию PowerShell:

$MySession = New-PSSession -ComputerName MyDomainControllerExport-PSsession -Session $MySession -Module ActiveDirectory -OutputModule RemoteADPoshRemove-PSSession -Session $MySession

Import-Module RemoteADPosh

В Windows Server 2012 R2/ 2016 и Windows 8.1 / Windows 10 модуль (если он установлен) импортируется в сессию автоматически.

Если компьютер включен в домен, по умолчанию создается диск по имени AD:..Вы можете перейти на этот диск командой CD и использовать привычные команды работы с файловой системой для навигации по этому диску. Пути представлены в формате X500.

PS C:\> cd AD:PS AD:\> dir…

PS AD:\> cd «DC=vmblog,DC=ru»

Вывести список доступных командлетов модуля для работы с Active Directory можно так:

Get-Command -Module ActiveDirectory

В различных версия Windows доступно разное количество командлетов:

- Windows Server 2008 R2 — 76 командлетов.

- Windows Server 2012 — 135 командлетов

- Windows Server 2012 R2 / 2016 — 147 командлетов.

Итак, теперь вы можете использовать командлеты PowerShell для администрирования AD. На нашем сайты вы можете познакомиться с использованием следующих командлетов из модуля AD для PowerShell: Get-ADGroupMember , Add-ADGroupMember , Move-ADDirectoryServerOperationMasterRole, New-ADGroup.