Групповые политики active drirectory

Содержание:

- Основное предназначение предпочтений

- Для чего необходимы групповые политики

- New and changed functionality

- Основные проблемы

- Делегирование и настройка Active Directory

- Как Windows 10 сбросить настройки локальной групповой политики.

- Применение политик ограничения запуска программ

- Область действия политик ограниченного использования программ и приоритет правил

- Practical applications

- Открытие оснастки и изменение пользовательского интерфейса

- Правило пути

- Подключение принтеров пользователям через GPO

- Что делать, если компьютер пишет «служба клиент групповой политики… »

Основное предназначение предпочтений

Как считается, на локальном уровне заниматься изменением настроек политик смысла нет. Установка настраиваемых расширенных опций большей частью может применяться в корпоративных системах с разветвленными локальными сетями на предприятиях или в офисах.

В этом смысле системный администратор, управляющий дочерними машинами с центрального сервера, может, что называется, упростить жизнь и себе, и рядовым сотрудникам, один раз сделав соответствующие настройки

При этом совершенно неважно, какая именно модификация операционной системы установлена на сетевых компьютерах или каким образом производится их загрузка (например, по сети при отсутствии на дочерних терминалах жестких дисков)

Каким именно образом будет производиться настройка параметров, администратор решает сам. Тут все зависит от того, как операционные системы загружаются на локальных компьютерах. С одной стороны, вроде бы использование клиента групповой или локальной политики выглядит проще. С другой – действия с системным реестром имеют повышенный приоритет. Отменить произведенные действия в нем нельзя, не говоря уже о том, что в редакторе политик переустановленные опции просто станут недоступными.

Впрочем, редактирование реестра можно применять, когда загрузка ОС осуществляется с центрального сервера, например, при подключении сетевых терминалов по схеме «звезда». На отдельно взятых компьютерах с установленными на них операционных системах рыться в параметрах – дело совершенно ненужное, поэтому тут лучше использовать именно настройки политик. Впрочем, при знании вопроса некоторые параметры можно задать для клиента, а некоторые (особо важные) отредактировать в реестре. Ничего плохого в этом не будет, даже несмотря на то, что некоторые настройки дублируются и там, и там.

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

New and changed functionality

Group Policy designs can become very complex. Various factors, such as the large number of policy settings and preference items available, the interaction between multiple policies, and inheritance options, can make it difficult to determine if Group Policy is functioning correctly on each computer.

In Windows Server 2012, Group Policy focused on improving the Group Policy troubleshooting experience. Windows Server 2012 R2 expands the support for IPv6 networking, adds policy caching to reduce sign-in times in synchronous mode, and provides more detailed event logging. For more details about these changes and more information about the additional changes in functionality that are not listed here, see What’s New in Group Policy in Windows Server 2012 and What’s New in Group Policy in Windows Server.

Основные проблемы

- Остановите Службу репликации файлов (FRS) на всех контроллерах домена.

- Скопируйте все файлы и папки из каталога SYSVOL во временную папку на эталонном контроллере домена. Временная папка должна быть на том же разделе, что и каталог SYSVOL.

- Сверьте точки соединения NTFS на каждом контроллере домена.

- Перезапустите FRS на эталонном контроллере домена с параметром D4 в реестре.

- Перезапустите FRS на всех остальных контроллерах домена с параметром D2 в реестре.

- На эталонном контроллере домена переместите все папки и файлы в корневую папку реплекации. По умолчанию это папка C:\Windows\Sysvol\Domain.

- Проверьте согласованность файлов и папок на всех контроллерах домена.

Проверка точкек соединения NTFS

На всех контроллерах домена проверьте состав дерева в SYSVOL:

Verify that the following folders exist in the SYSVOL tree :

\SYSVOL

\SYSVOL\domain

\SYSVOL\staging\domain

\SYSVOL\staging areas

\SYSVOL\domain\Policies

\SYSVOL\domain\scripts

\SYSVOL\SYSVOL

Проверьте, существуют ли точки соединения NTFS:

\SYSVOL\SYSVOL\<dns_domain_name> > \SYSVOL\domain \SYSVOL\staging areas\<dns_domain_name> > \SYSVOL\staging\domain

командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>"

Задать перенаправление можно той же командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" "%systemroot%\SYSVOL\domain" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>" "%systemroot%\SYSVOL\staging\domain"

Утилита linkd.exe находится в пакете Windows Server 2003 Resource Kit Tools.

Эталонный контроллер домена

ВНИМАНИЕ!Перед этим шагом выполните архивацию объектов групповой политики без относительно того, что мы с вами об этом думаем.

На эталонном контроллере домена должен быть собран актуальный набор объектов групповой политики. Для этого откройте Active Directory — Пользователи и компьютеры. Включите Дополнительные параметры в меню Вид. В домене найдите контейнер System, а в нем Policies.

С правой стороны представлены объекты групповой политики, которые должны один в один соответсвовать обьектам в дереве SYSVOL.

Для этого:

- Если в дереве SYSVOL встречается папка с именем GUID, который не встречается в Active Directory, вы можете безопасно ее удалить из папки.

- Если в Active Directory встречается обьект групповой политики с GUID не отраженный в SYSVOL\domain\policies, то вы можете безопасно удалить ее из Active Directory.

На эталонном контроллере домена удалите любые файлы и папки из корня SYSVOL. По умолчанию нужно очистить следующие папки:

C:\WINDOWS\SYSVOL\domain C:\WINDOWS\SYSVOL\staging\domain

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D4 (HexaDecimal).

Остальные контроллеры домена

Удалите все файлы и папки из дерева SYSVOL, очистив его таким образом от мусора.

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D2 (HexaDecimal).

Проверка

Для получения списка общих ресурсов на каждом контроллере выполните команду:

net share

На основном контроллере домена и через некоторое время на резервном появится следующая строчка выводла этой команды

SYSVOL C:\Windows\SYSVOL\sysvol Общий сервер входа

В логе событий системы будет получено сообщение о восстановлении репликации. На всех контроллерах домена, кроме эталонного, это займет некоторое время.

Не подключается сетевой диск

Если групповая политика сопоставления диска применяется, но на клиентском ПК диск не подключается, проблема может быть в следующем.

Вероятнее всего, на компьютере под управлением Windows XP отключена служба автоматического обновления. Включите службу и обновите ОС до актуального состояния. Критическое обновление, отвечающее за подключение сетевых дисков KB943729.

Что делать, если программам пользователей надо писать данные в Programm Files, но пользоватлям нельзя давать права Администратора?

Делегирование и настройка Active Directory

В Windows 2000 Server, в то время как контроллеры домена были сохранены, роли сервера PDC и BDC были в основном заменены Active Directory. Больше нет необходимости создавать отдельные домены для разделения административных привилегий. Внутри AD можно делегировать административные привилегии на основе организационных единиц. Домены больше не ограничены лимитом в 40 000 пользователей. Домены AD могут управлять миллионами объектов. Поскольку больше нет PDC и BDC, настройка групповых политик Active Directory применяет репликацию с несколькими ведущими, и все контроллеры домена являются одноранговыми.

Как Windows 10 сбросить настройки локальной групповой политики.

Редактор групповой политики это важный инструмент ОС Windows с его помощью системные администраторы могут настраивать тонкие параметры системы. Он имеет несколько вариантов конфигурации и позволят вам внести коррективы производительности, настройки безопасности для пользователей и компьютеров.

Иногда после неудачной настройки вашего редактора групповой политики ваш компьютер начинает вести себя не лучшим образом. Это значит, что пришло время, сбросить все настройки групповой политики и вернуть значения по умолчанию, тем самым сэкономив время и нервы вместо переустановки Windows. В этом руководстве мы покажем вам , как сбросить все настройки групповой политики по умолчанию в операционной системе Windows 10.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики могут различаться между несколькими конфигурациями, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

1. Нажмите Клавиша Windows + R на клавиатуре, для запуска аплета Выполнить. Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. Перейдите к следующему пути на левой боковой панели окна редактора групповой политики:

Политика Локальный компьютер> Конфигурация компьютера> Административные шаблоны> Все Параметры

3. Теперь, в правой стороне окна, упорядочить параметры политики с помощью столбца Состояние , так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включена / отключена , на не заданна и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер> Конфигурация пользователя> Административные шаблоны> Все Параметры

6. Это позволит восстановить все параметры групповой политики в состояние по умолчанию. Однако, если вы столкнулись с некоторыми серьезными проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности о вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Нажмите КлавишиWindows + X на клавиатуре, запустив Quick Link меню. Выберите Командная строка (Admin) , чтобы открыть командную строку с повышенными правами.

2. Введите следующую команду в окне командной строки и нажмите клавишу ВВОД:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте командную строку как администратор

2. Введите следующие команды в CMD и выполнять их одну за другой.

RD /S /Q «%WinDir%\System32\GroupPolicyUsers» RD /S /Q «%WinDir%\System32\GroupPolicy» gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Применение политик ограничения запуска программ

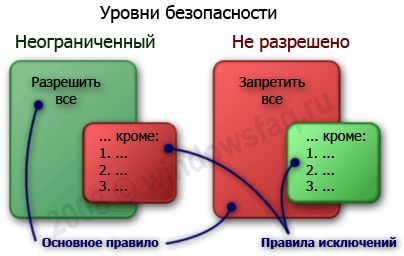

В общем рассмотрении механизм работы политик ограничения запуска программ достаточно прост. Для начала они активируются при создании нового объекта групповой политики или редактировании существующего. Затем выбирается уровень необходимой безопасности. Уровень безопасности – это базовая модель контроля за исполнением программ, или, другими словами – правило по умолчанию. Взглянув на рисунок, вы все поймете:

Уровни безопасности

Затем настраиваются параметры политики – к каким типам файлов будет применяться политика, будет ли она распространяться на локальных администраторов компьютеров, кто сможет определять, что подписанному содержимому можно доверять. После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

Practical applications

By using Group Policy, you can significantly reduce your organization’s total cost of ownership. Various factors, such as the large number of policy settings available, the interaction between multiple policies, and inheritance options, can make Group Policy design complex. By carefully planning, designing, testing, and deploying a solution based on your organization’s business requirements, you can provide the standardized functionality, security, and management control that your organization needs.

Here are some Windows Server 2012 scenarios that use Group Policy to implement a solution:

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

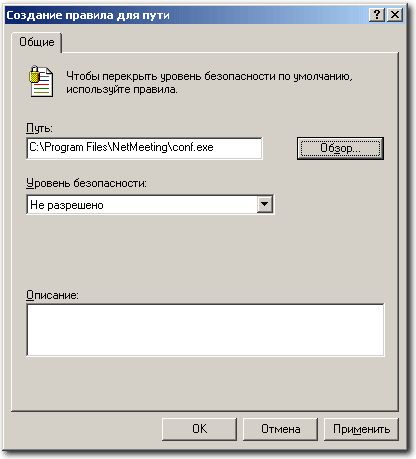

Правило пути

Идентифицирует исполняемое приложение по его местоположению. Может содержать имя каталога или полный путь к исполняемой программе. Используется как локальный путь, так и универсальный путь в формате UNC. Допустимо применение переменных среды и подстановочных знаков «?» для любого единичного символа и «*» для любого количества символов.

Правило пути

Путь можно ввести вручную в соответствующее поле или воспользоваться кнопкой Обзор.

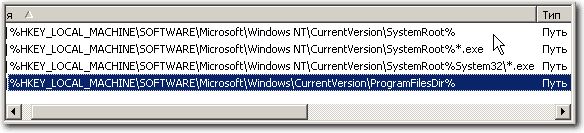

Кроме указания самих путей в явном виде, допускается указание пути в реестре. Такая возможность полезна в том случае, когда у пользователя существует возможность установить приложение в неопределенное заранее место файловой системы компьютера, а программа хранит пути к своим рабочим каталогам в реестре. Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «\» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило пути в реестре

Они позволяют выполнить гарантированный запуск необходимых для работы ОС программ и служб, и при необходимости могут быть отредактированы. Если программа соответствует сразу нескольким определенным правилам пути, высший приоритет будет иметь то из них, которое наиболее точно описывает данную программу.

Очень удобное для использования правило пути имеет один существенный недостаток, значительно ограничивающий его применение. Поскольку оценка программы производится только по ее местоположению, придется постоянно учитывать права доступа пользователя к файловой системе. Если учетная запись пользователя позволяет копировать и переименовывать файлы, он с легкостью может обойти это правило, просто переименовав приложение, а затем переместив его в нужное место файловой системы.

Подключение принтеров пользователям через GPO

Создайте три новые группы безопасности в AD (prn_HPColorSales, prn_HPColorIT, prn_HPColorManagers) и добавьте в нее пользователей отделов (наполнение групп пользователей можно автоматизировать по статье “Динамические группы в AD”). Вы можете создать группы в консоли ADUC, или с помощью командлета New-ADGroup:

Запустите консоль редактора доменных политик (GPMC.msc), создайте новую политику prnt_AutoConnect и прилинкуйте ее к OU с пользователями; Если у вас в домене используется небольшое количество сетевых принтеров (до 30-50), вы можете все их настраивать с помощью одной GPO. Если у вас сложная структура домена, есть сайты AD, используется делегирование прав администраторам филиалов, лучше создать несколько политик подключения принтеров, например по одной политике на сайт или OU.

Перейдите в режим редактирования политики и разверните секцию User Configuration -> Preferences -> Control Panel Setting -> Printers. Создайте новый элемент политики с именем Shared Printer; Если вы хотите подключать принтер по IP адресу (не через принт-сервера, а напрямую), выберите пункт TCP/IP Printer.

Действие – Update. В поле Shared Path укажите UNC адрес принтера, например, (в моем примере все принтеры подключены к принт-серверу ). Здесь же вы можете указать, нужно ли использовать этот принтер в качестве принтера по-умолчанию;

Перейдите на вкладку Common и укажите, что принтер нужно подключать в контексте пользователя (опция Run in logged-on user’s security context). Также выберите опцию Item-level targeting и нажмите на кнопку Targeting;

С помощью нацеливания GPP вам нужно указать, что данная политика подключения принтера применялась только для членов группы prn_HPColorSales

Для этого нажмите New Item -> Security Group -> в качестве имени группы укажите prn_HPColorSales; Обратите внимание, что данное ограничение не запрещает любому пользователю домена подключить это принтер вручную в проводнике Windows. Чтобы ограничить доступ к принтеру, нужно изменить права доступа к нему на принт-сервере, ограничив возможность печати определенными группам

Аналогичным образом создайте политики подключения принтеров для других групп пользователей

Есть еще старый раздел политик для настройки принтеров — Computer Configuration -> Policies -> Windows Settings -> Deployed Printers, однако этот метод установки принтеров пользователям не такой гибкий, как рассмотренный ваше способ с помощью GPP.

При использовании такой групповой политики, новые принтера будут устанавливаться у пользователей, только если на их компьютере уже установлен соответствующий принтеру драйвер печати. Дело в том, что у обычных пользователей нет прав на установку драйверов.

Что делать, если компьютер пишет «служба клиент групповой политики… »

К сожалению, однозначно диагностировать причину возникновения данной проблемы практически невозможно, поэтому целесообразно сразу приступить к поиску подходящего метода ее устранения, используя всем известный «метод перебора».

Вариант 1

Если проблема касается какой-то конкретной учётной записи и минует все остальные (т.е. с другим логином и паролем юзер может спокойно пользоваться системой), то следует предпринять следующие действия:

Для начала не лишним будет проверить систему на наличие ошибок: сделать это можно командой «sfc/scannow».

Далее нажмите комбинацию клавиш «WIN+R» и введите и выполните команду «regedit».

В открывшемся окне редактора реестра перейдите по пути «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList».

В папке «ProfileList» будут находиться все актуальные учётные записи: найдите проблему, просматривая каждую папку и обращая внимание на файл «ProfileImagePath», значение которого содержит наименование проблемной учётной записи и путь её нахождения. Проверьте, соответствует ли указанный там путь действительному.

У папки, где хранятся данные о «проблемной» учётной записи, имя будет «» (примерное содержание).

Соответственно, переименуйте данную папку (удалив расширение «.bak»), и перезагрузите компьютер для вступления в силу всех изменений.. Если данный метод не решил проблему со входом в систему Windows, переходим к следующему варианту

Если данный метод не решил проблему со входом в систему Windows, переходим к следующему варианту.

Вариант 2

Второй способ заключается в создании новой учётной записи и в переносе из неё определённого файла в проблемную учётную запись. Для этого потребуется:

Возможна ситуация, когда после выбора данных параметров не произойдёт ровным счётом ничего — это может указывать на наличие вирусной активности в системе, что и могло, в конечном итоге, привести к возникновению рассматриваемой проблемы.

- Здесь же, в Безопасном режиме, откройте «Панель управления» — «Учётные записи пользователей» — «Управление другой учётной записью».

- Кликните по кнопке «Создание новой учётной записи», укажите имя и обязательно наделите новую учётную запись правами администратора.

В завершение нажмите «ОК» и перезагрузите компьютер.

Далее на этапе выбора учётной записи обратите внимание на только что созданную учётку и дождитесь завершения настройки рабочего стола, после чего потребуется:

Вариант 3

Данный способ по смыслу и конечному результату схож с вышепредложенным, но подразумевает выполнение некоторых альтернативных шагов.

Итак, вариант №3 можно применить даже в том случае, если пользователю не удаётся зайти в Безопасный режим.

Для его осуществления может потребоваться загрузочный носитель с образом операционной системы (если не удастся использовать встроенные средства восстановления системы).

- Включите компьютер, нажмите и удерживайте клавишу «F8» до появления окна «Дополнительные варианты загрузки».

- В открывшемся списке возможных сценариев выберите раздел «Устранение неполадок компьютера».

- В первых шагах системой будет предложено выбрать язык и раскладку клавиатуры, а также ввести логин и пароль учётной записи администратора.

- После ввода и подтверждения данных появится окно «Параметры восстановления системы», в котором необходимо выбрать последнюю строку «Командная строка».

- Перед вами откроется консоль, в которой выполните две команды: «net user UserName /add» и «net localgroup администраторы UserName /add» (в зависимости от ОС может потребоваться ввести вторую команду полностью на английском, то есть «net localgroup administrators username /add»).

Далее необходимо повторить действия по копированию файла «», подробно описанные в предыдущем методе устранения неисправности.

Вариант 4

Заключительный способ — хороший альтернативный вариант в тех ситуациях, когда проблемная учётная запись является административной.

Первые шаги выполняются аналогично: требуется запустить командную строку, лучше если сделать это через средства восстановления системы.