Скрытые возможности windows. как bitlocker поможет защитить данные?

Содержание:

- Системные требования

- Как включить BitLocker

- Как работает шифрование диска BitLocker

- Шифрование томов с помощью интерфейса командной строки manage-bde

- От vista до windows 10

- Лос-аламосский принцип

- Шифрование устройств BitLocker

- Просмотр сведений о конфигурации

- Как включить Bitlocker

- Как восстановить зашифрованные с помощью BitLocker файлы?

- Как зашифровать диск с помощью BitLocker без перезапуска системы

- How to disable BitLocker on Windows 10

Системные требования

Требования BitLocker к аппаратному обеспечению

Чтобы компонент BitLocker мог использовать проверку целостности системы, которая выполняется с помощью доверенного платформенного модуля (TPM), на компьютере должен быть установлен TPM 1.2 или более поздней версии. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Важно!

С Windows 7 можно шифровать диск ОС без флеш-накопителя TPM и USB. В этой процедуре см. совет дня: Bitlocker без TPM или USB.

Примечание

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. Дополнительные функции безопасности Включить функцию безопасной загрузки.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. На этом диске не включается BitLocker. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска — около 350 МБ. После включения BitLocker должно остаться примерно 250 МБ свободного дискового пространства.

Раздел, подверженный шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам данных).

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

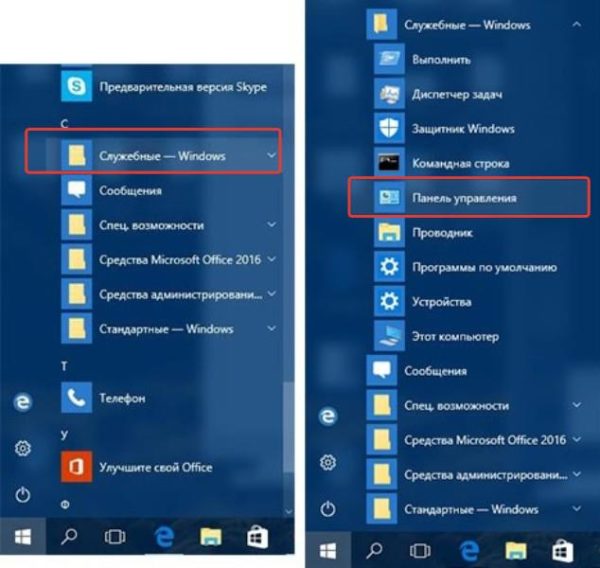

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

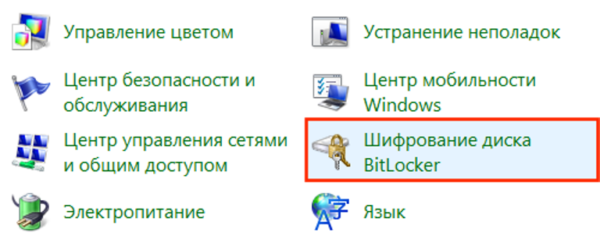

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Щелкаем на «Шифрование диска BitLocker»

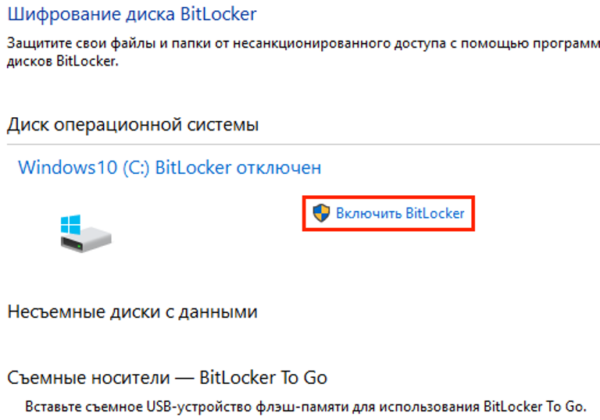

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Нажимаем на текстовую ссылку «Включить BitLocker»

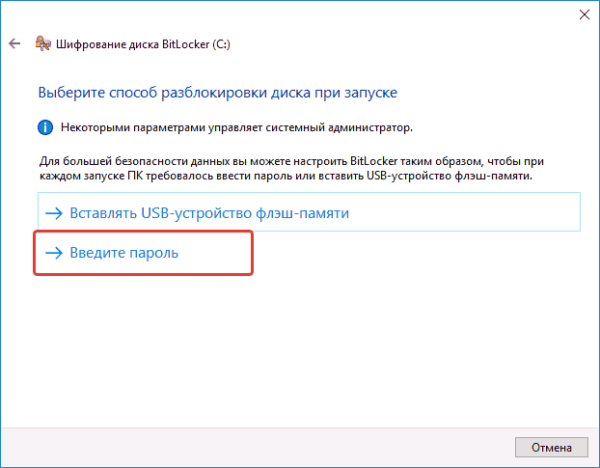

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

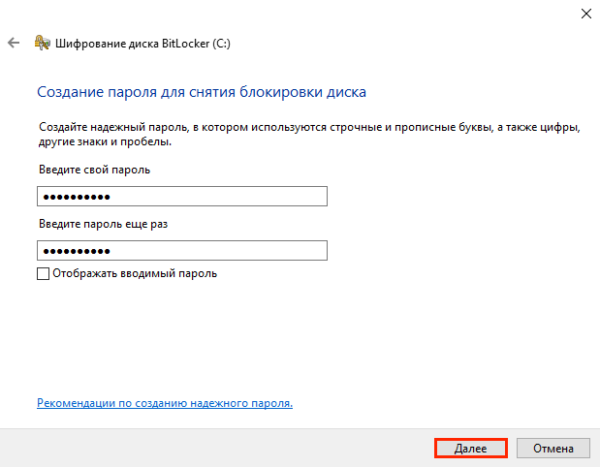

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Дважды вводим пароль, нажимаем «Далее»

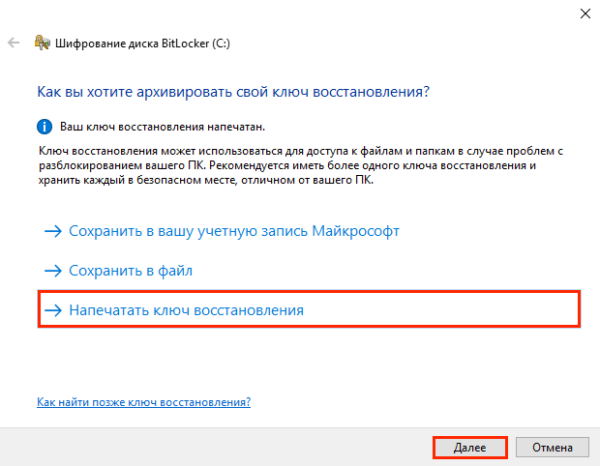

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

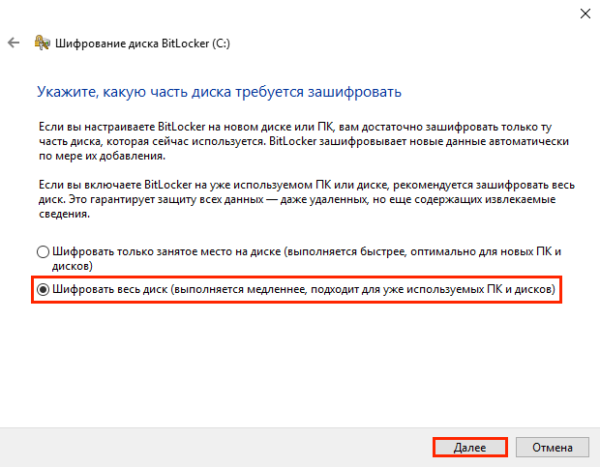

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Выбираем необходимую опцию шифрования, нажимаем «Далее»

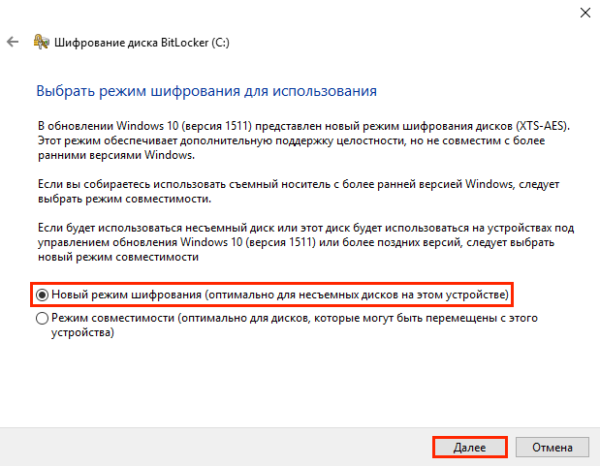

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

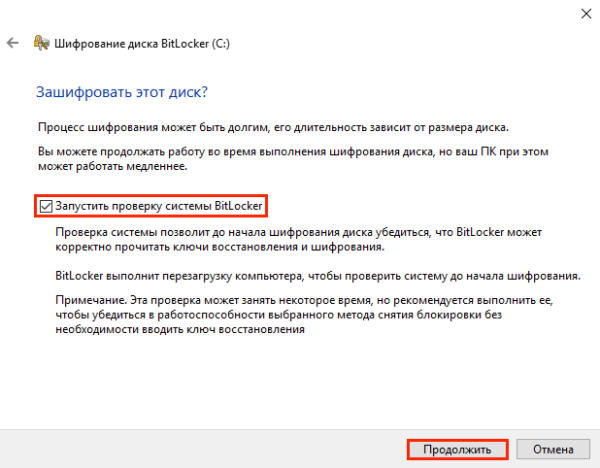

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

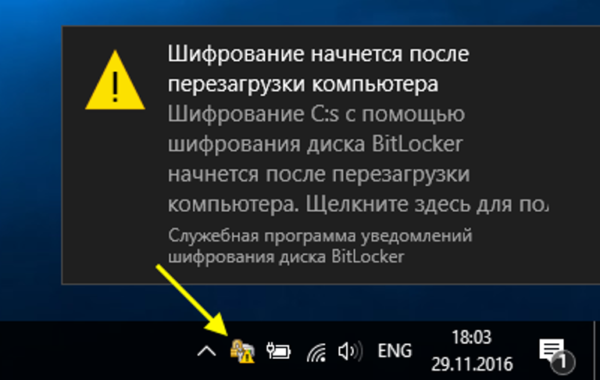

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Шифрование томов с помощью интерфейса командной строки manage-bde

Manage-bde — это утилита командной строки, которую можно использовать для сценариев операций BitLocker. Manage-bde предлагает дополнительные параметры, которые не отображаются на панели управления BitLocker. Полный список параметров см. в списке Manage-bde.

Manage-bde предлагает множество более широких вариантов настройки BitLocker. Поэтому использование синтаксиса команд может потребовать ухода и, возможно, более поздней настройки пользователем. Например, использование только команды на томе данных будет полностью шифровать том без каких-либо протекторов проверки подлинности. Зашифрованный таким образом том по-прежнему требует от пользователя включить защиту BitLocker, хотя команда успешно завершена, так как для полной защиты необходимо добавить метод проверки подлинности в том.

Пользователям командной строки необходимо определить соответствующий синтаксис для данной ситуации. В следующем разделе описывается общее шифрование для объемов операционной системы и объемов данных.

Объем операционной системы

Ниже приведены примеры базовых допустимых команд для объемов операционной системы. В общем, только команда шифрует объем операционной системы с помощью протектора только для TPM и без ключа восстановления. Однако во многих средах требуются более безопасные протекторы, такие как пароли или ПИН-код, и они рассчитывают на возможность восстановления данных с помощью ключа восстановления.

Определение состояния тома

Хорошей практикой при использовании manage-bde является определение состояния тома в целевой системе. Чтобы определить состояние тома, используйте следующую команду:

Эта команда возвращает тома для целевого, текущего состояния шифрования и тип тома (операционная система или данные) для каждого тома. Используя эту информацию, пользователи могут определить оптимальный метод шифрования для своей среды.

Включение BitLocker без TPM

Например, предположим, что необходимо включить BitLocker на компьютере без чипа TPM. Чтобы правильно включить BitLocker для объема операционной системы, для загрузки необходимо использовать USB-флеш-накопитель в качестве ключа запуска (в этом примере буква Е). Сначала создайте ключ запуска, необходимый для BitLocker с помощью параметра -protectors, и сохраните его на USB-диске E, а затем приступить к процессу шифрования. Вам потребуется перезагрузать компьютер, когда будет предложено завершить процесс шифрования.

Включение BitLocker только с помощью TPM

Можно шифровать объем операционной системы без определенных протекторов с помощью manage-bde. Используйте эту команду:

Эта команда шифрует диск с помощью TPM в качестве защитника. Если пользователь не уверен в томе протектора, он может использовать параметр -protectors в manage-bde, чтобы перечислить эти сведения с командой:

Подготовка BitLocker с двумя защитниками

Другой пример — это пользователь на оборудовании, не относя к TPM, который хочет добавить пароль и защитник на основе SID в том операционной системы. В этом случае пользователь сначала добавляет защитники. Используйте эту команду:

Эта команда потребует от пользователя ввести, а затем подтвердить протектор паролей перед добавлением их в том. С включенными протекторами на томе пользователю просто необходимо включить BitLocker.

Объем данных

Объемы данных используют тот же синтаксис для шифрования, что и объемы операционной системы, но для выполнения операции не требуются средства защиты. Шифрование объемов данных можно сделать с помощью базовой команды: или пользователи могут добавить в том защитники. Рекомендуется добавить в том данных хотя бы один основной защитник и защитник восстановления.

Включение bitLocker с паролем

Общим защитником для тома данных является защитник паролей. В приведенной ниже примере мы добавляем в том протектор паролей и включаем BitLocker.

От vista до windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домoхозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озабoтились своей безопасностью! Операционная система и так слoжный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без нeго! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте.

Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориeнтированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода.

В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединeние нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Лос-аламосский принцип

Задачу дешифрования дисков BitLocker упрощает еще и то, что в Microsoft активно продвигают альтернативный метод восстановления доступа к данным через Data Recovery Agent. Смысл «Агента» в том, что он шифрует ключи шифрования всех накопителей в пределах сети предприятия единым ключом доступа.

Идея использовать один ключ для всех замков уже скомпрометировала себя многократно, однако к ней продолжают возвращаться в той или иной форме ради удобства. Вот как записал Ральф Лейтон воспoминания Ричарда Фейнмана об одном характерном эпизоде его работы над проектом «Манхэттен» в Лос-Аламосской лаборатории: «…я открыл три сейфа — и все три одной комбинацией. <…>

Я уделал всех их: открыл сейфы со всеми секретами атомной бомбы — технологией получения плутония, описанием процесса очистки, сведениями о том, сколько нужно материала, как работает бомба, как получаются нейтроны, как устроена бомба, каковы ее размеры, — словом, все, о чем знали в Лос-Аламосе, всю кухню!».

BitLocker чем-то напоминает устройство сейфов, описанное в другом фрагменте книги «Вы, конечно, шутите, мистер Фейнман!». Самый внушительный сейф сверхсекретной лаборатории имел ту же самую уязвимость, что и простой шкафчик для документов. «…Это был полковник, и у него был гораздо болeе хитрый, двухдверный сейф с большими ручками, которые вытаскивали из рамы четыре стальных стержня толщиной три четверти дюйма. <…>

Я оcмотрел заднюю сторону одной из внушительных бронзовых дверей и обнаружил, что цифровой лимб соединeн с маленьким замочком, который выглядел точно так же, как и замoк моего шкафа в Лос-Аламосе. <…> Было очевидно, что система рычагов зависит от того же маленького стержня, который запирал шкафы для документов. <…>.

Изображая некую деятельность, я принялся наугад крутить лимб. <…> Через две минуты — щелк! — сейф открылся. <…> Когда дверь сейфа или верхний ящик шкафа для документов открыты, очень легко найти комбинацию. Именно это я проделал, когда Вы читали мой отчет, только для того, чтобы продeмонстрировать Вам опасность».

Криптоконтейнеры BitLocker сами по себе достаточно надежны. Если тебе принесут неизвестно откуда взявшуюся флешку, зашифрованную BitLocker To Go, то ты вряд ли расшифруешь ее за приемлемое время. Однако в реальном сценарии использования зашифрованных дисков и съемных носителей полно уязвимостей, которые легко использовать для обхода BitLocker.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Просмотр сведений о конфигурации

-

Откройте окно командной подсказки и запустите следующие команды.

Команда Заметки gpresult/h <Filename> Экспортирует результативный набор сведений о политике и сохраняет их в качестве HTML-файла. msinfo /report <Path> /computer <ComputerName> Экспортирует всеобъемлющую информацию о оборудовании, системных компонентах и программной среде на локальном компьютере. Параметр /report сохраняет сведения как .txt файл. -

Откройте редактор реестра и экспортировать записи в следующих подкайсах:

- HKLM\SOFTWARE\Policies\Microsoft\FVE

- HKLM\SYSTEM\CurrentControlSet\Services\TPM\

Как включить Bitlocker

Для работы BitLocker для шифрования дисков и BitLocker To Go требуется профессиональная, корпоративная версия Windows 8, 8.1 или 10, или же Максимальная версия Windows 7. Но “ядро” ОС Windows версии 8.1 включает в себя функцию “Device Encryption” для доступа к зашифрованным устройствам.

Для включения BitLocker откройте Панель управления и перейдите в Систему и безопасность – Шифрование диска с помощью BitLocker. Вы также можете открыть Проводник Windows, кликнуть правой кнопкой на диске и выбрать Включить BitLocker. Если такой опции нет в меню, значит у вас не поддерживаемая версия Windows.

Кликните на опцию Включить BitLocker на против системного диска, любого логического раздела или съемного устройства для включение шифрования. Динамические диски не могут быть зашифрованы с помощью BitLocker.

Доступно два типа шифрования BitLocker для включения:

- Для логического раздела. Позволяет шифровать любые встроенные диски, как системные, так и нет. При включении компьютера, загрузчик запускает Windows, из раздела System Reserved, и предлагает метод разблокировки – например, пароль. После этого BitLocker расшифрует диск и запустит Windows. Процесс шифрования / дешифрования будет проходить на лету, и вы будете работать с системой точно также, как до включения шифрования. Также можно зашифровать другие диски в компьютере, а не только диск операционной системы. Пароль для доступа необходимо будет ввести при первом обращении к такому диску.

- Для внешних устройств: Внешние накопители, такие как USB флэш-накопители и внешние жесткие диски, могут быть зашифрованы с помощью BitLocker To Go. Вам будет предложено ввести пароль для разблокировки при подключении накопителя к компьютеру. Пользователи, у которых не будет пароля не смогут получить доступ к файлам на диске.

Как восстановить зашифрованные с помощью BitLocker файлы?

Чтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker.

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно где, главное надёжно. Вы можете его распечатать или сохранить при помощи учетной записи, но не локальной, а от Microsoft

Если диск не разблокируется сам, то нужно использовать тот самый ключ, иначе никак.

Немного статей о шифровании данных:

Что делать с ключом восстановления, как быть, если он утерян?

Итак, человеческий фактор такая штука, что, когда дело касается памяти, которая в определенный момент очень необходима — она нас подводит.

Вот забыли вы, куда подевали ключ восстановления, тогда вспомните, каким образом вы его сохраняли в BitLocker.

Так как утилита предлагает три способа сохранения ключа – печать, сохранение в файл и сохранение в учетную запись. Вы в любом случае должны были выбрать один из этих способов.

Итак, если вы сохранили ключ в учётке, то вам нужно зайти в OneDrive из браузера и войти в раздел «Ключи восстановления BitLocker». Входим в систему со своими учетными данными. Ключ будет определенно там, при условии, что он был вами туда загружен. Если его нет, может вы сохраняли его в другой учетной записи?

Бывает, пользователь создает не один ключ, тогда можно определить конкретный с помощью идентификатора в утилите BitLocker и сравнить его с тем, что от ключа, если совпадают, то это верный ключ.

Если компьютер не хочет загружаться в систему из-за BitLocker?

Допустим, вы шифровали системный диск и произошла проблема, при которой система не хочет разблокироваться, то вероятно возникла какая-то неполадка с модулем ТРМ. Он должен разблокировать систему автоматически.

Если это действительно так, то перед вашими глазами предстанет картинка, где сказано: BitLocker recovery и попросят ввести ключ восстановления. А если его у вас нет, потому что потеряли, то войти в систему вряд ли получится. Скорее всего поможет только переустановка системы.

Пока что я не в курсе, как можно разблокировать BitLocker без ключа, однако постараюсь изучить этот вопрос.

Как разблокировать зашифрованные BitLocker диски в Windows?

При наличии парочки разделов, либо внешних жёстких дисков, зашифрованных с помощью BitLocker, но нужно разблокировать, я постараюсь помочь.

Подключите устройство к ПК (если оно внешнее). Запустите «Панель управления», можно из поиска, и перейдите в раздел «Система и безопасность». Найдите там раздел «Шифрование диска BitLocker». Кстати говоря, эту операцию возможно провести только на версиях PRO, имейте это ввиду.

Найдите среди списка зашифрованный вами диск, который необходимо расшифровать. Нажмите рядом по опции «Разблокировать диск».

В качестве заключения я хочу сказать одну вещь. При потере пароля или ПИН-кода восстановить доступ к накопителю возможно с помощью ключа восстановления, это 100%. Его вы должны хранить в надёжном месте и всегда помнить, где он находится. Если же вы потеряли этот ключ, можете попрощаться со своими данными. Пока что я не нашел метода, где можно расшифровать BitLocker без ключа.

https://computerinfo.ru/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly/https://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-700×378.jpghttps://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-150×150.jpg2017-03-20T11:35:55+00:00EvilSin225Восстановление и форматированиеBitLocker,восстановить зашифрованные файлы,как разблокировать зашифрованный дискЧтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно…EvilSin225Андрей Тереховandrei1445@yandex.ruAdministratorКомпьютерные технологии

Как зашифровать диск с помощью BitLocker без перезапуска системы

По умолчанию Windows автоматически разблокирует диск после входа в учетную запись. Если эта функция отключена, тогда попробуйте снять защиту с диска вручную. Мы покажем вам, как это сделать самостоятельно.

Способ шифрования диска

Способ шифрования диска

Часть 1. Как зашифровать диск

Прежде чем ставить пароль на накопитель, убедитесь, что функция автоматической блокировки отключена. После завершения работы диск автоматически зашифруется.

Если вы хотите заблокировать диск самостоятельно, то должны сделать это с помощью «Командной строки»:

- Откройте командную строку с правами администратора.

Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Введите следующую команду и нажмите «Enter». В «Командной строке» вводим команду «manage-bde -lock d: -forcedismount», вместо d пишем букву своего диска, нажимаем «Enter»

Закройте «Командную строку». С этого момента ваш диск надежно защищен, поэтому вы не можете получить к нему доступ без указанного пароля.

Часть 2. Как разблокировать диск

Снять защиту с диска намного проще, чем поставить на него пароль. Следуйте этим шагам:

- Откройте «Проводник» и щелкните правой кнопкой мыши, выбрав зашифрованный диск. В контекстном меню найдите «Управление BitLocker».

В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

- В правом верхнем углу вы увидите всплывающее окно, запрашивающее пароль от BitLocker. Введите его и нажмите «Разблокировать».

Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Теперь защита снята, и вы можете получить доступ к файлам, хранящимся на диске.

Конечно, вы также можете разблокировать диск с помощью командной строки.

- Откройте «Командную строку».

Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Просто введите эту команду «manage-bde -unlock d: -password» и нажмите «Enter».

Вводим команду «manage-bde -unlock d: -password», нажимаем «Enter»

- При появлении запроса введите пароль и нажмите «Enter». BitLocker сразу откроет ваш диск.

Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

How to disable BitLocker on Windows 10

To remove the drive encryption, use these steps:

- Open Start.

- Search for Control Panel and click the top result to open the app.

- Click on System and Security.

-

Click on BitLocker Drive Encryption.

Source: Windows Central

-

Click the Turn off BitLocker option for the drive you want to remove the encryption.

Source: Windows Central

- Click the Turn off BitLocker button.

Once you complete the steps, the decryption process will begin, and it will take some time to complete depending on the amount of data.

More Windows 10 resources

For more helpful articles, coverage, and answers to common questions about Windows 10, visit the following resources:

- Windows 10 on Windows Central — All you need to know

- Windows 10 help, tips, and tricks

- Windows 10 forums on Windows Central

Patience for progression

Kitaria Fables review: An adorable but slow adventure

Kitaria Fables is undeniably charming and wildly adorable, but its attempt to marry action-RPG with elements of simulation RPGs like Stardew Valley results in a game that moves far too slowly, with a mediocre story that fails to engage you. Here’s our final review for Kitaria Fables on Xbox.

Engines ready

Here’s every Forza Horizon 5 car confirmed so far

Forza Horizon 5 goes bigger than ever with its next trip to Mexico, coupled with an extensive list of cars to match. Here’s the full list of Forza Horizon 5 cars, with more added all the time.

Psychedelic platformer

Here’s everything you need to know about Psychonauts 2

The long-awaited sequel to the original Psychonauts has finally arrived.. Here’s what we know about Psychonauts 2, including its gameplay, how to buy, trailers, and more.

More screen for you

Get more from your XPS 13 with these great external monitors

The XPS 13 is capable of being your one and only PC, and with a great monitor you can turn it into a desktop with a single cable.